A 2020 szeptemberében végrehajtott Ryuk támadással kapcsolatos vizsgálatunk során megállapítottuk, hogy a Ryuk szereplői egy viszonylag új módszert használtak a kezdeti hozzáférés megszerzésére: egy Buer nevű malware droppert. A szeptemberi támadás egy kis volumenű, a Sophos által nyomon követett spear phishing támadás része volt. A következő hónap során egy sokkal nagyobb spam-kampánnyá fejlődött, amely a Buer mellett számos más típusú “betöltő” rosszindulatú programot is hordozott, mivel a Ryuk üzemeltetői igyekeztek fokozni a támadásaikat.

A 2019 augusztusában először bevezetett Buer egy malware-as-a-service ajánlat, amelyet arra használnak, hogy bármilyen csomagot szállítsanak a szolgáltatási ügyfél kívánságára, biztosítva a célpontok Windows PC-inek kezdeti kompromittálását, és lehetővé téve számukra, hogy digitális támaszpontot hozzanak létre a további rosszindulatú tevékenységhez. A Buer korábban banki trójai támadásokhoz és más rosszindulatú programok telepítéséhez kapcsolódott – és most, úgy tűnik, a zsarolóprogramok üzemeltetői is felkarolták. A Buer sok szempontból az Emotet és a Trickbot feltörekvő Bazar betöltőjének alternatívájaként van pozicionálva (mindkettő hasonló viselkedést használ a telepítéshez).

Full-service bots

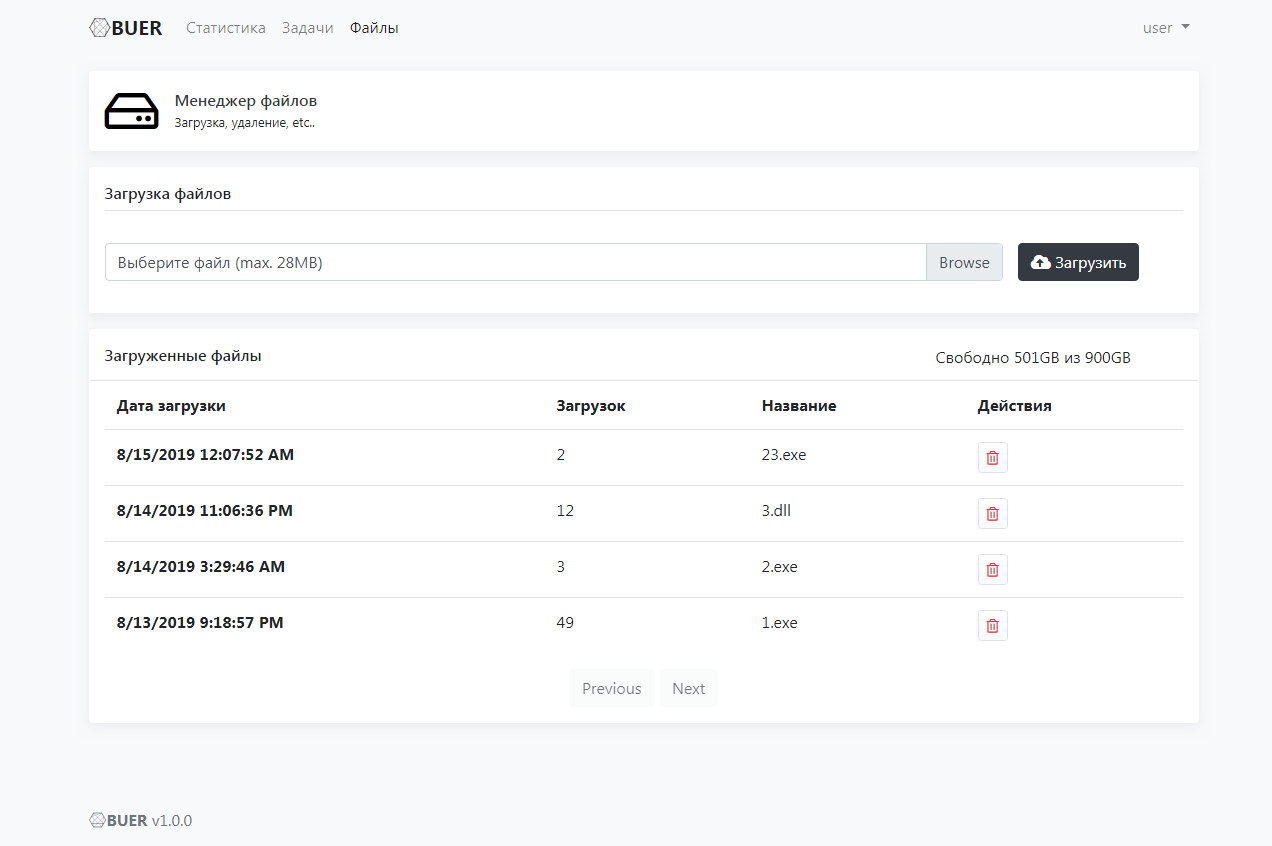

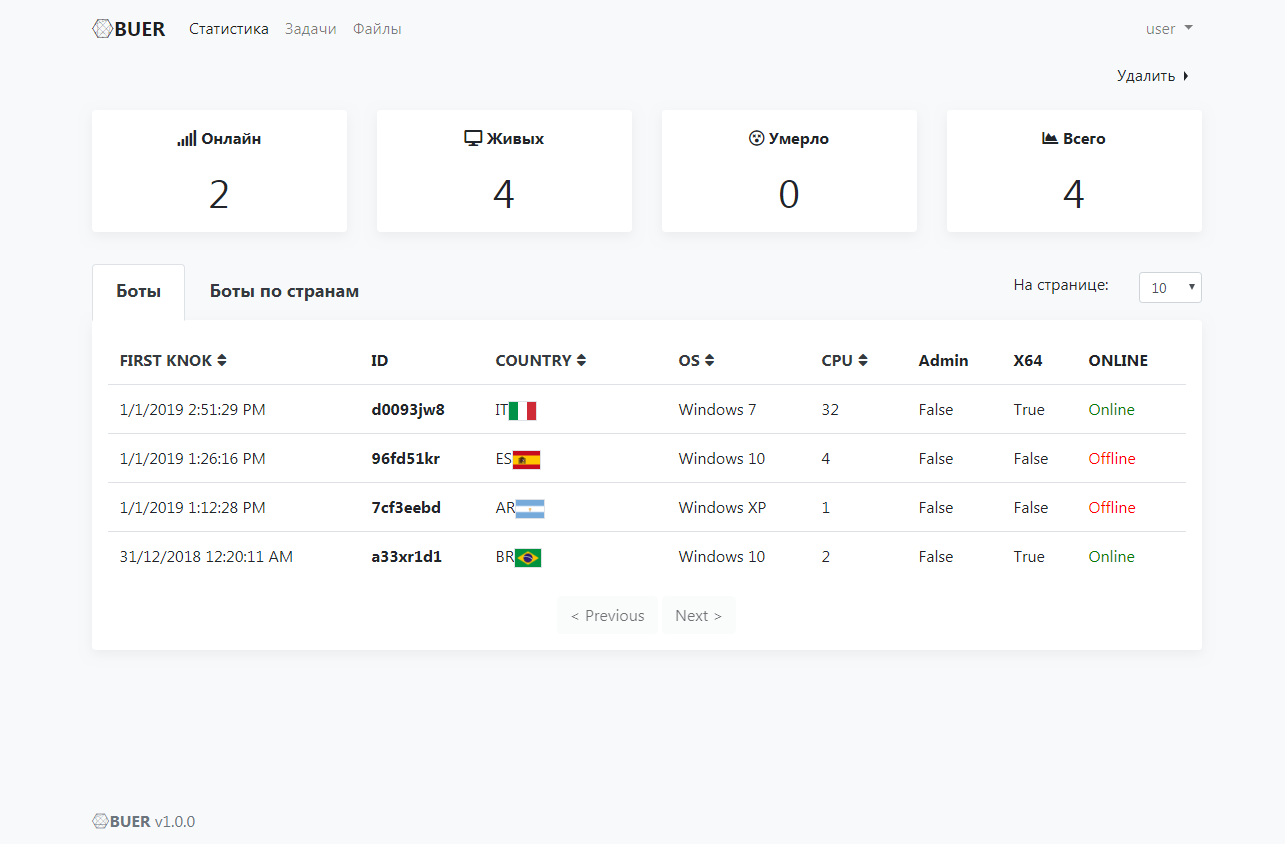

A Buert először 2019. augusztus 20-án hirdették meg egy fórumbejegyzésben “Modular Buer Loader” címmel, amelyet a fejlesztői “egy új moduláris botként… tiszta C-ben írt”, .NET Core MVC-ben írt parancs- és vezérlő (C&C) szerverkóddal (amely Linux szervereken is futtatható) írnak le. Egy kiberbűnöző 350 dollárért (plusz bármilyen díjért, amit egy harmadik fél kezes vállal) megvásárolhat egy egyéni betöltőt és hozzáférést a C&C panelhez egyetlen IP-címről – a cím megváltoztatásáért 25 dollárt kell fizetni. A Buer fejlesztői a felhasználókat fiókonként két címre korlátozzák.

A letöltéshez felhasználó-specifikusan összeállított botkód hirdetett mérete 22 és 26 kilobájt között van – bár az általunk vizsgált minta körülbelül 40 kilobájtos volt, miután kicsomagolták a dropperből. A botot 32 bites Windows futtatható programként vagy DLL-ként lehet futtatásra konfigurálni.

A C&C segítségével nyomon követhető a sikeres letöltések száma egy kampányban, és olyan szűrők alapján lehet feladatokat rendelni a botokhoz, mint például az ország, amelyben tartózkodnak, az operációs rendszer “bitesége” (32 vagy 64 bites), a fertőzött gépen lévő processzorok száma és a bot által megszerzett engedélyek szintje. A Független Államok Közössége területén működő botokat leállítják – ami a volt Szovjetunió területén kifejlesztett rosszindulatú programok gyakori viselkedése, mivel így próbálják elkerülni a helyi hatóságok figyelmét.

A feladatok ütemezhetők meghatározott időre, vagy parancsra felfüggeszthetők, és a feladat telemetriája visszaküldhető a panelre. A panel használható a botok frissítéseinek telepítésére is, beleértve (legalábbis a hirdetés alapján) a modulok telepítését, előre elkészített modulokkal, amelyeket a szolgáltatás részeként “idővel” hozzá lehet adni. És természetesen beállítási tanácsadás és technikai támogatás is biztosított.

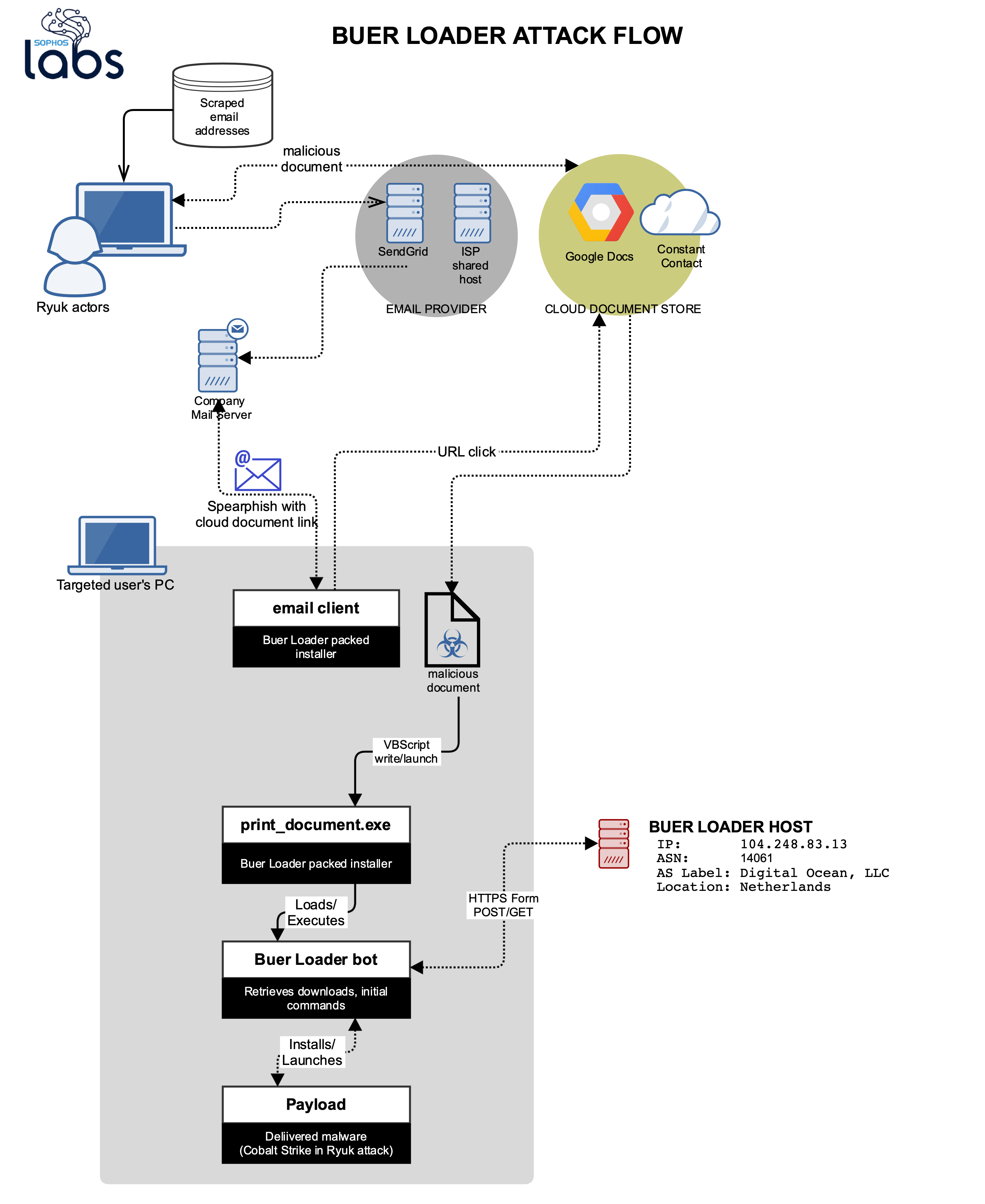

Prize inside every doc

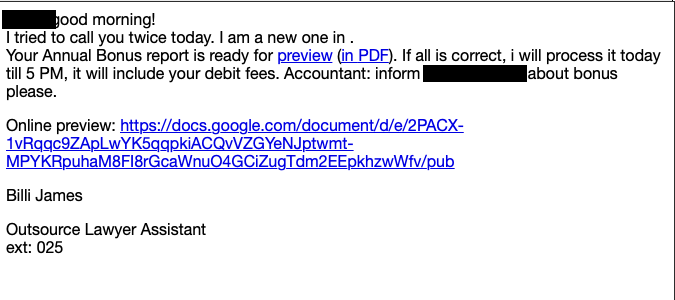

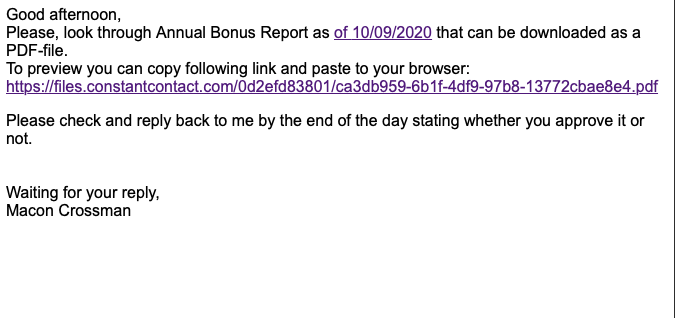

A Sophos gyorsreagálású csapata egy szeptemberi Ryuk-támadás gyökerénél a Buer egy mintáját fedezte fel. A betöltőt egy Google Docsban tárolt rosszindulatú dokumentum szállította, amely az áldozatnak engedélyeznie kellett a szkriptelt tartalmat az aktiváláshoz – ez a viselkedés hasonló az Emotethez és más, rosszindulatú spam e-maileken keresztül végrehajtott betöltő támadásokhoz, de a felhőalapú tárolást kihasználva megnehezíti a törvényszéki elemzést.

A Sophos spamcsapdáiban ugyanebben az időszakban ugyanebből a kampányból más üzeneteket is gyűjtöttünk. Az üzenetek mindegyike Google Docs fájlokat használt, és egy népszerű kereskedelmi e-mail terjesztési szolgáltatással küldték el őket – ami még jobban elfedte a forrást és a rosszindulatú dokumentumhoz kapcsolódó linket.

A rosszindulatú dokumentum hasznos terhe a print_document.exe nevet viselte. Az általunk elemzett többi Buer dropper-mintához hasonlóan ez is egy digitálisan aláírt bináris állomány volt, amely a DigiCert által a “NEEDCODE SP Z O O”, egy lengyel szoftverfejlesztő számára 2020. szeptember 17-én kiállított, lopott és mára visszavont tanúsítványt használt. A dropper a Microsoft képfelvételre szolgáló AcquireTest nevű mintaalkalmazás módosított kódjának felhasználásával készült, a kód “file enumeration” funkcióját használva a kód törlésére és eldobására.

A dropper több dolgot is tesz a megfelelő kézbesítés érdekében. Először ellenőrzi a debugger jelenlétét, hogy kikerülje a törvényszéki elemzést, majd ellenőrzi a nyelvi és lokalizációs beállításokat, hogy meghatározza a megtámadott rendszer földrajzi régióját. Ha a beállítások megfelelnek egy FÁK-országnak, akkor a kártevő letétbe helyezése nélkül kilép. Ellenkező esetben a dropper ezután a Buer botot a memóriába tölti és végrehajtja.

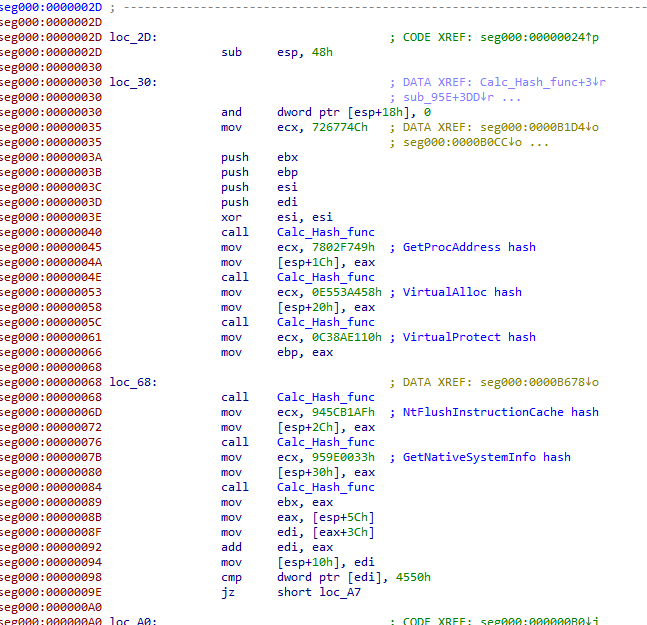

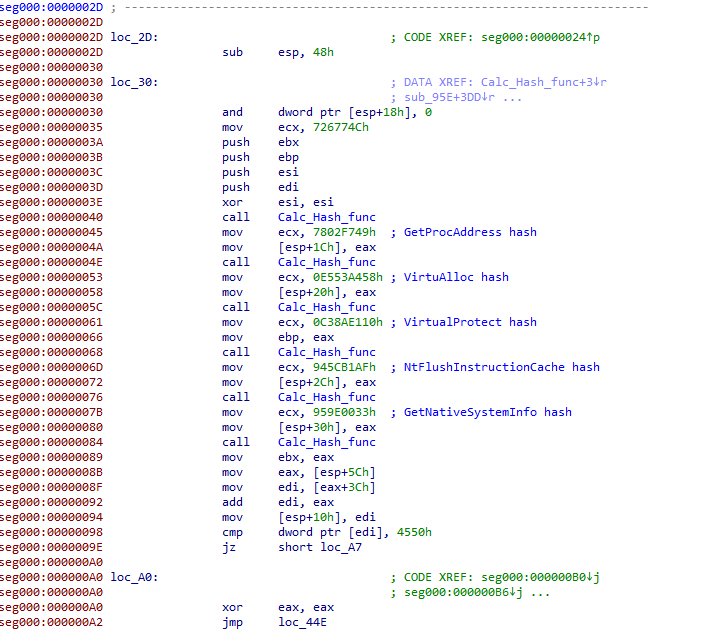

Figyelemreméltó, hogy a Buer Loader és a Ryuk ransomware ugyanazt a shellcode betöltőt használja a memóriában lévő kicsomagolt kártevő kódjának végrehajtásához:

Buer loader shellcode…

és Ryuk loader shell code.

Ez nem biztos, hogy közös szerzőségre utal; lehet, hogy a fejlesztők egyszerűen ugyanazt a mintakódot használták forrásként.

A Buer bot indításakor a Buer bot számos dolgot tesz, hogy berendezkedjen. A bot két PowerShell-parancskészletet hajt végre – az egyik a végrehajtási irányelvek megkerülésére, hogy a bot által végrehajtott PowerShell-parancsok figyelmeztetés nélkül mehessenek át (Set-ExecutionPolicy Bypass), a másik (add-mppreference -exclusionpath) pedig a Windows Defender kizárási listájának módosítására szolgál – ezzel elrejtve az általa letöltött fájlokat a Windows beépített rosszindulatú programok védelme elől.

Buer lekérdezi a Windows Registryben a \Microsoft\Cryptography\MachineGuid értékét, hogy megkapja a fertőzött gép egyedi azonosítóját. A bot pedig hazatelefonál, és biztonságos HTTP “POST” és “GET” üzenetek sorozatán keresztül lép kapcsolatba a parancs- és vezérlőszerverrel (ebben az esetben a 104248.83.13).

Azután következik a Buer tevékenységének “betöltő” része. A Buer által eldobandó csomagolt fájlok egy kijelölt forrásból kerülnek lekérésre, és a C:\ProgramData\ könyvtárban létrehozott mappába kerülnek – a könyvtár neve programozottan jön létre, és telepítésenként változik. A szeptemberi támadás során a Buer segítségével egy Cobalt Strike jeladót telepítettek a fertőzött számítógépre, amelyet aztán a hálózat kihasználására és Ryuk-támadás indítására használtak.

Mixing it up

A Buer loader és Ryuk zsarolóprogram-fertőzéseket eredményező rosszindulatú spamkampány szeptember végén fejlődött, mivel megfigyeltük, hogy a mögötte álló szereplők ugyanazt a taktikát a SendGrid-en történő alacsony volumenű támadásokról az internetes tárhelyszolgáltatókon keresztül – túlnyomórészt egyetlen orosz internetszolgáltatón keresztül – küldött levelekre helyezték át. Októberben aztán a spamek mennyisége drámaian megnőtt – a Google Docsról (mivel a Google a szolgáltatási feltételek megsértése miatt leállította a régi fájlokat) egy másik kereskedelmi e-mail és fájlküldő szolgáltatásra váltott.

Az utolsó két fázisban, miközben a taktika hasonló maradt, és más jellemzői is arra utaltak, hogy a spamek szereplője ugyanaz, többféle “dropper” malware-t telepítettek mellékletként. A Buer mellett a Bazar és a ZLoader mintáit is megtalálták, a kézbesítési hasznos teher változó volt. Az egyik Bazar loader payloadhoz a támadók egy jelszóval védett Excel táblázatot használtak. Ugyanebben az időszakban a Bazar és a ZLoader a Ryuk-támadásokban is ismert volt.

Egyértelmű, hogy a Ryuk visszatért, és hogy a mögötte álló szereplők továbbfejlesztik a kezdeti kompromittálási módszereiket, és több betöltőrobotot használnak a kezdeti hozzáférés eléréséhez. Nem világos, hogy ugyanaz a szereplő áll-e az összes ilyen támadás mögött, aki több malware-as-a-service platformot használ a Ryuk terjesztésére, vagy több Ryuk szereplő áll a támadások mögött. De a technikák hasonlósága ezekben a kampányokban arra utal, hogy legalábbis van köztük koordináció: célzott e-maileket használnak felhőalapú rosszindulatú dokumentumokkal és azonnali cselekvésre ösztönző csalival (gyakran bérekkel vagy adókkal kapcsolatban).

A legjobb enyhítés ezekkel a támadásokkal szemben az adathalász-támadásokkal kapcsolatos képzés megerősítése. Bár ezek a rosszindulatú e-mailek célzottan érkeznek, általában ügyetlenül vannak megfogalmazva, és furcsa módon használják a célpont nevét. Az e-mail gondos elolvasása a legtöbb képzett felhasználót elárulja. Ezek a támadások azonban egyre kifinomultabbak, és még a jól képzett felhasználók is előbb-utóbb rákattinthatnak az e-mailben található rossz linkre, ha a spam-érzékelés nem kapja el őket először.

A Sophos mind az egyéni érzékelések (Troj/BuerLd-A), mind a gépi tanulás segítségével észleli és blokkolja a Buer-t, és a spear phishing üzeneteket spamként érzékeli. A Buer Loaderrel kapcsolatos kompromittáló jelek megtalálhatók a SophosLabs GitHub oldalán.

A Sophos szeretné megköszönni Peter Mackenzie, Elida Leite, Syed Shahram és Bill Kearny hozzájárulását a Sophos Rapid Response csapatából, valamint Anand Ajjan, Brett Cove és Gabor Szappanos hozzájárulását a SophosLabs-tól a jelentéshez

.