Mi ez?

Köszöntöm a tesztvezetésen – ez a dokumentum megadja Önnek azokat az információkat, amelyekkel a lehető legtöbbet hozhatja ki a Damn Vulnerable Web App (DVWA) tesztvezetéséből az Azure-ban.

Tesztvezetés itt:

![]()

A DVWA egy PHP/MySQL webalkalmazás, amelynek fő célja, hogy a biztonsági szakemberek számára segédeszköz legyen készségeik és eszközeik teszteléséhez legális környezetben. Igyekeztünk a DVWA telepítését a lehető legegyszerűbbé tenni, és egy olyan funkcióbővítményt építettünk, amely könnyen alkalmazható az edgeNEXUS ALB-X terheléselosztóhoz.

Hogyan

Az ALB-X képes konténeres alkalmazások futtatására, amelyeket közvetlenül vagy a terheléselosztó proxy segítségével lehet összekapcsolni. Ez a kép 1 már telepített Add-On-t tartalmaz, de bármikor elmehet az Appstore-ba a és telepíthet továbbiakat.

Kapcsolhatósági áttekintés

Az Azure felhőben telepített virtuális gépek ugyanúgy használják a privát belső IP-címzést (NAT-olt IP-k), mintha egy hagyományos adatközponti környezetben telepítenék őket. Az erőforrás nyilvános interneten keresztüli eléréséhez NAT funkciót kell végrehajtani a kiosztott nyilvános IP-címről a virtuális gép privát IP-címére. A készülékhez egy IP-cím van hozzárendelve, és a különböző erőforrások eléréséhez különböző portokat használnak. Az alábbi ábra mutatja, hogyan kommunikálnak a különböző funkciók.

Docker hosztnév / IP-cím és IP-szolgáltatási kapcsolat

Az ALB-X-en telepített kiegészítő alkalmazások egy belső docker0 hálózati interfészen keresztül kommunikálnak az ALB-X-szel. Ezek automatikusan IP-címeket kapnak a belső docker0 poolból. Az Add-On alkalmazás minden egyes példányának állomásnevét az ALB-X GUI-n keresztül kell beállítani az alkalmazás indítása előtt. Az ALB-X képes feloldani az alkalmazás docker0 IP-címét ennek a belső állomásnévnek a segítségével. Az alkalmazás-konténerek címzésénél mindig a hosztnevet használja – az IP-k változhatnak! Az Azure eth0 privát IP-címet használó IP-szolgáltatásokat az ALB-X konfigurálja, hogy lehetővé tegye a kiegészítő alkalmazás külső elérését. Ez lehetővé teszi az ALB-X fordított proxy funkciójának használatát, hogy szükség esetén SSL offloadot és portfordítást végezzen. Ezek tehát az összes nyitott port:

ALB-X GUI Management: 27376 DVWA: 80

A tesztvezetési GUI elérése

A tesztvezetés igénylésekor a DVWA tesztalkalmazás új példánya jön létre az Azure-ban. Miután elindult, az ALB-X platform webes felhasználói felületének eléréséhez szükséges internetes állomásnevet, valamint az egyedi felhasználónév és jelszó kombinációt is meg kell adnia.  Erre a célra a Chrome böngésző használatát javasoljuk. Hozzáférés a szerverhez

Erre a célra a Chrome böngésző használatát javasoljuk. Hozzáférés a szerverhez

https://host name:27376

Mivel a kezelési hozzáféréshez helyi SSL tanúsítványt használunk, a böngészője fel fogja kérni a biztonsági figyelmeztetés elfogadására. A bejelentkezés után megjelenik az IP-szolgáltatások előzetes beállítása képernyő.

ALB-X Add-Ons

Kattintson a könyvtárra a bal oldali menüben, és válassza az Add-Ons menüpontot. Itt látható az ALB-X platformra telepített DVWA Add-On. A dvwa1 konténer- vagy állomásnévvel lett konfigurálva, és látható a 172.x.x.x dinamikus docker0 IP-cím, amely az alkalmazás indításakor lett kiosztva. Vegye figyelembe, hogy az Azure környezetben az Add-On GUI hozzáférési gombjai nem használatosak. Az ALB-X GUI felület többi részén is bátran kattintgathat az ismerkedés érdekében.

Kattintson a könyvtárra a bal oldali menüben, és válassza az Add-Ons menüpontot. Itt látható az ALB-X platformra telepített DVWA Add-On. A dvwa1 konténer- vagy állomásnévvel lett konfigurálva, és látható a 172.x.x.x dinamikus docker0 IP-cím, amely az alkalmazás indításakor lett kiosztva. Vegye figyelembe, hogy az Azure környezetben az Add-On GUI hozzáférési gombjai nem használatosak. Az ALB-X GUI felület többi részén is bátran kattintgathat az ismerkedés érdekében.

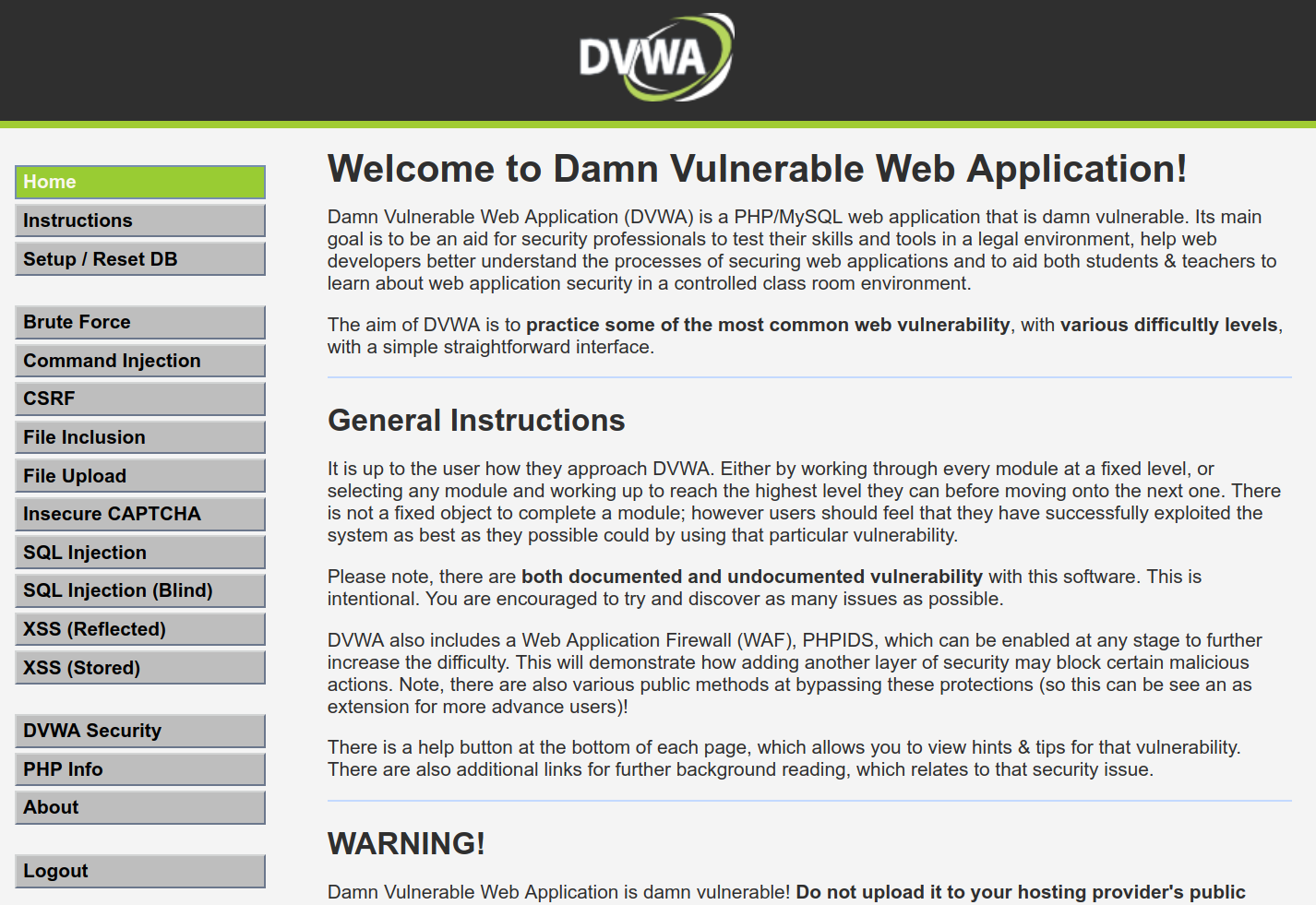

Damn Vulnerable Web App

Mivel a DVWA funkcionalitás az, ami érdekli, most érdemes lenne megnézni a DVWA GUI-t. A DVWA, ahogy az IP-szolgáltatások megnevezéséből láthatja, a 80-as porton fut. Ha beírja a teszt meghajtó címét a böngészőjébe, megjelenik a DVWA beállítási oldala.  Kattintson az Adatbázis létrehozása / visszaállítása gombra

Kattintson az Adatbázis létrehozása / visszaállítása gombra

Jelentkezzen be a DVWA-ba az alapértelmezett admin / jelszóval.

Most már adminként lesz bejelentkezve a DVWA-ba.

Most már adminként lesz bejelentkezve a DVWA-ba.  A DVWA alapértelmezett biztonsági szintje “Impossible”, így nem fog semmilyen sebezhetőséget mutatni.

A DVWA alapértelmezett biztonsági szintje “Impossible”, így nem fog semmilyen sebezhetőséget mutatni.

A szintet alacsonyra kell állítani a DVWA Security menüre kattintva, kiválasztva a legördülő menüből az “Low”-t, majd a submit-ra kattintva.

A DVWA most már teljesen előkészített és készen áll a sebezhetőségi teszt célpontjaként való használatra.

Command Injection

Megpróbáljuk kihasználni a DVWA egyik sebezhetőségét. Amint látjuk, van egy oldal a DVWA-ban, ahol bármilyen IP-címet pingelhetünk. Ellenőrizzük, hogy a DVWA végrehajtja-e a bemeneti paraméterek érvényesítését “Alacsony” biztonsági módban. Írjuk be az IP-cím beviteli mezőbe a “127.0.0.0.1; cat /etc/passwd” szöveget. Voilá, sikeresen beadtunk egy tetszőleges parancsot, és megkaptuk az operációs rendszerben regisztrált felhasználók listáját. A DVWA használatáról számos online forrás áll rendelkezésre, amelyek segíthetnek a webalkalmazások biztonsági ismereteinek fejlesztésében. Szívesen fogadjuk visszajelzéseit, és szívesen segítünk a saját produktív WAF implementációjának beállításában. Segítségért kérjük, írjon a [email protected]

címre.