Bei unserer Untersuchung eines Ryuk-Angriffs im September 2020 haben wir festgestellt, dass die Ryuk-Akteure eine relativ neue Methode verwendet haben, um sich einen ersten Zugang zu verschaffen: einen Malware-Dropper namens Buer. Der Angriff im September war Teil eines Spear-Phishing-Angriffs mit geringem Umfang, der von Sophos verfolgt wurde. Im Laufe des nächsten Monats entwickelte sich der Angriff zu einer viel größeren Spam-Kampagne, die Buer sowie eine Reihe anderer Arten von „Loader“-Malware enthielt, da die Ryuk-Betreiber versuchten, ihre Angriffe zu verstärken.

Buer wurde erstmals im August 2019 eingeführt und ist ein Malware-as-a-Service-Angebot, das verwendet wird, um das vom Kunden gewünschte Paket zu liefern, das die anfängliche Kompromittierung der Windows-PCs der Zielpersonen ermöglicht und es ihnen erlaubt, einen digitalen Brückenkopf für weitere bösartige Aktivitäten aufzubauen. Buer wurde bereits mit Banking-Trojaner-Angriffen und anderen Malware-Einsätzen in Verbindung gebracht – und wird nun offenbar auch von Ransomware-Betreibern genutzt. In vielerlei Hinsicht wird Buer als Alternative zu Emotet und dem aufkommenden Bazar-Loader von Trickbot positioniert (die beide ähnliche Verhaltensweisen zur Bereitstellung verwenden).

Full-Service-Bots

Buer wurde erstmals in einem Forenbeitrag am 20. August 2019 unter dem Titel „Modular Buer Loader“ beworben, der von seinen Entwicklern als „ein neuer modularer Bot…geschrieben in reinem C“ mit in .NET Core MVC geschriebenem Command-and-Control-Servercode (C&C) beschrieben wird (der auf Linux-Servern ausgeführt werden kann). Für 350 US-Dollar (zuzüglich der Gebühren, die ein Drittanbieter als Bürge verlangt) kann ein Cyberkrimineller einen benutzerdefinierten Lader und Zugang zum C&C-Panel von einer einzigen IP-Adresse aus kaufen – und 25 US-Dollar bezahlen, um diese Adresse zu ändern. Die Entwickler von Buer beschränken die Anzahl der Benutzer auf zwei Adressen pro Konto.

Der Bot-Code, der für jeden Benutzer speziell für einen Download kompiliert wird, hat eine Größe zwischen 22 und 26 Kilobyte – das Beispiel, das wir uns angesehen haben, war jedoch etwa 40 Kilobyte groß, nachdem es aus dem Dropper entpackt wurde. Der Bot kann so konfiguriert werden, dass er entweder als ausführbare 32-Bit-Windows-Datei oder als DLL ausgeführt wird.

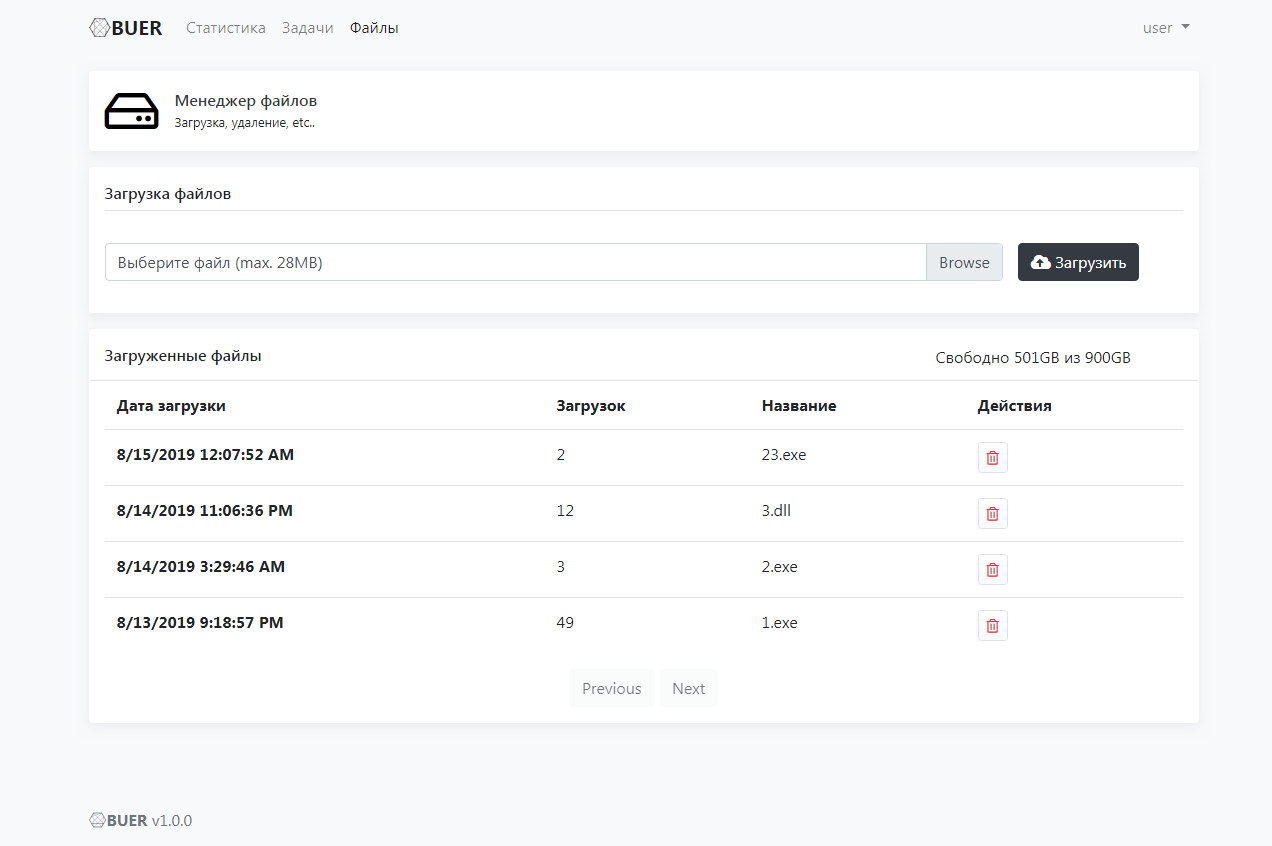

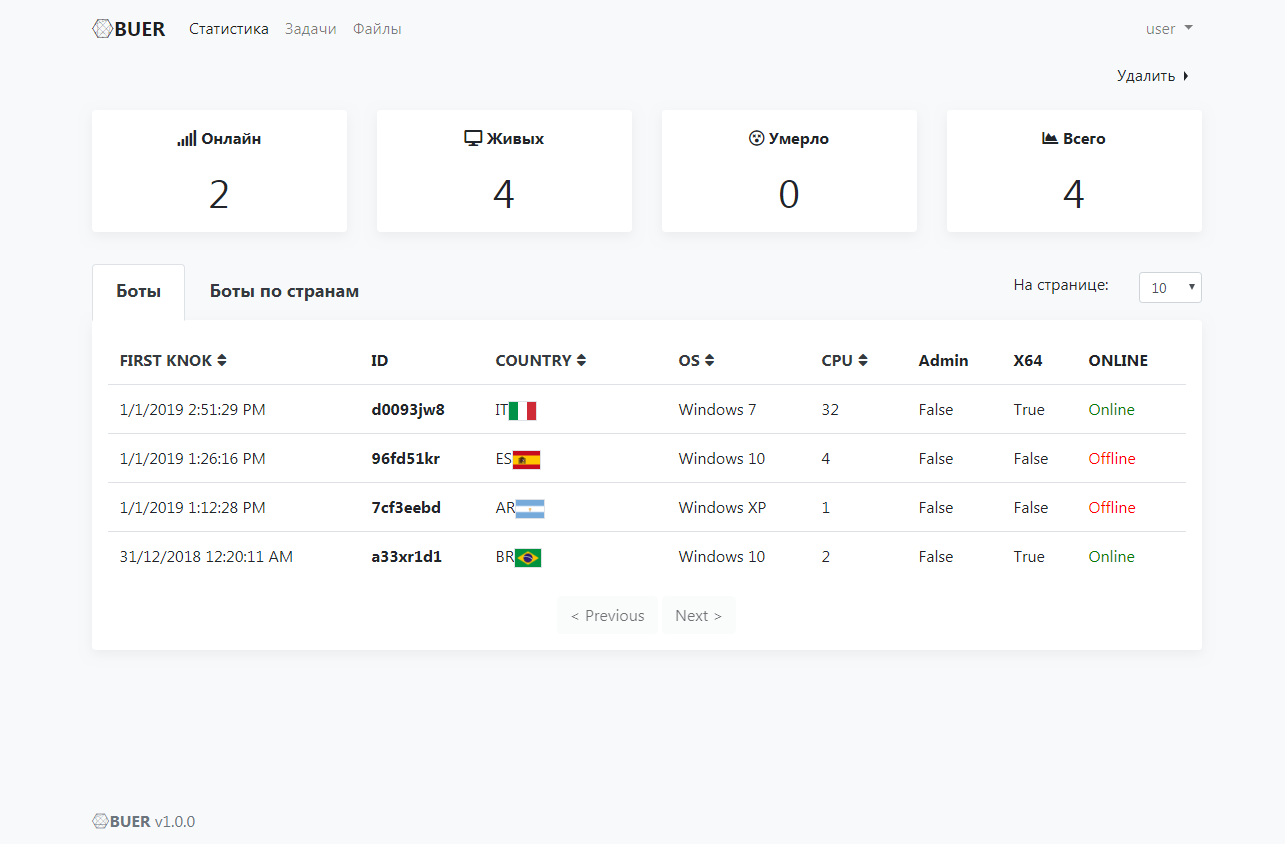

Das C&C kann verwendet werden, um die Anzahl der erfolgreichen Downloads in einer Kampagne zu verfolgen und den Bots Aufgaben zuzuweisen, indem Filter wie das Land, in dem sie sich befinden, die „Bitgröße des Betriebssystems“ (32 oder 64 Bit), die Anzahl der Prozessoren auf dem infizierten Computer und die Stufe der Berechtigungen, die der Bot erhalten hat, berücksichtigt werden. Bots, die in der Gemeinschaft Unabhängiger Staaten entdeckt werden, werden abgeschaltet – ein übliches Verhalten von Malware, die in der ehemaligen UdSSR entwickelt wurde, um die Aufmerksamkeit der lokalen Behörden zu vermeiden.

Aufgaben können so geplant werden, dass sie für eine bestimmte Zeit laufen oder auf Befehl unterbrochen werden, wobei Telemetrie für die Aufgabe an das Panel zurückgeschickt wird. Das Panel kann auch für die Bereitstellung von Updates für Bots verwendet werden, einschließlich (zumindest auf der Grundlage der Werbung) der Bereitstellung von Modulen, wobei vorgefertigte Module im Laufe der Zeit als Teil des Dienstes hinzugefügt werden können. Und natürlich werden Einrichtungsberatung und technischer Support angeboten.

Preis in jedem Dokument

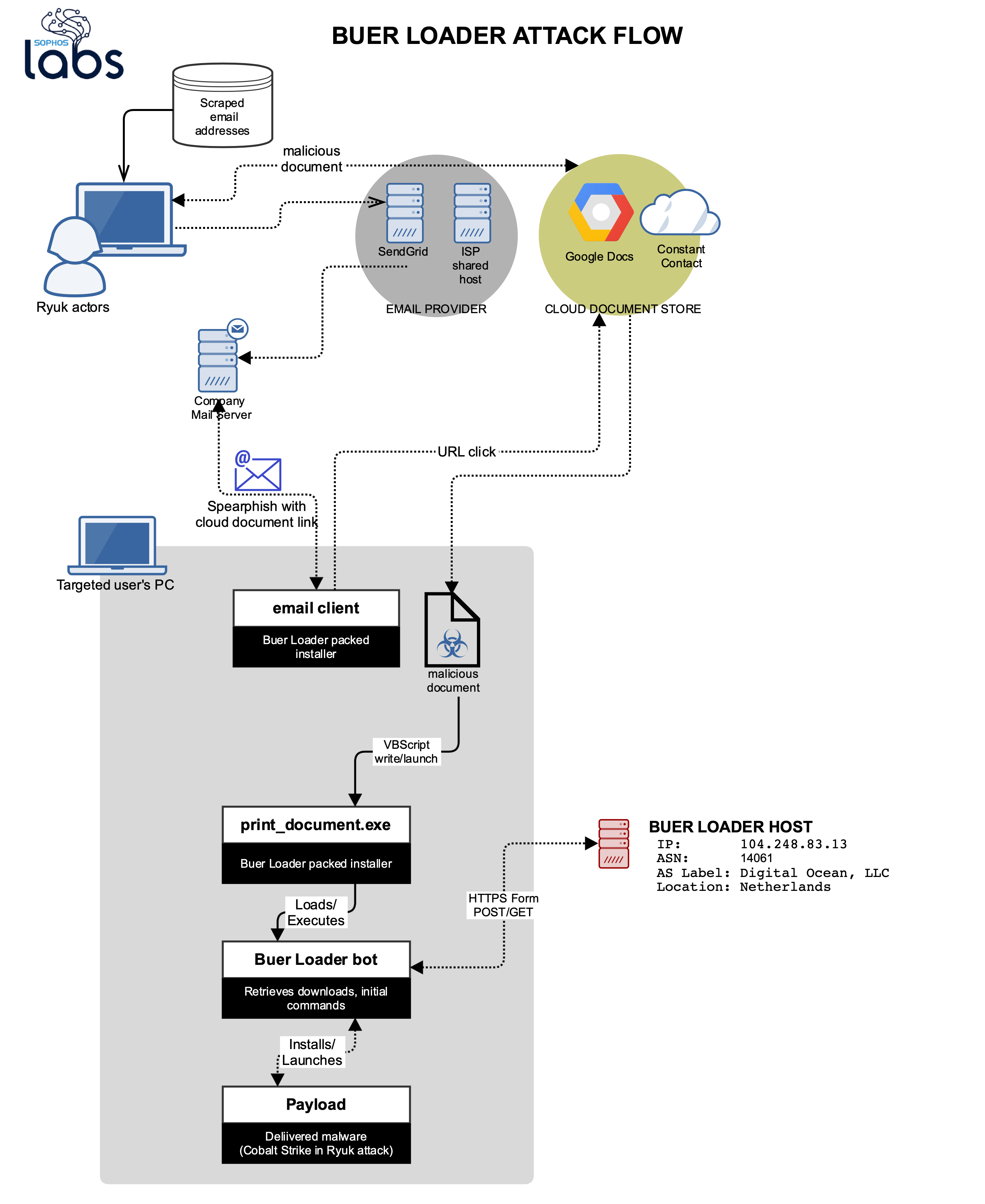

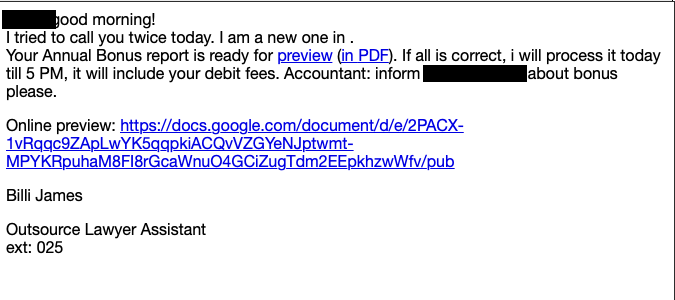

Das Rapid Response Team von Sophos entdeckte eine Probe von Buer als Ursache für einen Ryuk-Angriff im September. Der Loader wurde über ein schädliches, in Google Docs gespeichertes Dokument bereitgestellt, das das Opfer dazu aufforderte, geskriptete Inhalte zu aktivieren – ein Verhalten, das dem von Emotet und anderen Loader-Angriffen über schädliche Spam-E-Mails ähnelt, jedoch Cloud-Speicher nutzt, um eine forensische Analyse zu erschweren.

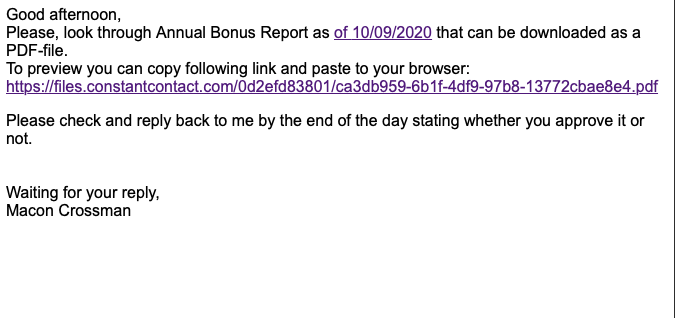

Wir haben im selben Zeitraum weitere Nachrichten derselben Kampagne in den Spam-Fallen von Sophos gesammelt. Die Nachrichten verwendeten alle Google Docs-Dateien und wurden über einen beliebten kommerziellen E-Mail-Verteilungsdienst versendet, wodurch die Quelle und der mit dem schädlichen Dokument verknüpfte Link weiter verschleiert wurden.

Die Nutzlast dieses schädlichen Dokuments hieß print_document.exe. Wie bei anderen von uns analysierten Buer-Droppern handelte es sich um eine digital signierte Binärdatei, die ein gestohlenes und inzwischen widerrufenes Zertifikat verwendete, das von DigiCert auf „NEEDCODE SP Z O O“, einen polnischen Softwareentwickler, ausgestellt worden war und am 17. September 2020 erteilt wurde. Der Dropper wurde mit modifiziertem Code aus einer Microsoft-Beispielanwendung für die Bilderfassung, AcquireTest, erstellt, wobei die Funktion des Codes für „Dateiaufzählung“ zum Löschen und Ablegen von Code verwendet wurde.

Der Dropper führt eine Reihe von Maßnahmen durch, um eine ordnungsgemäße Zustellung sicherzustellen. Er prüft zunächst, ob ein Debugger vorhanden ist, um eine forensische Analyse zu umgehen, und überprüft dann die Sprach- und Lokalisierungseinstellungen, um die geografische Region des angegriffenen Systems zu bestimmen. Wenn die Einstellungen mit einem GUS-Land übereinstimmen, wird das Programm beendet, ohne die Malware zu deponieren. Andernfalls lädt der Dropper den Buer-Bot in den Speicher und führt ihn aus.

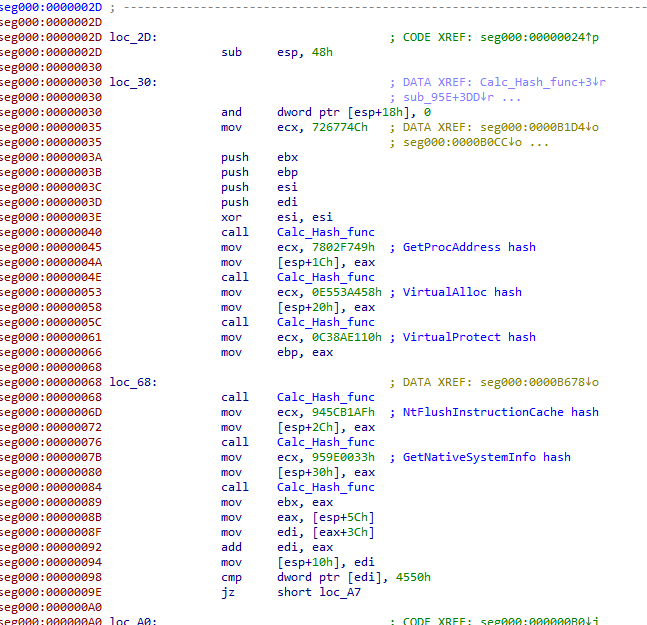

Interessanterweise verwenden der Buer Loader und die Ryuk-Ransomware denselben Shellcode-Loader, um den entpackten Malware-Code im Speicher auszuführen:

Buer Loader-Shellcode.

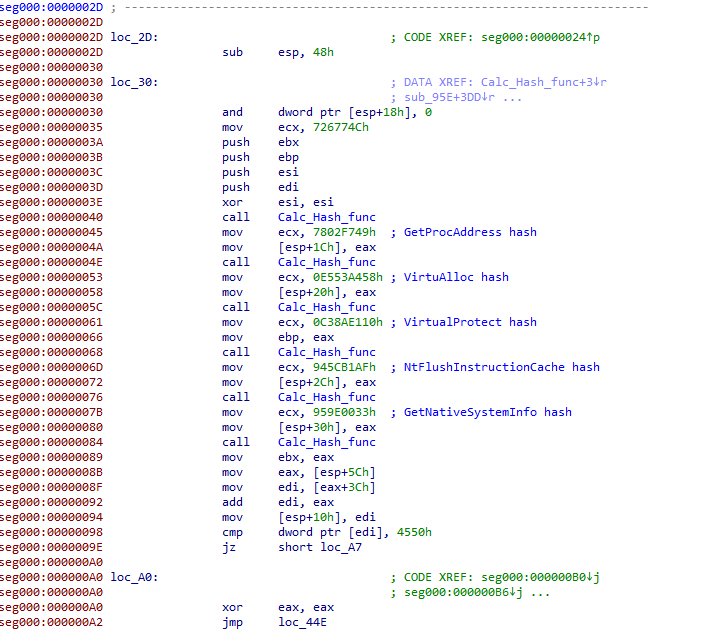

und Ryuk loader shell code.

Dies ist möglicherweise kein Hinweis auf eine gemeinsame Urheberschaft; die Entwickler haben möglicherweise einfach denselben Beispielcode als Quelle verwendet.

Nach dem Start führt der Buer-Bot eine Reihe von Dingen aus, um sich einzurichten. Der Bot führt zwei Gruppen von PowerShell-Befehlen aus – einen, um die Ausführungsrichtlinien zu umgehen, damit die vom Bot ausgeführten PowerShell-Befehle ohne Warnungen ausgeführt werden können (Set-ExecutionPolicy Bypass), und einen weiteren (add-mppreference -exclusionpath), um Änderungen an der Ausschlussliste von Windows Defender vorzunehmen und so Dateien, die er herunterlädt, vor dem integrierten Malwareschutz von Windows zu verbergen.

Buer fragt die Windows-Registrierung nach dem Wert von \Microsoft\Cryptography\MachineGuid ab, um die eindeutige Kennung für den infizierten Computer zu erhalten. Dann ruft der Bot zu Hause an und interagiert mit dem Befehls- und Kontrollserver (in diesem Fall 104248.83.13) über eine Reihe von sicheren HTTP-„POST“- und „GET“-Nachrichten.

Dann folgt der „Loader“-Teil der Aktivitäten von Buer. Die von Buer verpackten Dateien werden von einer bestimmten Quelle abgerufen und in einem Ordner abgelegt, der im Verzeichnis C:\ProgramData\ erstellt wird – der Name des Verzeichnisses wird programmatisch erstellt und variiert je nach Einsatz. Bei dem Angriff im September wurde Buer verwendet, um einen Cobalt Strike Beacon auf dem infizierten Computer zu installieren, der dann wiederum verwendet wurde, um das Netzwerk auszunutzen und einen Ryuk-Angriff zu starten.

Mixing it up

Die bösartige Spam-Kampagne, die zu den Buer-Loader- und Ryuk-Ransomware-Infektionen führte, entwickelte sich Ende September weiter, als wir beobachteten, dass die dahinter stehenden Akteure dieselbe Taktik von geringem Volumen auf SendGrid auf E-Mails verlagerten, die über Internet-Hosting-Provider versendet wurden – hauptsächlich über einen einzigen russischen ISP. Im Oktober stieg das Spam-Volumen dann dramatisch an – weg von Google Docs (da Google die alten Dateien wegen Verstößen gegen die Nutzungsbedingungen abgeschaltet hatte), hin zu einem anderen kommerziellen E-Mail- und Dateiversanddienst.

In den letzten beiden Phasen wurden, obwohl die Taktik ähnlich blieb und auch andere Merkmale darauf hindeuteten, dass es sich um denselben Spam-Akteur handelte, mehrere Arten von „Dropper“-Malware als Anhänge versendet. Neben Buer wurden auch Proben von Bazar und ZLoader gefunden, wobei die Nutzlasten variierten. Für eine Bazar-Loader-Nutzlast verwendeten die Angreifer eine passwortgeschützte Excel-Tabelle. Im gleichen Zeitraum waren Bazar und ZLoader auch für Ryuk-Angriffe bekannt.

Es ist klar, dass Ryuk wieder da ist und dass die Angreifer ihre Methoden für die erste Kompromittierung weiterentwickeln, indem sie mehrere Loader-Bots verwenden, um den ersten Zugang zu erhalten. Es ist nicht klar, ob hinter all diesen Angriffen ein und derselbe Akteur steht, der mehrere Malware-as-a-Service-Plattformen verwendet, um Ryuk zu verbreiten, oder ob es mehrere Ryuk-Akteure gibt. Die Ähnlichkeit der Techniken dieser Kampagnen deutet jedoch darauf hin, dass es zumindest eine Koordination zwischen ihnen gibt: Sie verwenden gezielte E-Mails mit Cloud-basierten bösartigen Dokumenten und einem Köder, der zum sofortigen Handeln anregt (oft im Zusammenhang mit Löhnen oder Steuern).

Die beste Schutzmaßnahme für diese Angriffe ist eine verstärkte Schulung zu Phishing-Angriffen. Diese bösartigen E-Mails sind zwar gezielt, aber in der Regel ungeschickt formuliert und verwenden den Namen der Zielperson auf seltsame Weise. Ein aufmerksames Lesen der E-Mail wird die meisten geschulten Benutzer darauf aufmerksam machen. Aber diese Angriffe werden immer raffinierter, und selbst gut geschulte Benutzer können irgendwann auf den falschen Link in einer E-Mail klicken, wenn sie nicht zuerst von der Spam-Erkennung erfasst werden.

Sophos erkennt und blockiert Buer sowohl mit benutzerdefinierten Erkennungen (Troj/BuerLd-A) als auch mit maschinellem Lernen und erkennt die Spear-Phishing-Nachrichten als Spam. Indikatoren für die Gefährdung durch Buer Loader finden Sie auf GitHub der SophosLabs.