I forbindelse med vores undersøgelse af et Ryuk-angreb i september 2020 fandt vi ud af, at Ryuk-aktørerne havde brugt en relativt ny metode til at få indledende adgang: en malware-dropper kaldet Buer. Angrebet i september var en del af et spear phishing-angreb med lavt volumen, der blev sporet af Sophos. I løbet af den næste måned udviklede det sig til en meget større spamkampagne, der indeholdt Buer samt en række andre typer af “loader”-malware, da Ryuk-aktørerne forsøgte at optrappe deres angreb.

Buer, der blev introduceret for første gang i august 2019, er et malware-as-a-service-tilbud, der bruges til at levere den pakke, som servicekunden ønsker, og som giver en indledende kompromittering af målets Windows-pc’er og giver dem mulighed for at etablere et digitalt brohoved for yderligere skadelig aktivitet. Buer har tidligere været bundet til banktrojanerangreb og andre malware-implementeringer – og nu er Buer tilsyneladende blevet omfavnet af ransomware-operatører. På mange måder er Buer positioneret som et alternativ til Emotet og Trickbot’s nye Bazar-loader (som begge bruger lignende adfærd til at implementere).

Full-service bots

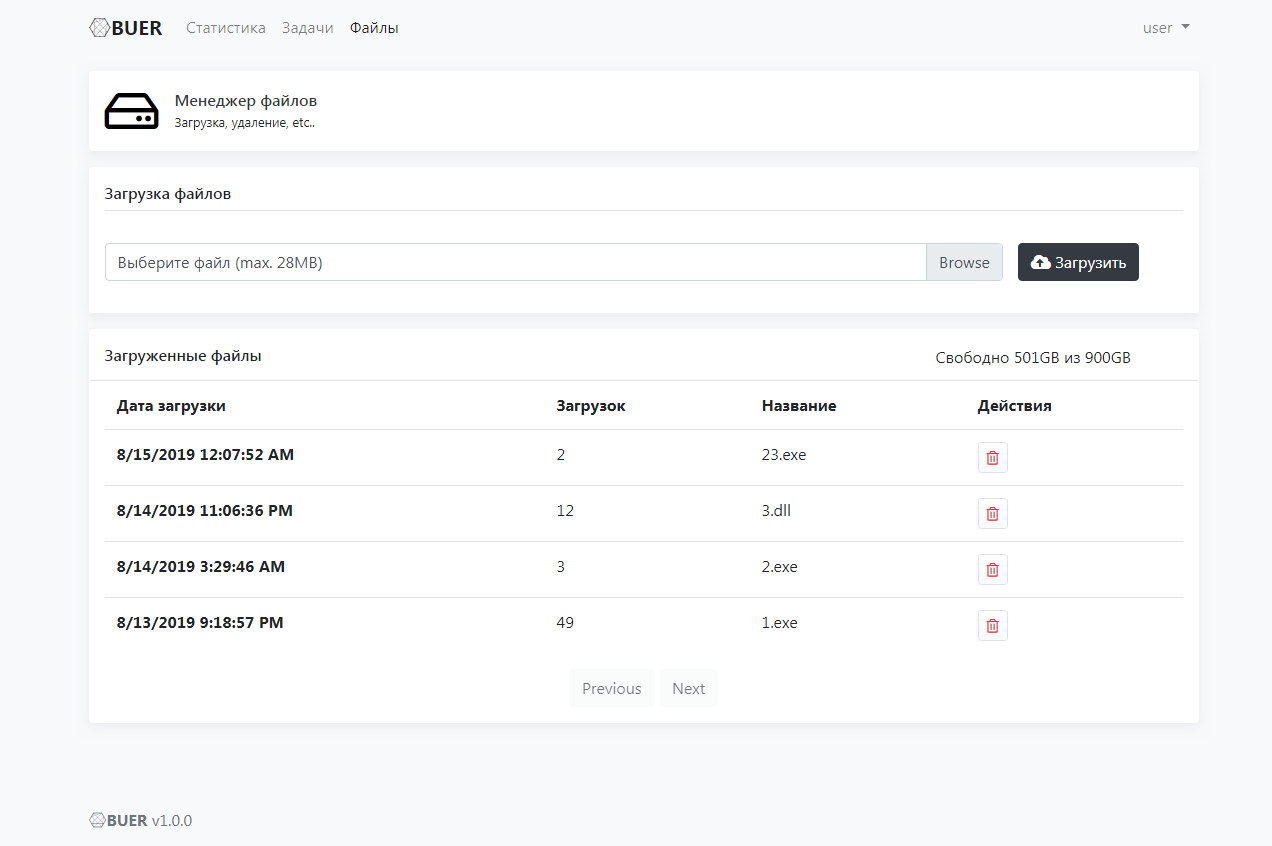

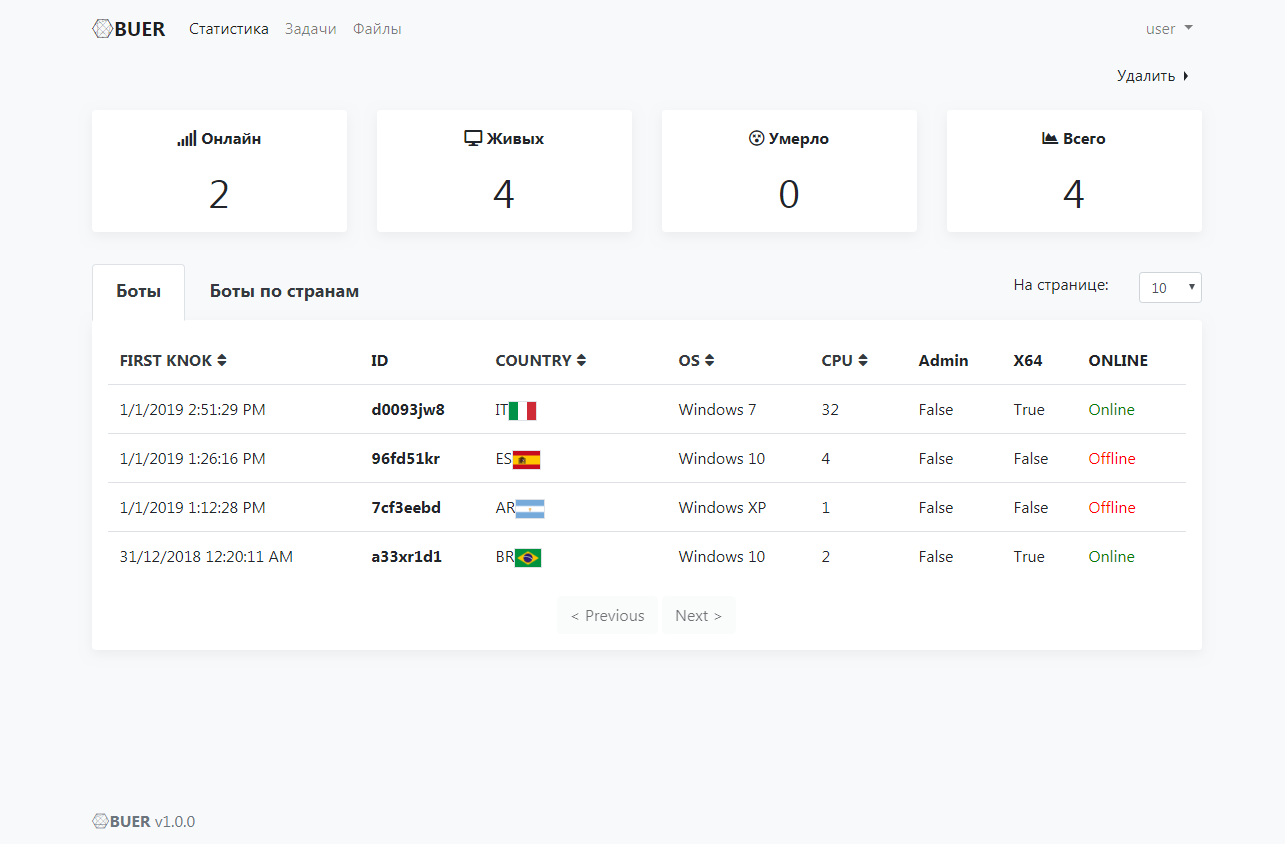

Buer blev første gang annonceret i et forumindlæg den 20. august 2019 under titlen “Modular Buer Loader”, beskrevet af sine udviklere som “en ny modulær bot… skrevet i ren C” med kommando- og kontrol (C&C) serverkode skrevet i .NET Core MVC (som kan køres på Linux-servere). For 350 dollars (plus det gebyr, som en tredjepartsgarant tager) kan en cyberkriminel købe en brugerdefineret loader og adgang til C&C-panelet fra en enkelt IP-adresse – med et gebyr på 25 dollars for at ændre denne adresse. Buer’s udviklere begrænser brugerne til to adresser pr. konto.

Bot-koden, der kompileres for hver bruger specifikt til en download, har en annonceret størrelse på mellem 22 og 26 kilobyte – selv om den prøve, vi kiggede på, var omkring 40 kilobyte efter at være blevet pakket ud fra sin dropper. Botten kan konfigureres til udførelse enten som en 32-bit Windows eksekverbar fil eller som en DLL.

Den C&C kan bruges til at spore antallet af vellykkede downloads i en kampagne og til at tildele opgaver til robotter ved hjælp af filtre som f.eks. det land, de befinder sig i, “bitness of the operating system” (32 eller 64 bit), antallet af processorer på den inficerede maskine og det niveau af tilladelser, som botten har opnået. Bots, der opdages at operere inden for Samfundet af Uafhængige Stater, vil blive lukket ned – hvilket er en almindelig adfærd hos malware udviklet i den tidligere Sovjetunionen-region, som et forsøg på at undgå opmærksomhed fra de lokale myndigheder.

Opgaver kan planlægges til at køre i et bestemt tidsrum eller suspenderes på kommando, og telemetri for opgaven sendes tilbage til panelet. Panelet kan også bruges til at udrulle opdateringer til bots, herunder (i det mindste baseret på annoncen) udrulning af moduler, med præfabrikerede moduler, der skal tilføjes “over tid” som en del af tjenesten. Og selvfølgelig ydes der opsætningsrådgivning og teknisk support.

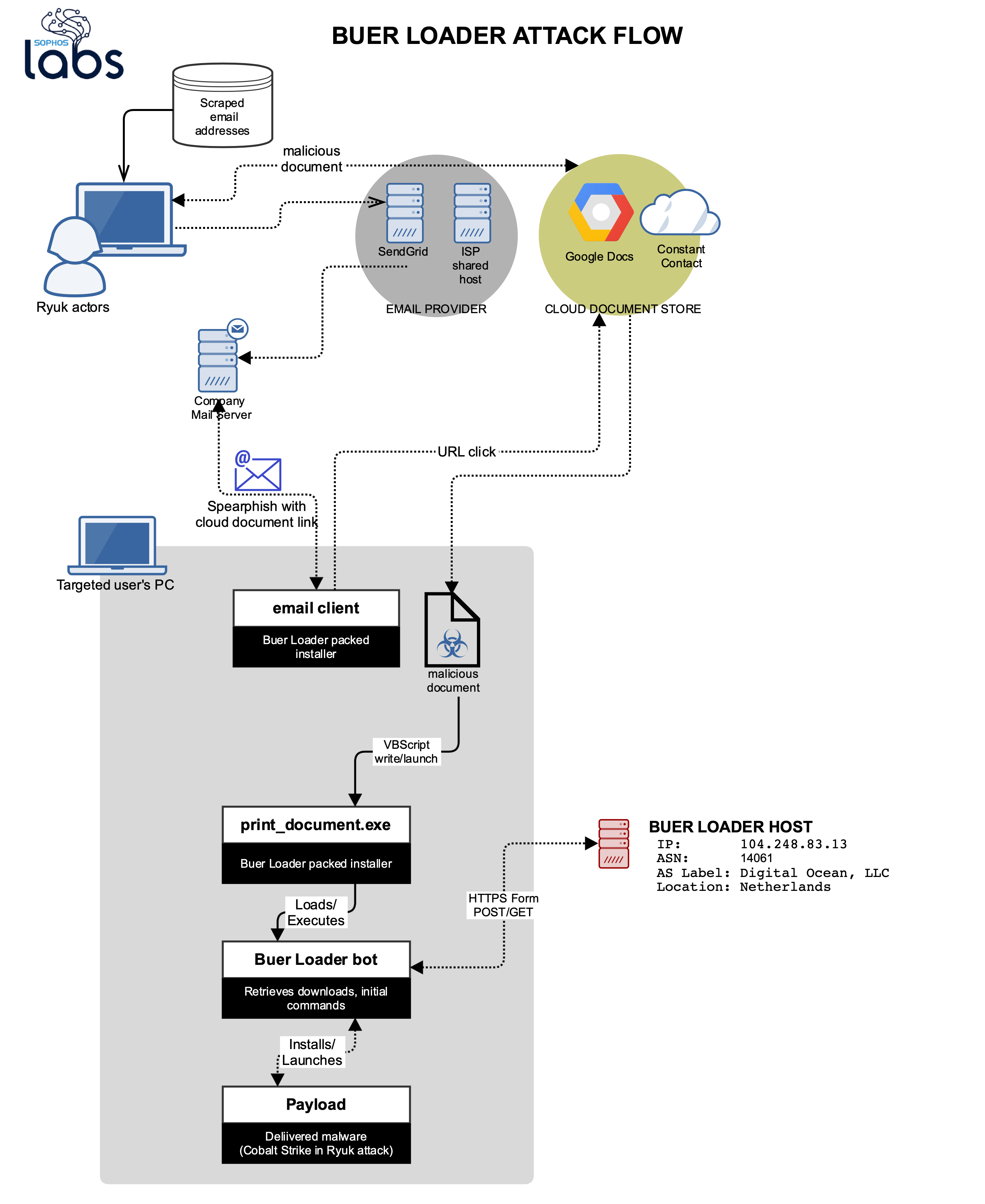

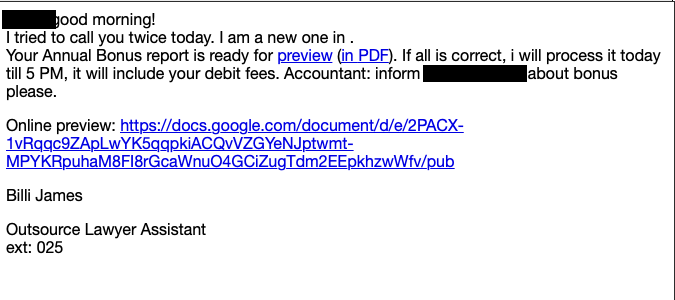

Pris inde i hvert dokument

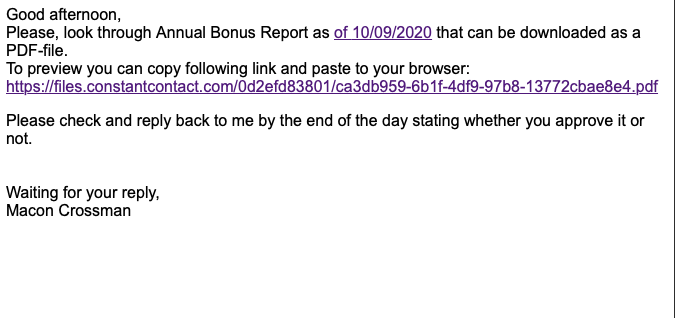

Sophos’ Rapid Response team opdagede en prøve af Buer som den grundlæggende årsag til et Ryuk-angreb i september. Loaderen blev leveret af et ondsindet dokument gemt på Google Docs, som krævede, at offeret aktiverede scriptet indhold for at blive aktiveret – en adfærd, der ligner Emotet og andre loader-angreb via ondsindede spammails, men som udnytter cloud-lagring for at gøre retsmedicinsk analyse vanskeligere.

Vi indsamlede andre meddelelser fra den samme kampagne i Sophos’ spamfælder i samme periode. Beskederne brugte alle Google Docs-filer og blev sendt ved hjælp af en populær kommerciel e-mail-distributionstjeneste – hvilket yderligere skjulte kilden og linket i forbindelse med det ondsindede dokument.

Nyttelasten i det ondsindede dokument blev navngivet print_document.exe. Ligesom andre Buer-droppereksempler, som vi har analyseret, var det en digitalt signeret binær fil, der anvendte et stjålet og nu tilbagekaldt certifikat udstedt af DigiCert til “NEEDCODE SP Z O O O”, en polsk softwareudvikler, udstedt den 17. september 2020. Dropperen blev bygget ved hjælp af modificeret kode fra et Microsoft-eksempelprogram til billedoptagelse, AcquireTest, og brugte kodens funktion til “file enumeration” til at slette og droppe kode.

Droperen gør en række ting for at sikre korrekt levering. Den kontrollerer først tilstedeværelsen af en debugger for at undgå kriminalteknisk analyse og kontrollerer derefter sprog- og lokaliseringsindstillinger for at bestemme den geografiske region for det system, der angribes. Hvis indstillingerne passer til et CIS-land, afsluttes den uden at aflevere malware. I modsat fald dumper dropperen derefter Buer-robotten i hukommelsen og udfører den.

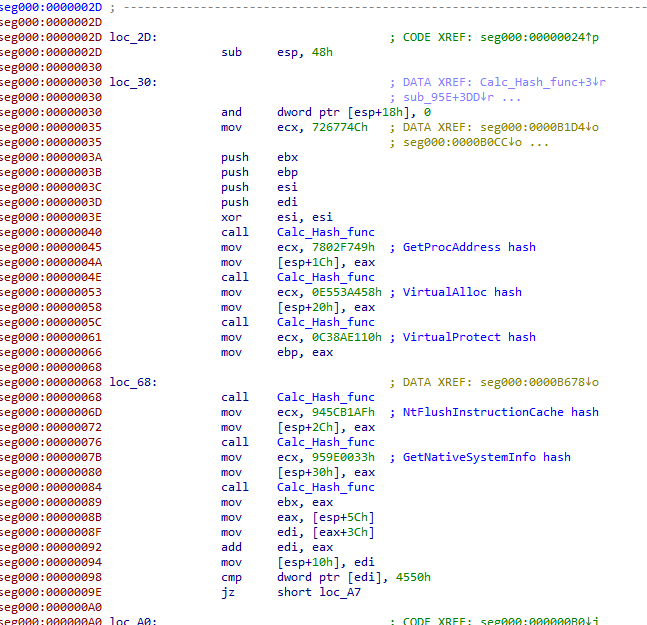

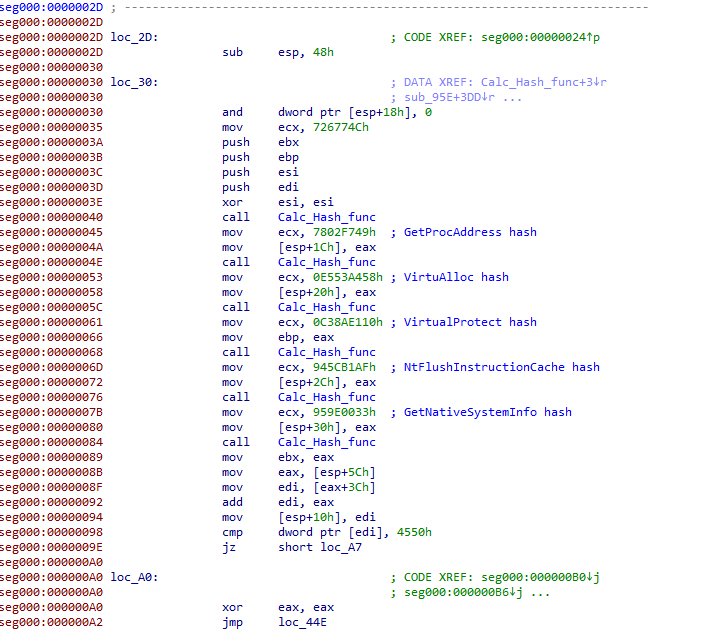

Intrigant nok bruger Buer Loader og Ryuk-ransomware samme shellcode loader til at udføre den udpakkede malware-kode i hukommelsen:

Buer loader shellkode…

og Ryuk loader shellkode.

Dette er måske ikke et tegn på fælles forfatterskab; udviklerne kan simpelthen have brugt den samme prøvekode som kilde.

Da Buer-robotten bliver startet, gør den en række ting for at oprette sig. Botten udfører to sæt PowerShell-kommandoer – en for at omgå eksekveringspolitikker, så PowerShell-kommandoer, der udføres af botten, kan gå igennem uden advarsler (Set-ExecutionPolicy Bypass), og en anden (add-mppreference -exclusionpath) for at foretage ændringer i Windows Defenders eksklusionsliste – for at skjule filer, som den downloader, fra Windows’ indbyggede malware-beskyttelse.

Buer forespørger i Windows-registret efter værdien af \Microsoft\Cryptography\MachineGuid for at få den unikke identifikator for den inficerede maskine. Og robotten ringer hjem og interagerer med kommando- og kontrolserveren (i dette tilfælde 104248.83.13) gennem en række sikre HTTP-“POST”- og “GET”-meddelelser.

Dernæst er der “loader”-delen af det, Buer gør. De filer, som Buer skal pakke, hentes fra en udpeget kilde og lægges i en mappe, der oprettes i mappen C:\ProgramData\ – mappenavnet oprettes programmatisk og varierer med implementeringerne. Ved angrebet i september blev Buer brugt til at installere en Cobalt Strike-beacon på den inficerede computer, som så igen blev brugt til at udnytte netværket og iværksætte et Ryuk-angreb.

Mixing it up

Den ondsindede spamkampagne, der resulterede i Buer-loader- og Ryuk-ransomware-infektioner, udviklede sig i slutningen af september, da vi observerede, at aktørerne bag den skiftede den samme taktik væk fra lav volumen på SendGrid til mail, der blev sendt gennem internethostingudbydere – overvejende gennem en enkelt russisk internetudbyder. I oktober steg mængden af spam dramatisk – væk fra Google Docs (da Google lukkede de gamle filer ned på grund af brud på servicevilkårene) og overgik til en anden kommerciel e-mail- og filleveringstjeneste.

I de sidste to faser, hvor taktikken fortsat var ens, og andre kendetegn tydede på, at spamaktøren var den samme, blev der indsat flere typer af “dropper”-malware som vedhæftede filer. Ud over Buer blev der også fundet prøver af Bazar og ZLoader, med varierende leveringsnytelast. For en Bazar-loader payload brugte angriberne et passwordbeskyttet Excel-regneark. I samme tidsramme var Bazar og ZLoader også kendt for at være involveret i Ryuk-angreb.

Det er klart, at Ryuk er tilbage, og at aktørerne bag den udvikler deres metoder til indledende kompromittering ved at bruge flere loader-bots til at opnå indledende adgang. Det er ikke klart, om det er den samme aktør, der står bag alle disse angreb og bruger flere malware-as-a-service-platforme til at levere Ryuk, eller om der er flere Ryuk-aktører. Men ligheden i teknikkerne på tværs af disse kampagner tyder på, at der i det mindste er koordinering mellem dem: De bruger målrettede e-mails med cloud-baserede skadelige dokumenter og en lokkemad, der skal anspore til øjeblikkelig handling (ofte relateret til løn eller skat).

Den bedste afbødning af disse angreb er at styrke uddannelsen i phishing-angreb. Selv om disse ondsindede e-mails er målrettede, er de normalt akavet formuleret og bruger målets navn på mærkelige måder. En omhyggelig læsning af e-mailen vil advare de fleste veluddannede brugere. Men disse angreb bliver mere og mere sofistikerede, og selv veltrænede brugere kan i sidste ende klikke på det forkerte link i en e-mail, hvis de ikke først bliver fanget af spamdetektion.

Sophos detekterer og blokerer Buer både med brugerdefinerede detektioner (Troj/BuerLd-A) og maskinlæring og registrerer spear phishing-meddelelser som spam. Indikatorer for kompromittering i forbindelse med Buer Loader kan findes på SophosLabs’ GitHub.