Hvad er det?

Velkommen til vores testkørsel – dette dokument giver dig de oplysninger, du har brug for for at få mest muligt ud af Damn Vulnerable Web App (DVWA) testkørsel i Azure.

Få din testkørsel her:

![]()

DVWA er en PHP/MySQL-webapplikation, hvis hovedformål er at være en hjælp for sikkerhedseksperter til at teste deres færdigheder og værktøjer i et lovligt miljø. Vi har forsøgt at gøre implementeringen af DVWA så enkel som muligt og har bygget en funktionstilføjelse, der nemt kan anvendes på edgeNEXUS ALB-X load balancer.

Hvordan

ALB-X har mulighed for at køre containeriserede applikationer, der kan sammenføjes direkte eller ved at bruge load balancer-proxyen. Dette billede har 1 allerede implementeret Add-On, men du kan altid gå til Appstore den og implementere flere.

Oversigt over forbindelsesmuligheder

Virtuelle maskiner, der implementeres i Azure-skyen, gør brug af privat intern IP-adressering (NAT’ed IP’er) på samme måde, som de ville blive implementeret i et standard datacentermiljø. For at få adgang til ressourcen via det offentlige internet udføres der en NAT-funktion fra den tildelte offentlige IP-adresse til den virtuelle maskines private IP-adresse. Der tildeles én IP-adresse til apparatet, og der anvendes forskellige porte til at få adgang til de forskellige ressourcer. Nedenstående diagram viser, hvordan de forskellige funktioner kommunikerer.

Add-on-programmer, der er implementeret på ALB-X, kommunikerer med ALB-X via en intern docker0-netværksgrænseflade. De får automatisk tildelt IP-adresser fra den interne docker0-pool. Et værtsnavn for hver instans af Add-On-applikationen konfigureres via ALB-X GUI’en, før applikationen startes. ALB-X er i stand til at opløse docker0-IP-adressen for programmet ved hjælp af dette interne værtsnavn. Brug altid værtsnavnet, når du adresserer programcontainere – IP’er kan ændre sig! IP-tjenester, der bruger Azure eth0 privat IP-adresse, er konfigureret på ALB-X for at give mulighed for ekstern adgang til tillægsapplikationen. Dette muliggør brugen af ALB-X reverse proxy-funktionen til at udføre SSL-offload og portoversættelse, hvor det er nødvendigt. Så dette er alle de åbne porte:

ALB-X GUI Management: 27376 DVWA: 80

Accessing the Test Drive GUI

Når du anmoder om en testkørsel, oprettes der en ny instans af DVWA-testapparatet i Azure. Når den er startet, vil du få oplyst internetværtsnavnet for at kunne få adgang til ALB-X-platformens web-GUI samt den unikke brugernavn- og adgangskodekombination.  Vi anbefaler at bruge Chrome-browseren til dette formål. Få adgang til serveren

Vi anbefaler at bruge Chrome-browseren til dette formål. Få adgang til serveren

https://host name:27376

Da vi bruger et lokalt SSL-certifikat til administrationsadgangen, vil du blive bedt i din browser om at acceptere sikkerhedsadvarslen. Du vil se skærmbilledet for prækonfigurering af IP-tjenester, når du logger ind.

ALB-X Add-Ons

Klik på Library i menuen til venstre, og vælg Add-Ons. Her kan du se den DVWA Add-On, der er blevet implementeret på ALB-X-platformen. Det er blevet konfigureret med en container eller et værtsnavn dvwa1, og du kan se den 172.x.x.x.x dynamiske docker0-IP-adresse, der blev tildelt, da programmet blev startet. Bemærk, at i Azure-miljøet bruges knapperne til adgang til Add-On GUI-adgang ikke. Du er velkommen til at klikke rundt i resten af ALB-X GUI-grænsefladen for at blive fortrolig.

Klik på Library i menuen til venstre, og vælg Add-Ons. Her kan du se den DVWA Add-On, der er blevet implementeret på ALB-X-platformen. Det er blevet konfigureret med en container eller et værtsnavn dvwa1, og du kan se den 172.x.x.x.x dynamiske docker0-IP-adresse, der blev tildelt, da programmet blev startet. Bemærk, at i Azure-miljøet bruges knapperne til adgang til Add-On GUI-adgang ikke. Du er velkommen til at klikke rundt i resten af ALB-X GUI-grænsefladen for at blive fortrolig.

Damn Vulnerable Web App

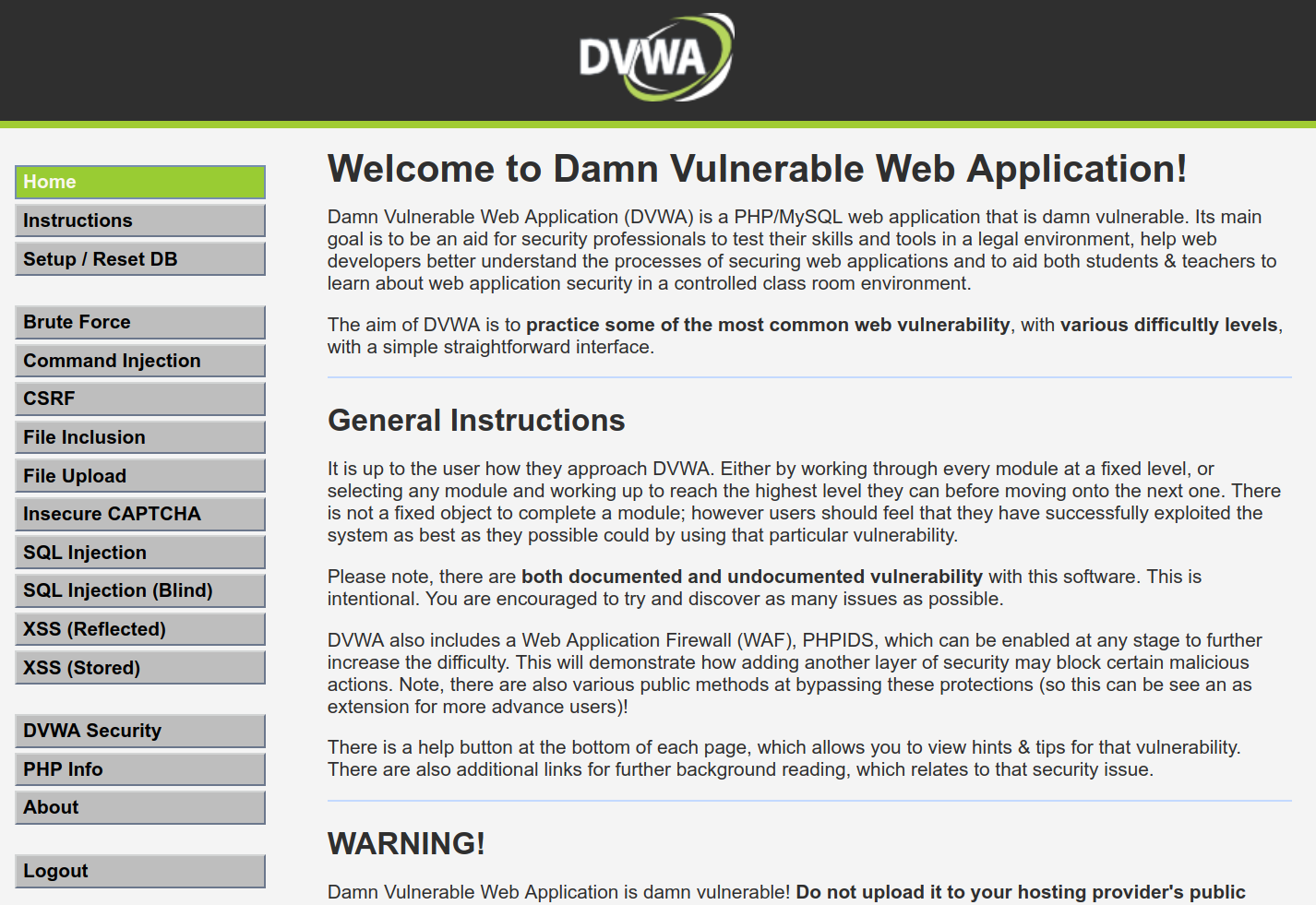

Da det er DVWA-funktionaliteten, som du er interesseret i, ville det give mening nu at tage et kig på DVWA GUI’en. DVWA kører, som du kan se af IP-tjenesternes navngivning, på port 80. Når du indtaster din testkørselsadresse i din browser, vil du blive præsenteret for DVWA Setup-siden.  Klik på Create / Reset Database

Klik på Create / Reset Database

Log ind på DVWA med standard legitimationsoplysninger admin / password.

Du vil nu være logget ind på DVWA som admin.

Du vil nu være logget ind på DVWA som admin.  Standardsikkerhedsniveauet for DVWA er “Impossible”, så det vil ikke udvise nogen sårbarheder.

Standardsikkerhedsniveauet for DVWA er “Impossible”, så det vil ikke udvise nogen sårbarheder.

Du bør sætte niveauet til lavt ved at klikke på DVWA-sikkerhedsmenuen og vælge “Low” fra rullelisten og klikke på submit.

DVWA er nu helt klargjort og klar til brug som mål for sårbarhedstest.

Command Injection

Vi vil prøve at udnytte en af DVWA-sårbarhederne. Som vi kan se, er der en side i DVWA, hvor vi kan pinge en hvilken som helst IP-adresse. Lad os kontrollere, om DVWA udfører validering af inputparametre i “Low”-sikkerhedstilstand. Indtast “127.0.0.0.1; cat /etc/passwd” i indtastningsfeltet for IP-adressen. Voilà, det er lykkedes os at injicere en vilkårlig kommando og få en liste over brugere, der er registreret i operativsystemet. Der findes mange online ressourcer om brug af DVWA, som kan hjælpe dig med at forbedre dine færdigheder inden for webapplikationssikkerhed. Vi glæder os over din feedback og hjælper gerne med at opsætte din egen WAF-implementering i produktionen. For hjælp bedes du sende en mail til [email protected]