Durante nuestra investigación de un ataque de Ryuk en septiembre de 2020, descubrimos que los actores de Ryuk habían utilizado un método relativamente nuevo para obtener el acceso inicial: un dropper de malware llamado Buer. El ataque de septiembre formaba parte de un ataque de phishing selectivo de bajo volumen rastreado por Sophos. Durante el mes siguiente, se convirtió en una campaña de spam mucho más grande, que llevaba Buer, así como una serie de otros tipos de malware «cargador», ya que los operadores de Ryuk trataron de aumentar sus ataques.

Primero se introdujo en agosto de 2019, Buer es una oferta de malware como servicio que se utiliza para entregar cualquier paquete que el cliente del servicio desee, proporcionando un compromiso inicial de las PC de Windows de los objetivos y permitiéndoles establecer una cabeza de playa digital para una actividad maliciosa adicional. Buer ha estado vinculado anteriormente a ataques de troyanos bancarios y otros despliegues de malware, y ahora, aparentemente, ha sido adoptado por los operadores de ransomware. En muchos sentidos, Buer se posiciona como una alternativa a Emotet y al emergente cargador Bazar de Trickbot (que ambos utilizan comportamientos similares para desplegarse).

- Bots de servicio completo

- Premio dentro de cada doc

- Mezclando

- Sophos quiere agradecer las contribuciones de Peter Mackenzie, Elida Leite, Syed Shahram y Bill Kearny del equipo de Respuesta Rápida de Sophos, y de Anand Ajjan, Brett Cove y Gabor Szappanos de SophosLabs por sus aportaciones a este informe

Bots de servicio completo

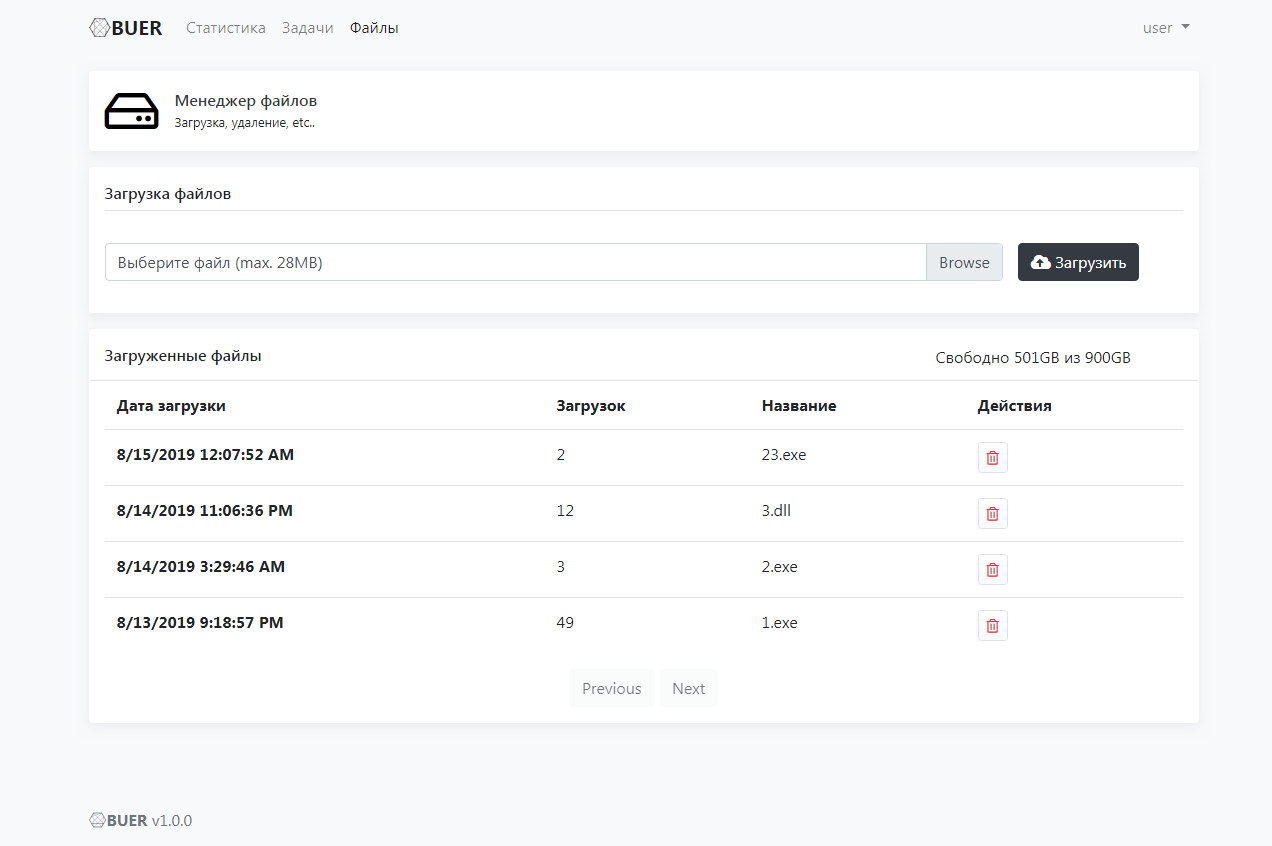

Buer se anunció por primera vez en un post del foro el 20 de agosto de 2019 bajo el título «Modular Buer Loader», descrito por sus desarrolladores como «un nuevo bot modular… escrito en C puro» con código de servidor de comando y control (C&C) escrito en .NET Core MVC (que puede ejecutarse en servidores Linux). Por 350 dólares (más la comisión que se lleve un tercero como garante), un ciberdelincuente puede comprar un cargador personalizado y acceso al panel C&C desde una única dirección IP, con un cargo de 25 dólares para cambiar esa dirección. Los desarrolladores de Buer limitan los usuarios a dos direcciones por cuenta.

El código del bot, compilado para cada usuario de forma específica en una descarga, tiene un tamaño anunciado de entre 22 y 26 kilobytes -aunque la muestra que examinamos tenía unos 40 kilobytes después de ser desempaquetada desde su dropper. El bot puede configurarse para su ejecución como un ejecutable de Windows de 32 bits o como una DLL.

El C&C puede utilizarse para rastrear el número de descargas exitosas en una campaña, y para asignar tareas a los bots por filtros tales como el país en el que se encuentran, el «bitness del sistema operativo» (32 o 64 bits), el número de procesadores en la máquina infectada y el nivel de permisos obtenidos por el bot. Los bots que se detecten operando dentro de la Comunidad de Estados Independientes se cerrarán -lo cual es un comportamiento común del malware desarrollado en la región de la ex-URSS, como un intento de evitar la atención de las autoridades locales.

Las tareas se pueden programar para que se ejecuten durante un período de tiempo específico, o se suspenden a la orden, con la telemetría de la tarea enviada de nuevo al panel. El panel también puede usarse para desplegar actualizaciones a los bots, incluyendo (al menos según el anuncio) el despliegue de módulos, con módulos preconstruidos que se añadirán «con el tiempo» como parte del servicio. Y, por supuesto, se proporciona consultoría de configuración y soporte técnico.

Premio dentro de cada doc

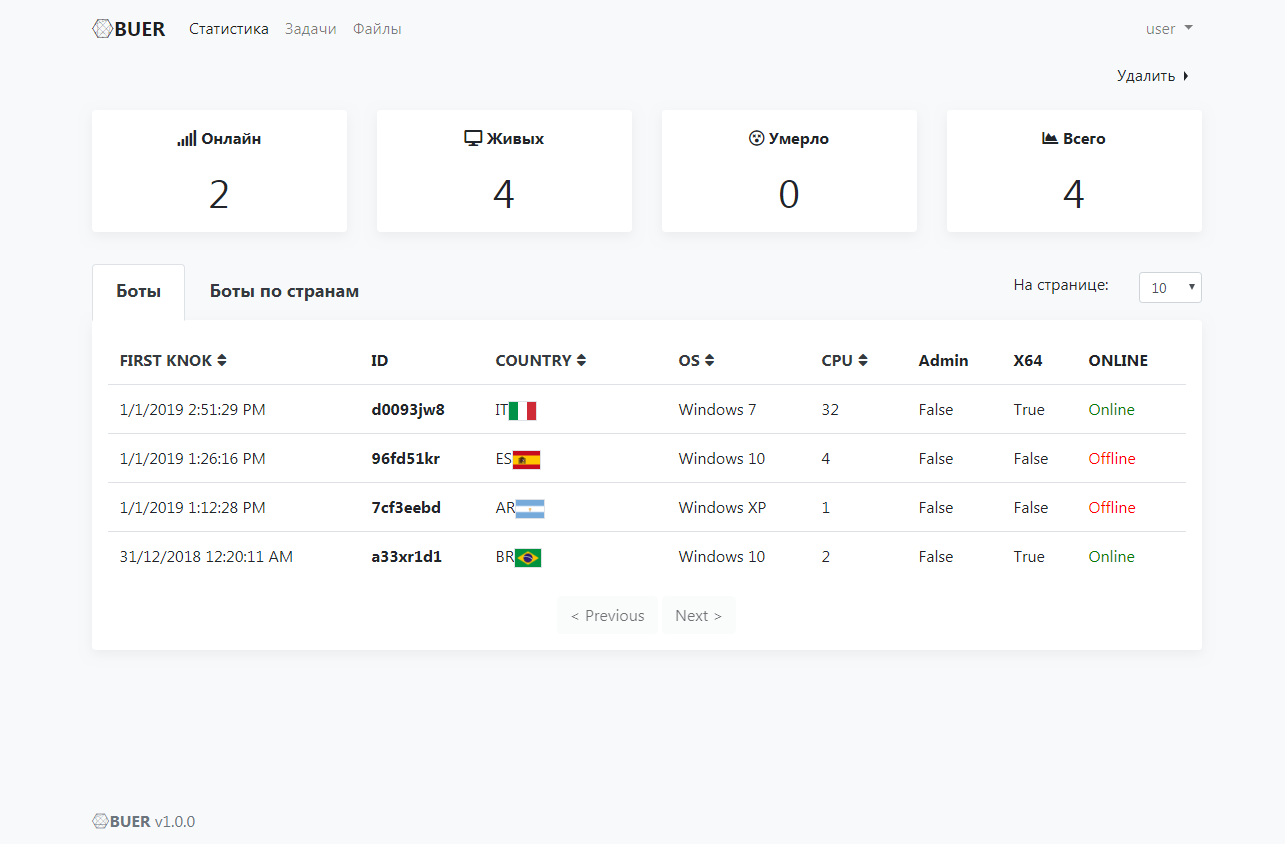

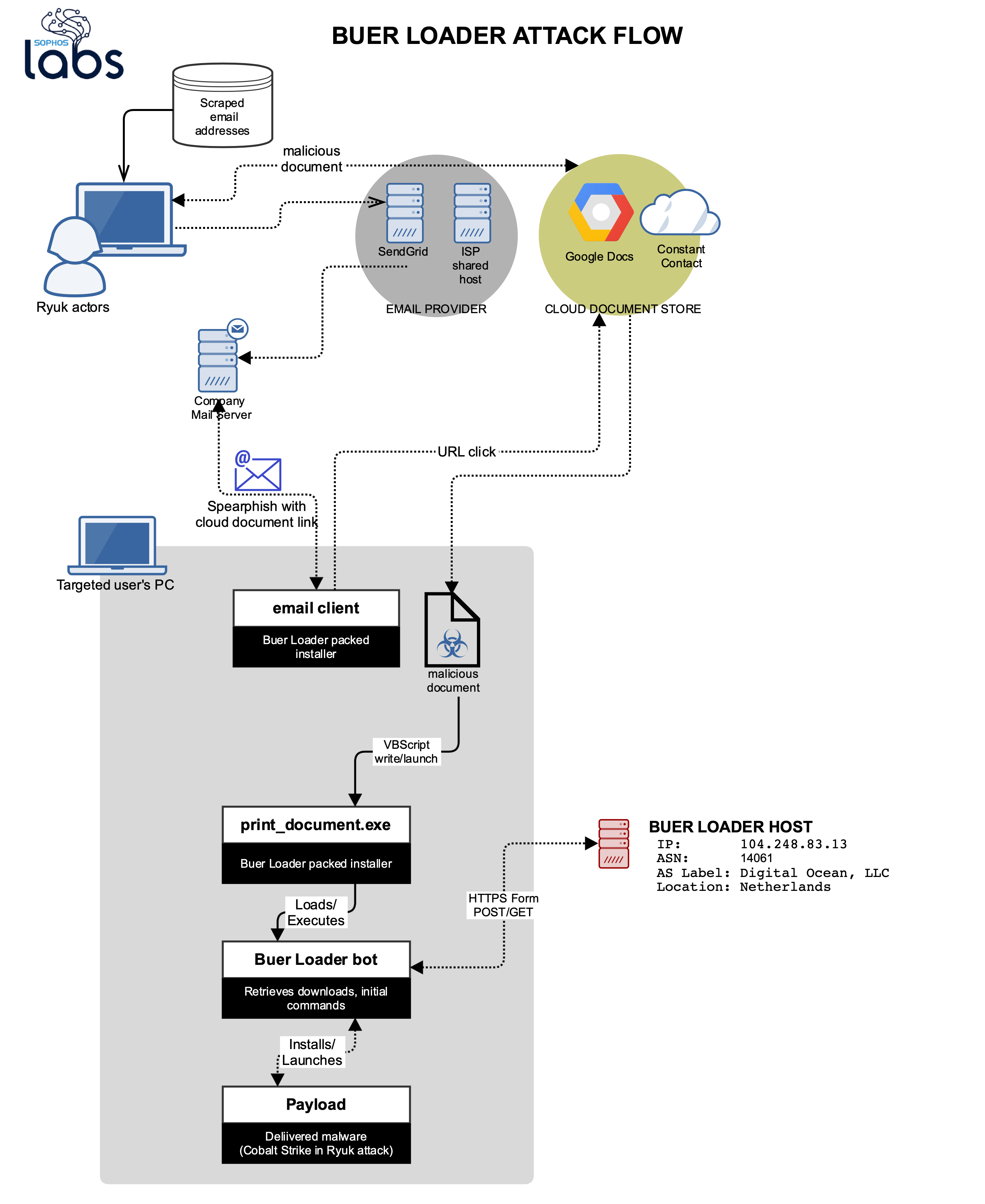

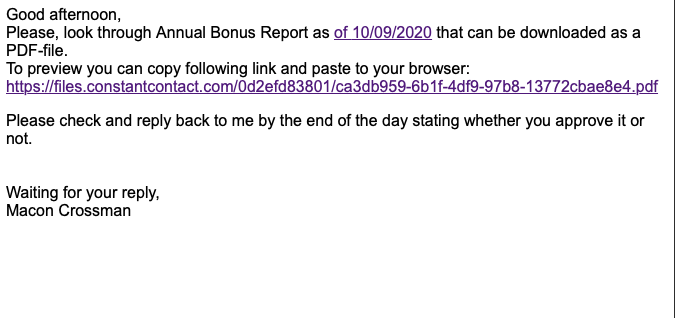

El equipo de Respuesta Rápida de Sophos descubrió una muestra de Buer en la raíz de un ataque de Ryuk en septiembre. El cargador se entregaba mediante un documento malicioso almacenado en Google Docs, que requería que la víctima habilitara el contenido de scripts para activarse, un comportamiento similar al de Emotet y otros ataques de cargadores a través de correos electrónicos de spam maliciosos, pero aprovechando el almacenamiento en la nube para dificultar el análisis forense.

Recogimos otros mensajes de la misma campaña en las trampas de spam de Sophos durante el mismo periodo. Todos los mensajes utilizaban archivos de Google Docs y se enviaron a través de un popular servicio comercial de distribución de correo electrónico, lo que oculta aún más el origen y el enlace asociado al documento malicioso.

La carga útil de ese documento malicioso se llamaba print_document.exe. Al igual que otras muestras de dropper Buer que hemos analizado, era un binario firmado digitalmente, utilizando un certificado robado y ahora revocado emitido por DigiCert a «NEEDCODE SP Z O O», un desarrollador de software polaco, emitido el 17 de septiembre de 2020. El dropper se construyó utilizando un código modificado de una aplicación de ejemplo de Microsoft para la captura de imágenes, AcquireTest, utilizando la función del código para la «enumeración de archivos» para eliminar y soltar el código.

El dropper hace una serie de cosas para garantizar una entrega adecuada. Primero comprueba la presencia de un depurador para evadir el análisis forense, y luego comprueba la configuración de idioma y localización para determinar la región geográfica del sistema atacado. Si la configuración coincide con un país de la CEI, saldrá sin depositar el malware. De lo contrario, el dropper vuelca el bot Buer en la memoria y lo ejecuta.

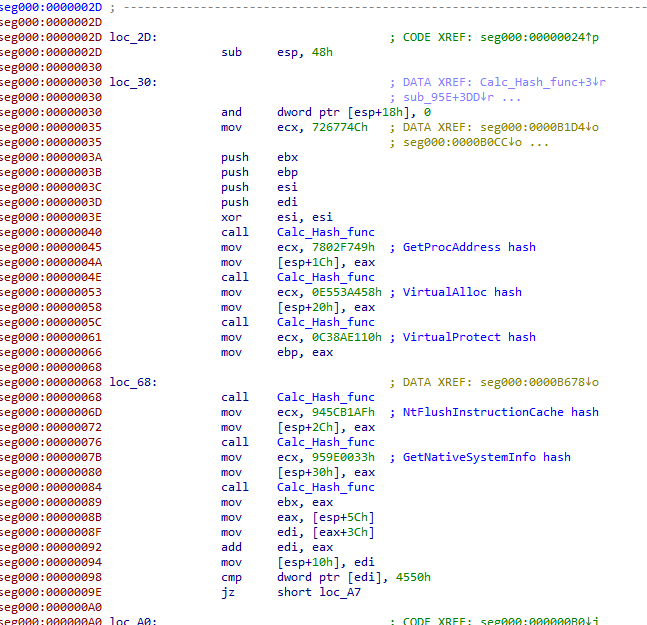

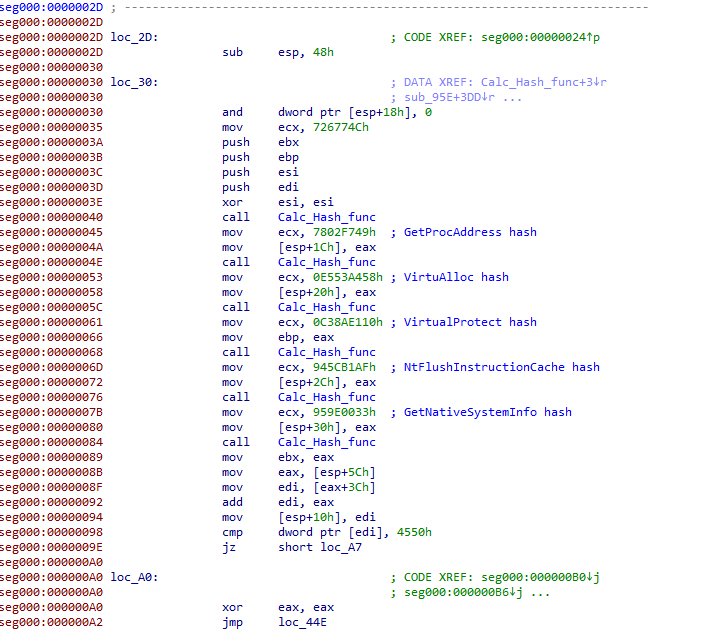

Intrigantemente, el Buer Loader y el ransomware Ryuk utilizan el mismo cargador de shellcode para ejecutar el código del malware desempaquetado en la memoria:

Código shell del Buer loader….

y el código shell del cargador Ryuk.

Esto puede no ser una indicación de autoría compartida; los desarrolladores pueden haber utilizado simplemente el mismo código de muestra como fuente.

Al iniciarse, el bot Buer hace una serie de cosas para establecerse. El bot ejecuta dos conjuntos de comandos de PowerShell: uno para eludir las políticas de ejecución y permitir que los comandos de PowerShell ejecutados por el bot pasen sin advertencias (Set-ExecutionPolicy Bypass), y otro (add-mppreference -exclusionpath) para realizar cambios en la lista de exclusión de Windows Defender, ocultando los archivos que descarga de la protección contra malware integrada de Windows.

Buer consulta en el Registro de Windows el valor de \Microsoft\Cryptography\MachineGuid para obtener el identificador único de la máquina infectada. Y el bot llama a casa, interactuando con el servidor de comando y control (en este caso, 104248.83.13) a través de una serie de mensajes seguros HTTP «POST» y «GET».

Luego está la parte del «cargador» de lo que hace Buer. Los archivos empaquetados para ser arrojados por Buer se recuperan de una fuente designada y se arrojan en una carpeta creada en el directorio C:\ProgramData\ -el nombre del directorio se crea mediante programación y varía con los despliegues. En el ataque de septiembre, Buer se utilizó para desplegar una baliza Cobalt Strike en el ordenador infectado, que a su vez se utilizó para explotar la red y lanzar un ataque Ryuk.

Mezclando

La campaña de spam malicioso que dio lugar a las infecciones con el cargador Buer y el ransomware Ryuk evolucionó a finales de septiembre, ya que observamos que los actores que estaban detrás de ella cambiaron las mismas tácticas, pasando del bajo volumen en SendGrid al correo enviado a través de proveedores de alojamiento de Internet, predominantemente a través de un único ISP ruso. Luego, en octubre, el volumen de spam aumentó drásticamente, pasando de Google Docs (ya que Google cerró los antiguos archivos por violación de los términos de servicio) a otro servicio comercial de correo electrónico y entrega de archivos.

En las dos últimas fases, aunque las tácticas seguían siendo similares y otras características sugerían que el actor del spam era el mismo, se desplegaron múltiples tipos de malware «dropper» como archivos adjuntos. Además de Buer, también se encontraron muestras de Bazar y ZLoader, cuyas cargas útiles variaban. Para una de las cargas útiles de Bazar, los atacantes utilizaron una hoja de cálculo de Excel protegida por contraseña. Durante el mismo período de tiempo, Bazar y ZLoader también fueron conocidos por estar involucrados en los ataques de Ryuk.

Está claro que Ryuk está de vuelta, y que los actores detrás de él están evolucionando sus métodos para el compromiso inicial, utilizando múltiples bots cargadores para lograr el acceso inicial. No está claro si el mismo actor está detrás de todos estos ataques, utilizando múltiples plataformas de malware como servicio para entregar Ryuk, o si hay múltiples actores de Ryuk. Pero la similitud de las técnicas de estas campañas sugiere que al menos existe coordinación entre ellas: utilizan correos electrónicos dirigidos con documentos maliciosos basados en la nube y un señuelo para incitar a la acción inmediata (a menudo relacionado con los salarios o los impuestos).

La mejor mitigación para estos ataques es reforzar la formación sobre los ataques de phishing. Aunque estos correos electrónicos malintencionados tienen un objetivo, suelen estar redactados de forma torpe y utilizan el nombre del objetivo de forma extraña. Una lectura atenta del correo electrónico pondrá sobre aviso a los usuarios más instruidos. Pero estos ataques son cada vez más sofisticados, e incluso los usuarios bien entrenados pueden llegar a hacer clic en el enlace equivocado de un correo electrónico si la detección de spam no los descubre primero.

Sophos detecta y bloquea Buer tanto con detecciones personalizadas (Troj/BuerLd-A) como con aprendizaje automático, y detecta los mensajes de spear phishing como spam. Los indicadores de compromiso asociados a Buer Loader pueden encontrarse en GitHub de SophosLabs.