¿Qué es?

Bienvenido a nuestro test drive – este documento le proporcionará la información que necesita para sacar el máximo provecho de Damn Vulnerable Web App (DVWA) test drive en Azure.

Obtenga su prueba de manejo aquí:

![]()

DVWA es una aplicación web PHP/MySQL, cuyo objetivo principal es ser una ayuda para que los profesionales de la seguridad puedan probar sus habilidades y herramientas en un entorno legal. Hemos tratado de hacer el despliegue de la DVWA tan simple como sea posible y hemos construido un complemento de características que se puede aplicar fácilmente al balanceador de carga edgeNEXUS ALB-X.

Cómo

El ALB-X tiene la capacidad de ejecutar aplicaciones en contenedor que se pueden unir directamente o mediante el proxy del balanceador de carga. Esta imagen tiene 1 Add-On ya desplegado pero siempre puedes ir a Appstore el y desplegar más.

Resumen de la conectividad

Las máquinas virtuales desplegadas en la nube de Azure hacen uso del direccionamiento IP interno privado (IP’s NAT’ed) de la misma manera que se desplegaría en un entorno de centro de datos estándar. Para acceder al recurso a través de la Internet pública se realiza una función NAT desde la dirección IP pública asignada a la dirección IP privada de la máquina virtual. Se asigna una dirección IP al dispositivo y se utilizan diferentes puertos para acceder a los diferentes recursos. El siguiente diagrama muestra cómo se comunican las diferentes funciones.

Nombre de host del docker/dirección IP y conectividad del servicio IP

Las aplicaciones add-on desplegadas en el ALB-X se comunican con el ALB-X a través de una interfaz de red interna docker0. Se les asignan automáticamente direcciones IP del pool interno de docker0. Un nombre de host para cada instancia de aplicación Add-On se configura a través de la GUI de ALB-X antes de iniciar la aplicación. El ALB-X es capaz de resolver la dirección IP de docker0 para la aplicación utilizando este nombre de host interno. Utilice siempre el nombre de host cuando se dirija a los contenedores de la aplicación – ¡Las IP pueden cambiar! Los servicios IP que utilizan la dirección IP privada Azure eth0 están configurados en el ALB-X para permitir el acceso externo a la aplicación complementaria. Esto permite el uso de la función de proxy inverso de ALB-X para realizar la descarga SSL y la traducción de puertos cuando sea necesario. Así que estos son todos los puertos abiertos:

Gestión de la GUI de ALB-X: 27376 DVWA: 80

Acceso a la GUI de prueba

Cuando solicite una prueba de conducción se creará una nueva instancia del dispositivo de prueba DVWA en Azure. Una vez iniciada se le indicará el nombre de host de Internet para poder acceder a la GUI web de la plataforma ALB-X también la combinación única de nombre de usuario y contraseña.  Se recomienda utilizar el navegador Chrome para ello. Acceda al Servidor

Se recomienda utilizar el navegador Chrome para ello. Acceda al Servidor

https://host name:27376

Como utilizamos un certificado SSL local para el acceso de gestión se le pedirá en su navegador que acepte la alerta de seguridad. Verás la pantalla de preconfiguración de servicios IP una vez que inicies sesión.

Adiciones de ALB-X

Haga clic en Biblioteca en el menú de la izquierda y seleccione Adiciones. Aquí puede ver el Add-On DVWA que ha sido desplegado en la plataforma ALB-X. Se ha configurado con un contenedor o nombre de host dvwa1 y se puede ver la dirección IP docker0 dinámica 172.x.x.x que se asignó cuando se inició la aplicación. Obsérvese que en el entorno Azure no se utilizan los botones de acceso a la GUI del Add-On. Siéntase libre de hacer clic alrededor del resto de la interfaz de ALB-X GUI para la familiaridad.

Haga clic en Biblioteca en el menú de la izquierda y seleccione Adiciones. Aquí puede ver el Add-On DVWA que ha sido desplegado en la plataforma ALB-X. Se ha configurado con un contenedor o nombre de host dvwa1 y se puede ver la dirección IP docker0 dinámica 172.x.x.x que se asignó cuando se inició la aplicación. Obsérvese que en el entorno Azure no se utilizan los botones de acceso a la GUI del Add-On. Siéntase libre de hacer clic alrededor del resto de la interfaz de ALB-X GUI para la familiaridad.

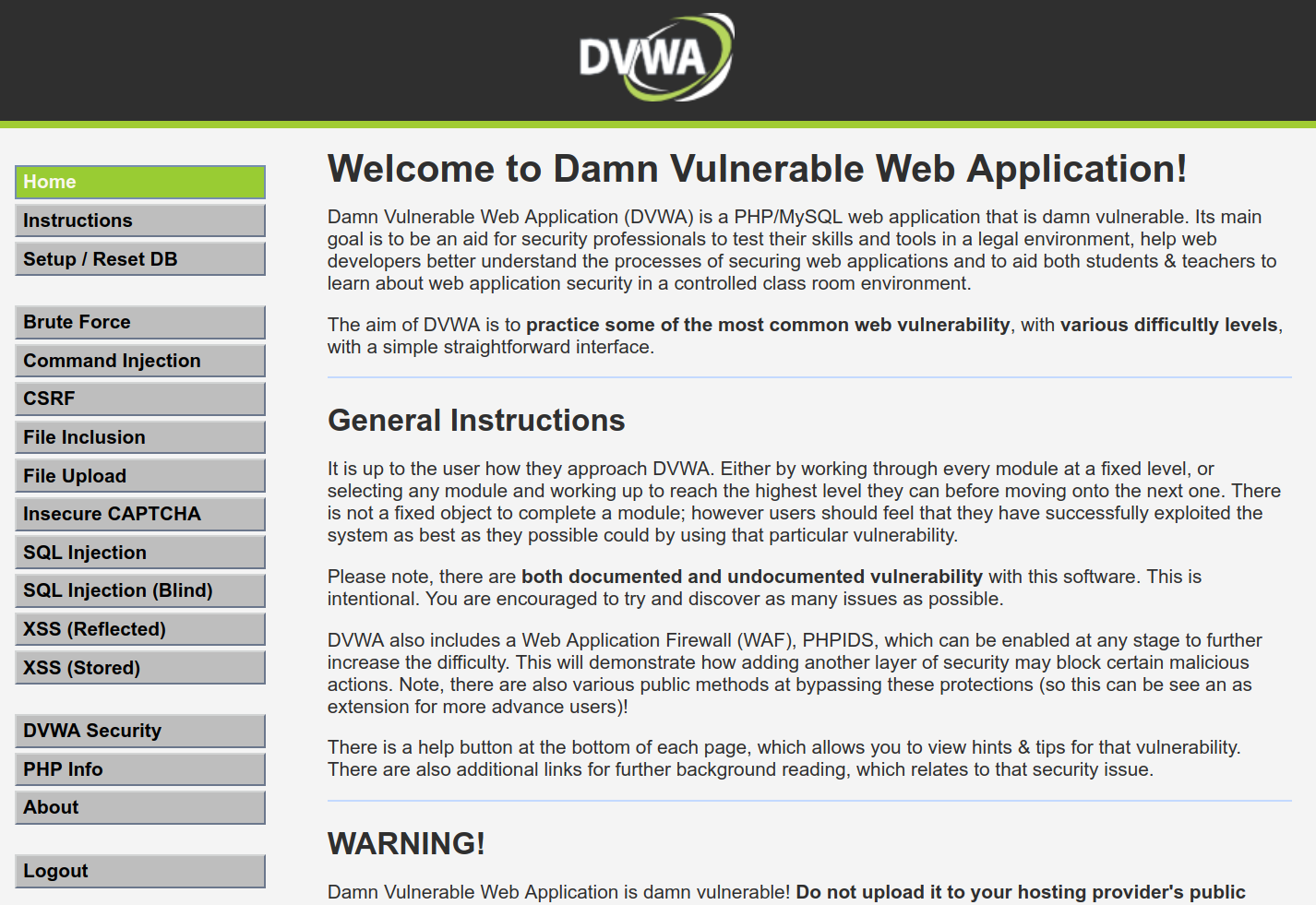

Damn Vulnerable Web App

Como es la funcionalidad DVWA que usted está interesado en que tendría sentido ahora para echar un vistazo a la GUI DVWA. El DVWA, como puede ver en el nombre de los servicios IP, se ejecuta en el puerto 80. Cuando introduzca la dirección de su unidad de prueba en su navegador se le presentará la página de configuración del DVWA.  Haga clic en Crear / Restablecer base de datos

Haga clic en Crear / Restablecer base de datos

Inicie sesión en el DVWA con la credencial predeterminada admin / contraseña.

Ahora iniciará sesión en el DVWA como admin.

Ahora iniciará sesión en el DVWA como admin.  El nivel de seguridad por defecto para el DVWA es «Imposible» por lo que no mostrará ninguna vulnerabilidad.

El nivel de seguridad por defecto para el DVWA es «Imposible» por lo que no mostrará ninguna vulnerabilidad.

Deberás poner el nivel en bajo haciendo clic en el menú de Seguridad del DVWA seleccionando «Bajo» en el desplegable y haciendo clic en enviar.

El DVWA está ahora todo preparado y listo para ser utilizado como objetivo de pruebas de vulnerabilidad.

Inyección de comandos

Vamos a intentar explotar una de las vulnerabilidades del DVWA. Como podemos ver hay una página en DVWA donde podemos hacer ping a cualquier dirección IP. Vamos a comprobar si el DVWA realiza la validación de los parámetros de entrada en modo de seguridad «Bajo». Introduce «127.0.0.1; cat /etc/passwd» en el campo de entrada de la dirección IP. Voilà, hemos inyectado con éxito un comando arbitrario y hemos obtenido una lista de usuarios registrados en el sistema operativo. Hay muchos recursos en línea sobre el uso de DVWA que pueden ayudar a mejorar tus habilidades de seguridad en aplicaciones web. Agradecemos sus comentarios y estaremos encantados de ayudarle a configurar su propia implementación de WAF de producción. Si necesita ayuda, envíe un correo electrónico a [email protected]