Co to je?

Vítejte na naší testovací jízdě – tento dokument vám poskytne informace, které potřebujete k maximálnímu využití testovací jízdy Damn Vulnerable Web App (DVWA) v Azure.

Získejte testovací jízdu zde:

![]()

DVWA je webová aplikace PHP/MySQL, jejímž hlavním cílem je být pomůckou pro bezpečnostní profesionály, aby si mohli otestovat své dovednosti a nástroje v legálním prostředí. Snažili jsme se, aby nasazení DVWA bylo co nejjednodušší, a vytvořili jsme funkční doplněk, který lze snadno aplikovat na vyrovnávač zátěže edgeNEXUS ALB-X.

Jak

Vyrovnávač ALB-X má možnost spouštět kontejnerové aplikace, které lze spojit přímo nebo pomocí proxy serveru vyrovnávače zátěže. Tento obraz má 1 již nasazený doplněk, ale vždy můžete přejít na Appstore the a nasadit další.

Přehled připojení

Virtuální počítače nasazené v cloudu Azure využívají privátní interní adresování IP (NAT’ed IP’s) stejným způsobem, jako by byly nasazeny ve standardním prostředí datového centra. Pro získání přístupu k prostředku přes veřejný internet se provádí funkce NAT z přidělené veřejné IP adresy na soukromou IP adresu virtuálního počítače. Zařízení je přidělena jedna IP adresa a pro přístup k různým zdrojům se používají různé porty. Níže uvedený diagram ukazuje, jak spolu jednotlivé funkce komunikují.

Název hostitele / IP adresa dockeru a konektivita IP služby

Přídavné aplikace nasazené na ALB-X komunikují s ALB-X prostřednictvím interního síťového rozhraní docker0. Jsou jim automaticky přidělovány IP adresy z interního fondu docker0. Název hostitele pro každou instanci Add-On aplikace se konfiguruje prostřednictvím grafického rozhraní ALB-X před spuštěním aplikace. Pomocí tohoto interního názvu hostitele je ALB-X schopen přeložit IP adresu docker0 pro aplikaci. Při adresování kontejnerů aplikace vždy používejte název hostitele – IP adresy se mohou měnit! IP služby využívající privátní IP adresu Azure eth0 jsou v ALB-X nakonfigurovány tak, aby umožňovaly externí přístup k přídavné aplikaci. To umožňuje použití funkce reverzního proxy serveru ALB-X k provedení odlehčení SSL a překladu portů v případě potřeby. Toto jsou tedy všechny otevřené porty:

Správa grafického rozhraní ALB-X: 27376 DVWA: 80

Přístup ke grafickému rozhraní testovací jednotky

Při vyžádání testovací jednotky se v Azure vytvoří nová instance testovacího zařízení DVWA. Po jejím spuštění vám bude doporučen název internetového hostitele, abyste mohli přistupovat k webovému grafickému rozhraní platformy ALB-X, také jedinečná kombinace uživatelského jména a hesla.  Pro tento účel doporučujeme používat prohlížeč Chrome. Přístup k serveru

Pro tento účel doporučujeme používat prohlížeč Chrome. Přístup k serveru

https://host název:27376

Jelikož pro přístup ke správě používáme místní certifikát SSL, budete v prohlížeči vyzváni k přijetí bezpečnostního upozornění. Po přihlášení se zobrazí obrazovka předkonfigurace služeb IP.

ALB-X Add-Ons

V levé nabídce klikněte na položku Library (Knihovna) a vyberte Add-Ons (Doplňky). Zde se zobrazí doplněk DVWA Add-On, který byl nasazen na platformě ALB-X. Byl nakonfigurován s názvem kontejneru nebo hostitele dvwa1 a můžete vidět dynamickou IP adresu 172.x.x.x docker0, která byla přidělena při spuštění aplikace. Všimněte si, že v prostředí Azure se nepoužívají přístupová tlačítka grafického uživatelského rozhraní Add-On. Neváhejte se pro seznámení proklikat zbytkem rozhraní GUI ALB-X.

V levé nabídce klikněte na položku Library (Knihovna) a vyberte Add-Ons (Doplňky). Zde se zobrazí doplněk DVWA Add-On, který byl nasazen na platformě ALB-X. Byl nakonfigurován s názvem kontejneru nebo hostitele dvwa1 a můžete vidět dynamickou IP adresu 172.x.x.x docker0, která byla přidělena při spuštění aplikace. Všimněte si, že v prostředí Azure se nepoužívají přístupová tlačítka grafického uživatelského rozhraní Add-On. Neváhejte se pro seznámení proklikat zbytkem rozhraní GUI ALB-X.

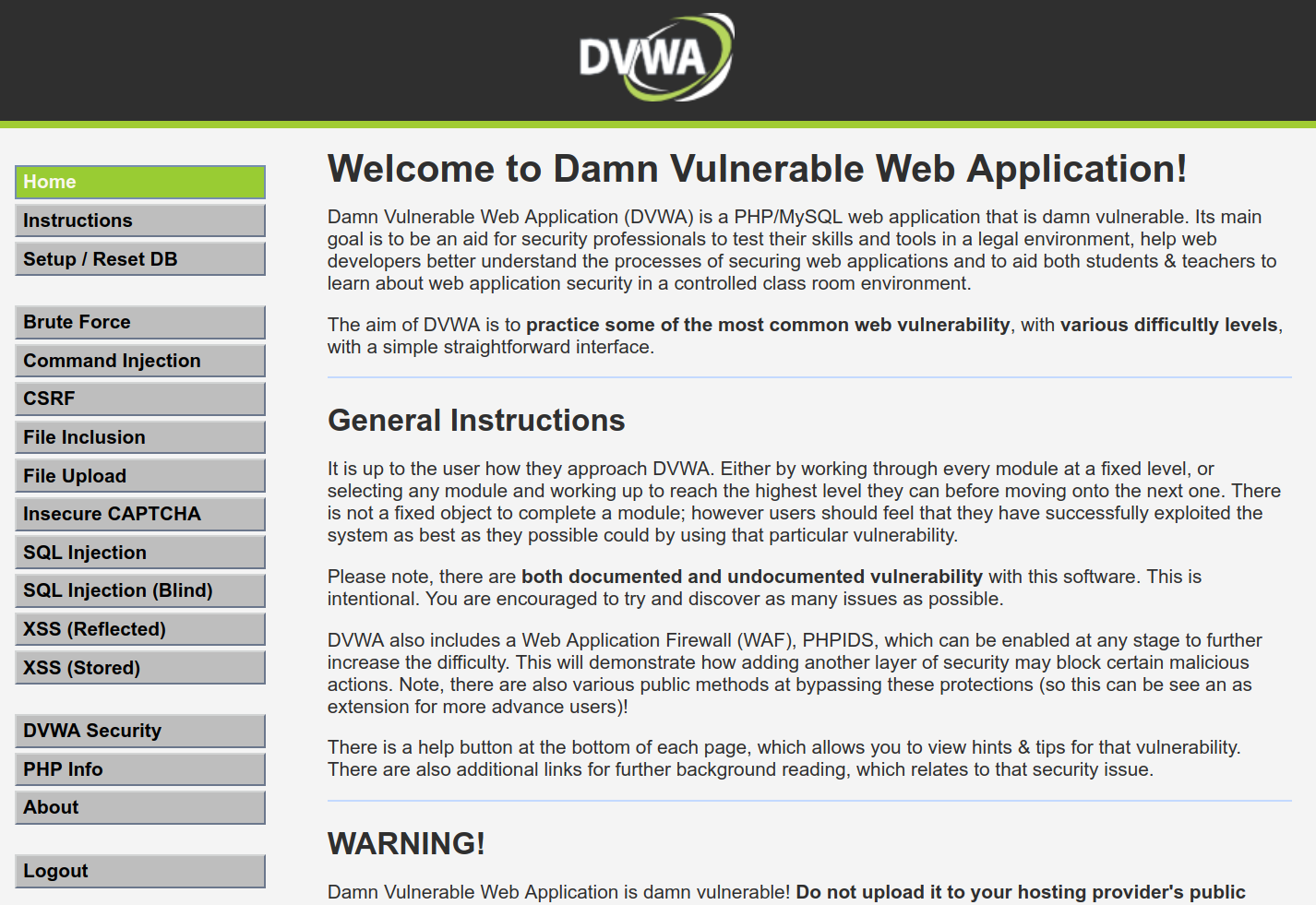

Damn Vulnerable Web App

Jelikož vás zajímá právě funkce DVWA, mělo by nyní smysl podívat se na grafické rozhraní DVWA. DVWA, jak vidíte z pojmenování služeb IP, běží na portu 80. Po zadání adresy testovací jednotky do prohlížeče se zobrazí stránka nastavení DVWA.  Klikněte na Vytvořit / Obnovit databázi

Klikněte na Vytvořit / Obnovit databázi

Přihlaste se do DVWA pomocí výchozího pověření admin / hesla.

Nyní budete přihlášeni do DVWA jako admin.

Nyní budete přihlášeni do DVWA jako admin.  Výchozí úroveň zabezpečení pro DVWA je „Impossible“, takže nebude vykazovat žádné zranitelnosti.

Výchozí úroveň zabezpečení pro DVWA je „Impossible“, takže nebude vykazovat žádné zranitelnosti.

Úroveň byste měli nastavit na nízkou kliknutím na nabídku DVWA Security (Zabezpečení DVWA), výběrem „Low“ (Nízká) z rozbalovacího seznamu a kliknutím na tlačítko submit (Odeslat).

DVWA je nyní připraveno k použití jako cíl testování zranitelností.

Command Injection

Zkusíme zneužít jednu ze zranitelností DVWA. Jak vidíme, v systému DVWA je k dispozici stránka, na kterou můžeme pingnout libovolnou IP adresu. Zkontrolujeme, zda DVWA provádí ověřování vstupních parametrů v režimu zabezpečení „Low“. Do vstupního pole pro zadání IP adresy zadáme „127.0.0.1; cat /etc/passwd“. Voilà, úspěšně jsme injektovali libovolný příkaz a získali seznam uživatelů registrovaných v operačním systému. Na internetu existuje mnoho zdrojů o používání DVWA, které vám mohou pomoci zlepšit vaše dovednosti v oblasti zabezpečení webových aplikací. Uvítáme vaši zpětnou vazbu a rádi vám pomůžeme s nastavením vaší vlastní produkční implementace WAF. V případě zájmu o pomoc nám prosím napište na adresu [email protected]

.