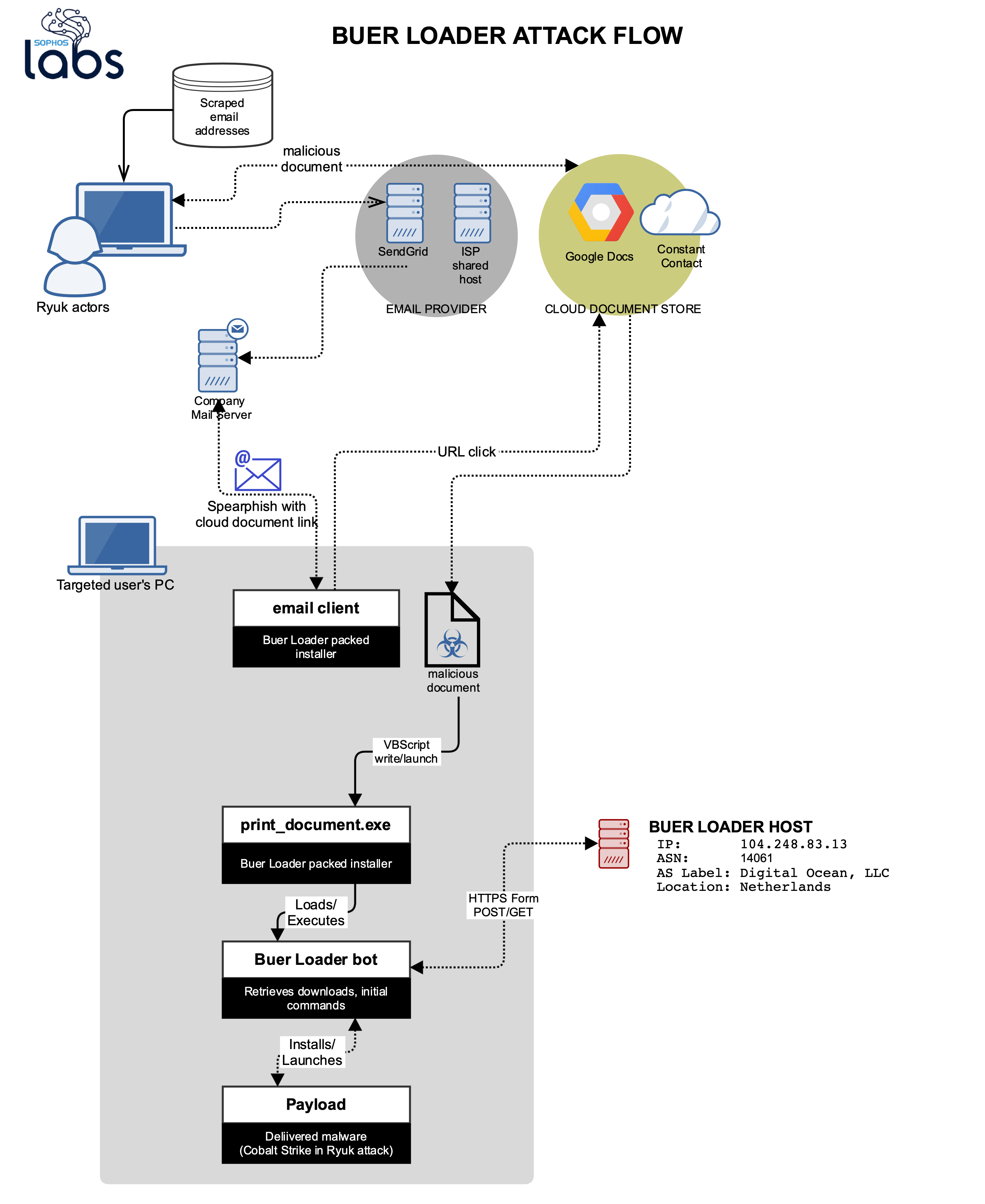

Při vyšetřování útoku Ryuk v září 2020 jsme zjistili, že aktéři útoku Ryuk použili k získání počátečního přístupu relativně novou metodu: malwarový dropper s názvem Buer. Zářijový útok byl součástí nízkoobjemového spear phishingového útoku sledovaného společností Sophos. Během následujícího měsíce se vyvinul v mnohem rozsáhlejší spamovou kampaň, která nesla Buer i řadu dalších typů malwaru „loader“, protože se provozovatelé Ryuk snažili své útoky zintenzivnit.

Poprvé byl Buer představen v srpnu 2019 a jedná se o nabídku malwaru jako služby, která slouží k doručení jakéhokoli balíčku, který si zákazník služby přeje, zajišťuje počáteční kompromitaci cílových počítačů se systémem Windows a umožňuje jim vytvořit digitální předmostí pro další škodlivé aktivity. Služba Buer byla dříve spojována s útoky bankovních trojských koní a dalšími nasazeními malwaru – a nyní ji zřejmě přijali provozovatelé ransomwaru. V mnoha ohledech se Buer staví do pozice alternativy k Emotetu a nově vznikajícímu zavaděči Bazar od Trickbota (oba používají k nasazení podobné chování).

Plnohodnotní boti

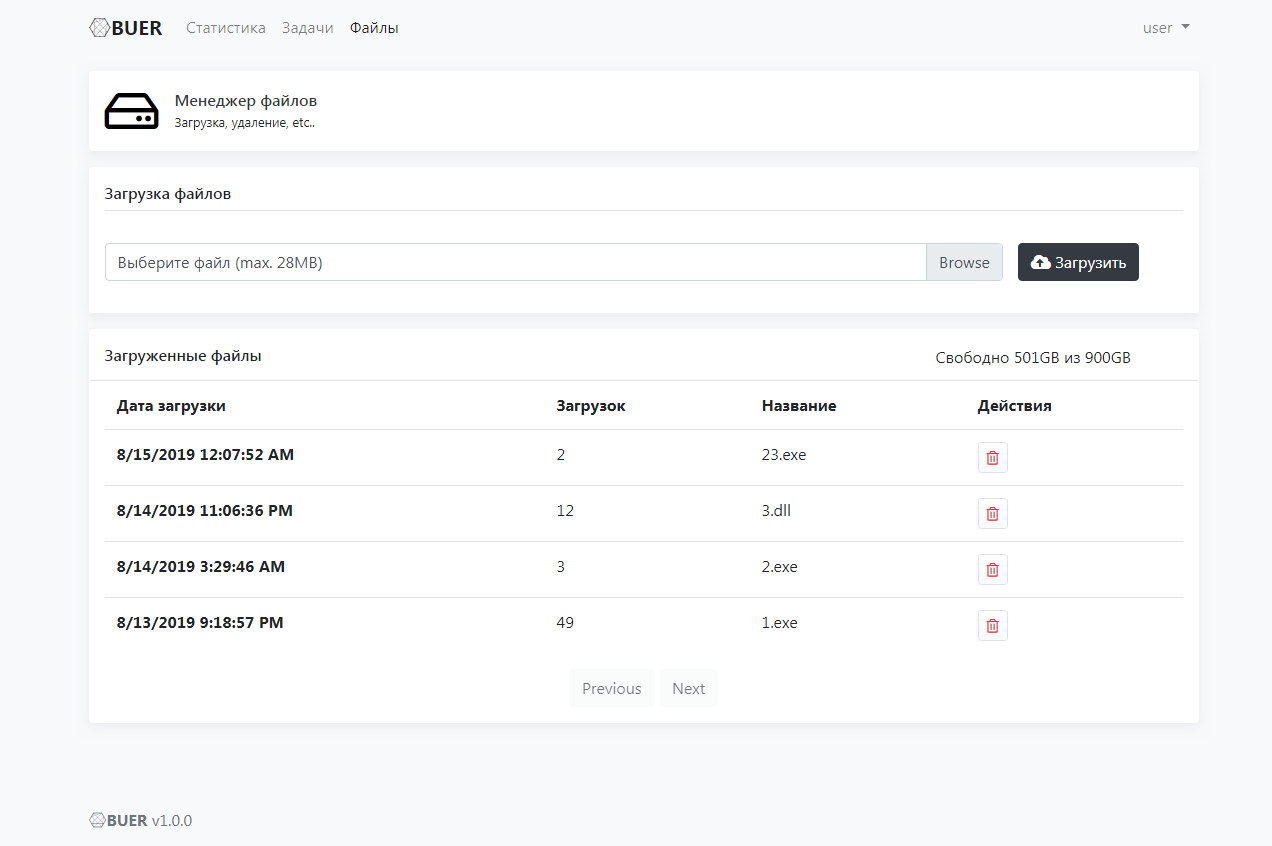

Buer byl poprvé inzerován v příspěvku na fóru 20. srpna 2019 pod názvem „Modulární zavaděč Buer“, který jeho vývojáři popisují jako „nový modulární bot… napsaný v čistém jazyce C“ s příkazovým a řídicím (C&C) serverovým kódem napsaným v prostředí .NET Core MVC (který lze spustit na serverech Linux). Za 350 dolarů (plus jakýkoli poplatek, který si vezme ručitel třetí strany) si kyberzločinec může koupit vlastní zavaděč a přístup k panelu C&C z jediné IP adresy – přičemž za změnu této adresy zaplatí 25 dolarů. Vývojáři Bueru omezují uživatele na dvě adresy na jeden účet.

Kód bota, zkompilovaný pro každého uživatele konkrétně ke stažení, má inzerovanou velikost mezi 22 a 26 kilobajty – ačkoli vzorek, na který jsme se podívali, měl po rozbalení z dropperu asi 40 kilobajtů. Bota lze nakonfigurovat pro spuštění buď jako 32bitový spustitelný soubor systému Windows, nebo jako knihovnu DLL.

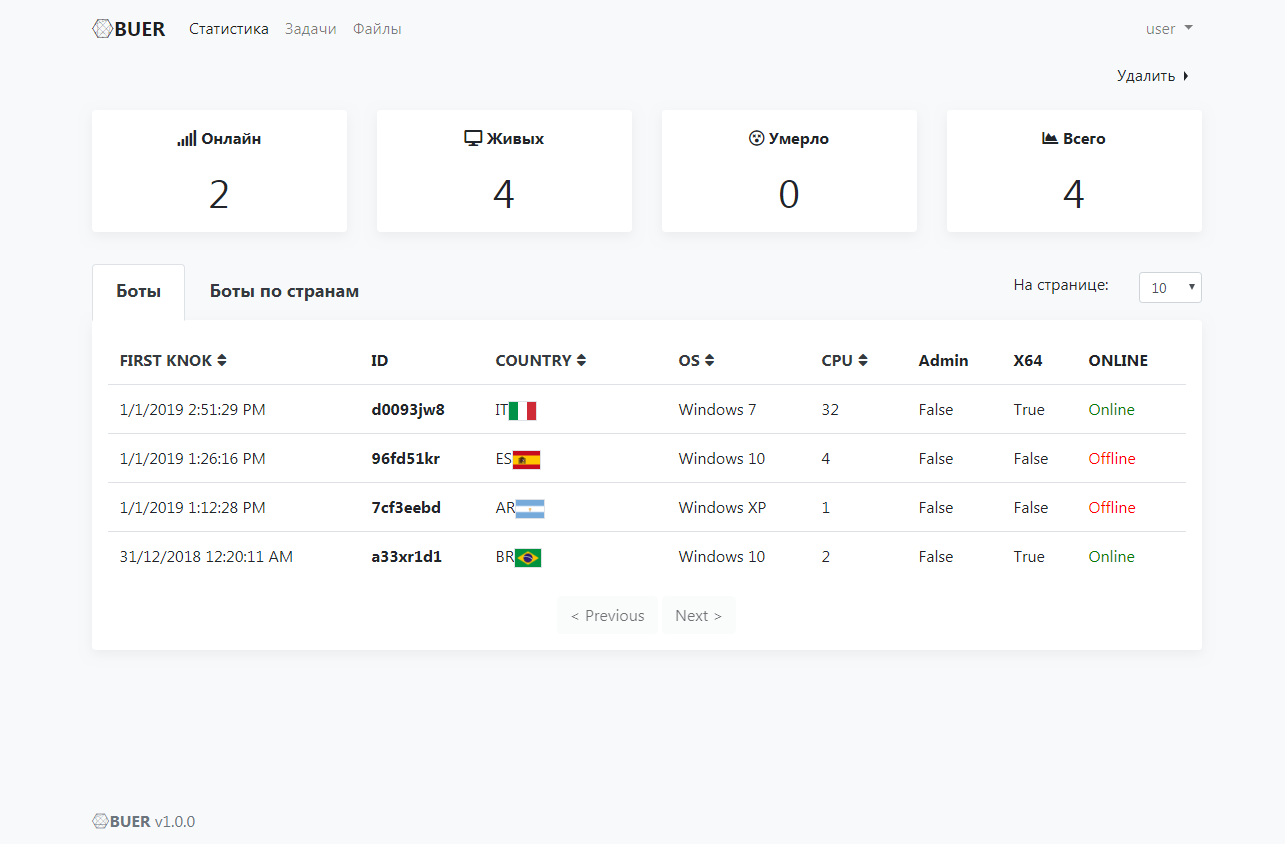

C&C lze použít ke sledování počtu úspěšných stažení v rámci kampaně a k přidělování úkolů botům podle filtrů, jako je země, ve které se nacházejí, „bitovost operačního systému“ (32 nebo 64 bitů), počet procesorů v infikovaném počítači a úroveň oprávnění získaných botem. Boty, u nichž bude zjištěno, že pracují v rámci Společenství nezávislých států, budou vypnuty – což je běžné chování malwaru vyvinutého v regionu bývalého SSSR, jako snaha vyhnout se pozornosti místních úřadů.

Úlohy lze naplánovat tak, aby běžely po určitou dobu, nebo je na příkaz pozastavit, přičemž telemetrie úlohy se odesílá zpět do panelu. Panel lze také použít k nasazení aktualizací botů, včetně (alespoň na základě reklamy) nasazení modulů, přičemž předpřipravené moduly budou přidány „časem“ jako součást služby. A samozřejmě jsou poskytovány konzultace k nastavení a technická podpora.

Prize inside every doc

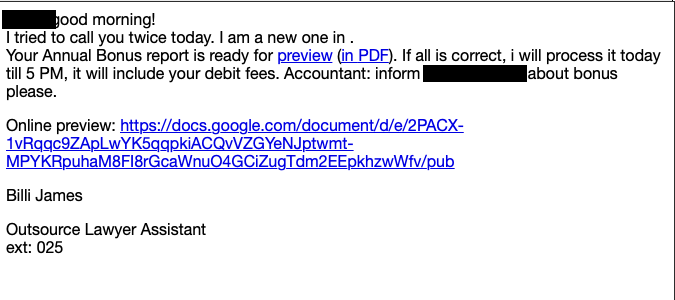

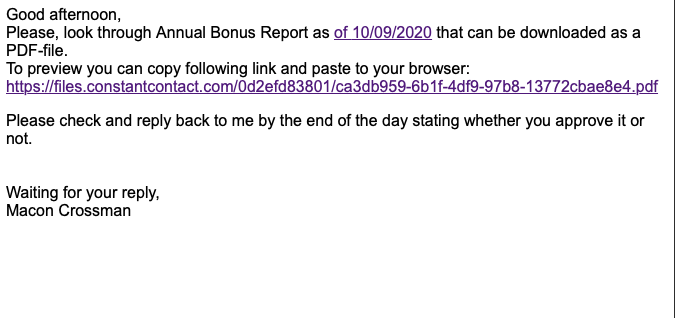

Tým rychlého nasazení společnosti Sophos objevil vzorek Buer v příčině zářijového útoku Ryuk. Zavaděč byl doručen prostřednictvím škodlivého dokumentu uloženého v Dokumentech Google, který pro aktivaci vyžadoval, aby oběť povolila skriptovaný obsah – chování podobné Emotetu a dalším útokům zavaděčem prostřednictvím škodlivých spamových e-mailů, ale s využitím cloudového úložiště, které ztěžuje forenzní analýzu.

Ve stejném období jsme v pastích na spam společnosti Sophos shromáždili další zprávy ze stejné kampaně. Všechny zprávy používaly soubory Google Docs a byly odeslány pomocí populární komerční e-mailové distribuční služby – což ještě více zakrývá zdroj a odkaz spojený se škodlivým dokumentem.

Zátěž tohoto škodlivého dokumentu byla pojmenována print_document.exe. Stejně jako ostatní vzorky dropperů Buer, které jsme analyzovali, se jednalo o digitálně podepsanou binárku, která využívala ukradený a nyní již zrušený certifikát vydaný společností DigiCert společnosti „NEEDCODE SP Z O O“, polskému vývojáři softwaru, vydaný 17. září 2020. Dropper byl vytvořen pomocí upraveného kódu ze vzorové aplikace společnosti Microsoft pro snímání obrázků AcquireTest, přičemž k odstranění a upuštění kódu byla použita funkce kódu pro „výčet souborů“.

Dropper provádí řadu úkonů, aby zajistil správné doručení. Nejprve kontroluje přítomnost ladicího programu, aby se vyhnul forenzní analýze, a poté kontroluje nastavení jazyka a lokalizace, aby určil zeměpisnou oblast napadeného systému. Pokud nastavení odpovídá zemi SNS, ukončí se bez uložení malwaru. V opačném případě pak dropper vypustí bot Buer do paměti a spustí jej.

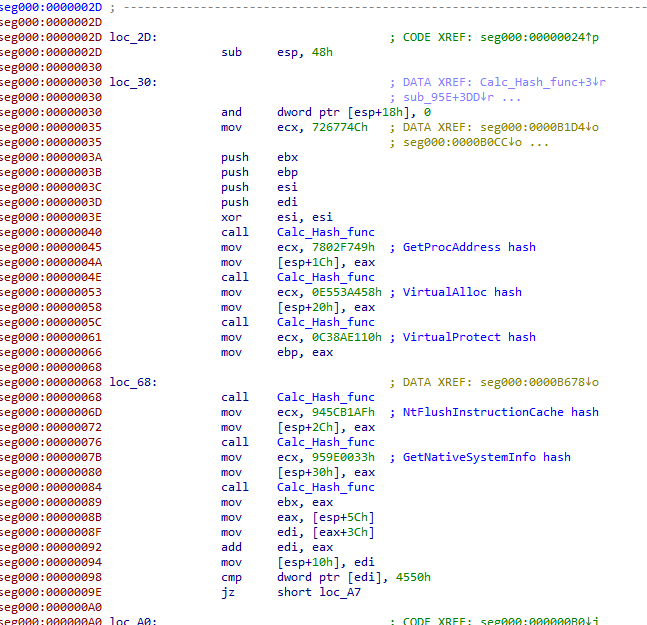

Zajímavé je, že Buer Loader a ransomware Ryuk používají ke spuštění rozbaleného kódu malwaru v paměti stejný zavaděč shellkódu:

Buer loader shell code….

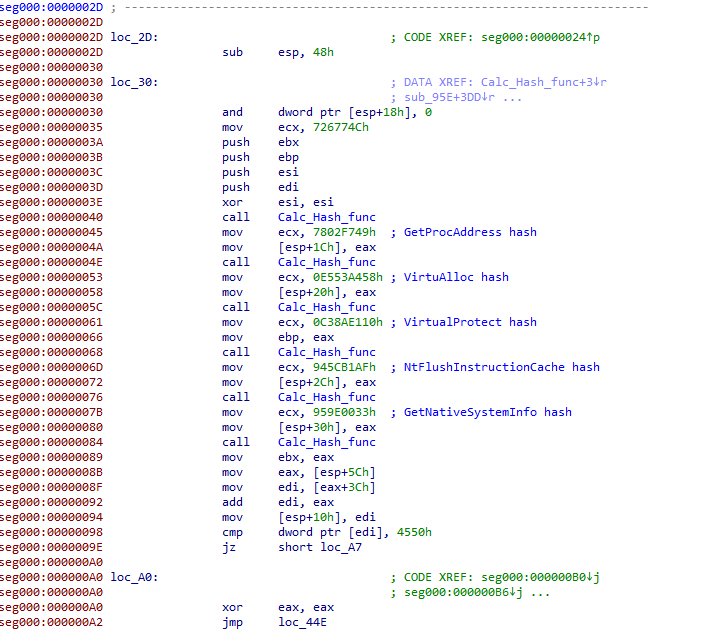

a shellový kód zavaděče Ryuk.

To nemusí být známkou sdíleného autorství; vývojáři mohli jednoduše použít stejný vzorový kód jako svůj zdrojový kód.

Po spuštění provede bot Buer řadu úkonů, aby se zařídil. Bot provede dvě sady příkazů prostředí PowerShell – jedna obejde zásady provádění, aby příkazy prostředí PowerShell prováděné botem prošly bez varování (Set-ExecutionPolicy Bypass), a druhá (add-mppreference -exclusionpath) provede změny v seznamu vyloučení nástroje Windows Defender – skryje soubory, které stahuje, před integrovanou ochranou systému Windows proti malwaru.

Buer se dotáže registru systému Windows na hodnotu \Microsoft\Cryptography\MachineGuid, aby získal jedinečný identifikátor infikovaného počítače. A bot zavolá domů a komunikuje s příkazovým a řídicím serverem (v tomto případě 104248.83.13) prostřednictvím série zabezpečených zpráv HTTP „POST“ a „GET“.

Pak je tu „zavaděčová“ část toho, co Buer dělá. Soubory zabalené k vysazení nástrojem Buer jsou načteny z určeného zdroje a vysazeny do složky vytvořené v adresáři C:\ProgramData\ – název adresáře se vytváří programově a mění se v závislosti na nasazení. Při zářijovém útoku byl Buer použit k nasazení majáku Cobalt Strike do infikovaného počítače, který byl následně použit ke zneužití sítě a spuštění útoku Ryuk.

Mixing it up

Škodlivá spamová kampaň, která vyústila v infekci zavaděčem Buer a ransomwarem Ryuk, se na konci září vyvíjela, protože jsme pozorovali, jak aktéři, kteří za ní stáli, přesunuli stejnou taktiku z malého objemu na SendGrid na poštu odesílanou prostřednictvím poskytovatelů internetového hostingu – převážně prostřednictvím jednoho ruského poskytovatele internetových služeb. V říjnu pak objem spamu dramaticky vzrostl – přesunul se od služby Google Docs (protože Google staré soubory vypnul kvůli porušování podmínek služby) k jiné komerční službě pro doručování e-mailů a souborů.

V posledních dvou fázích sice zůstala taktika podobná a další charakteristické znaky naznačovaly, že aktér spamu je stejný, ale jako přílohy bylo nasazeno více typů malwaru „dropper“. Kromě Buer byly nalezeny také vzorky Bazar a ZLoader, přičemž doručované payloady se lišily. Pro jeden payload zavaděče Bazar použili útočníci heslem chráněnou tabulku aplikace Excel. Ve stejném časovém období byly Bazar a ZLoader známé také z útoků na Ryuk.

Je zřejmé, že Ryuk je zpět a že aktéři, kteří za ním stojí, vyvíjejí své metody počáteční kompromitace a k dosažení počátečního přístupu používají více zavaděčových botů. Není jasné, zda za všemi těmito útoky stojí stejný aktér, který k doručení Ryuku používá více platforem malwaru jako služby, nebo zda za útokem Ryuk stojí více aktérů. Podobnost technik napříč těmito kampaněmi však naznačuje, že mezi nimi existuje přinejmenším koordinace: používají cílené e-maily se škodlivými dokumenty v cloudu a lákadlo, které má podnítit okamžitou akci (často se týká mezd nebo daní).

Nejlepším zmírněním těchto útoků je posílení školení o phishingových útocích. Tyto škodlivé e-maily jsou sice cílené, ale obvykle jsou nešikovně formulované a používají jméno cíle zvláštním způsobem. Pozorné přečtení e-mailu napoví většině vzdělaných uživatelů. Tyto útoky jsou však stále sofistikovanější a i dobře vyškolení uživatelé mohou nakonec kliknout na nesprávný odkaz v e-mailu, pokud je detekce spamu nezachytí jako první.

Sophos detekuje a blokuje Buer jak pomocí vlastních detekcí (Troj/BuerLd-A), tak pomocí strojového učení a detekuje spear phishingové zprávy jako spam. Indikátory kompromitace spojené s Buer Loaderem lze nalézt na GitHubu společnosti SophosLabs.

Společnost Sophos by ráda poděkovala Peteru Mackenziemu, Elidě Leite, Syedu Shahramovi a Billu Kearnymu z týmu Sophos Rapid Response a Anandu Ajjanovi, Brettu Coveovi a Gaboru Szappanosovi ze společnosti SophosLabs za jejich příspěvky k této zprávě

.