Vad är det?

Välkommen till vår testkörning – det här dokumentet ger dig den information du behöver för att få ut så mycket som möjligt av testkörningen av Damn Vulnerable Web App (DVWA) i Azure.

Hämta din testkörning här:

![]()

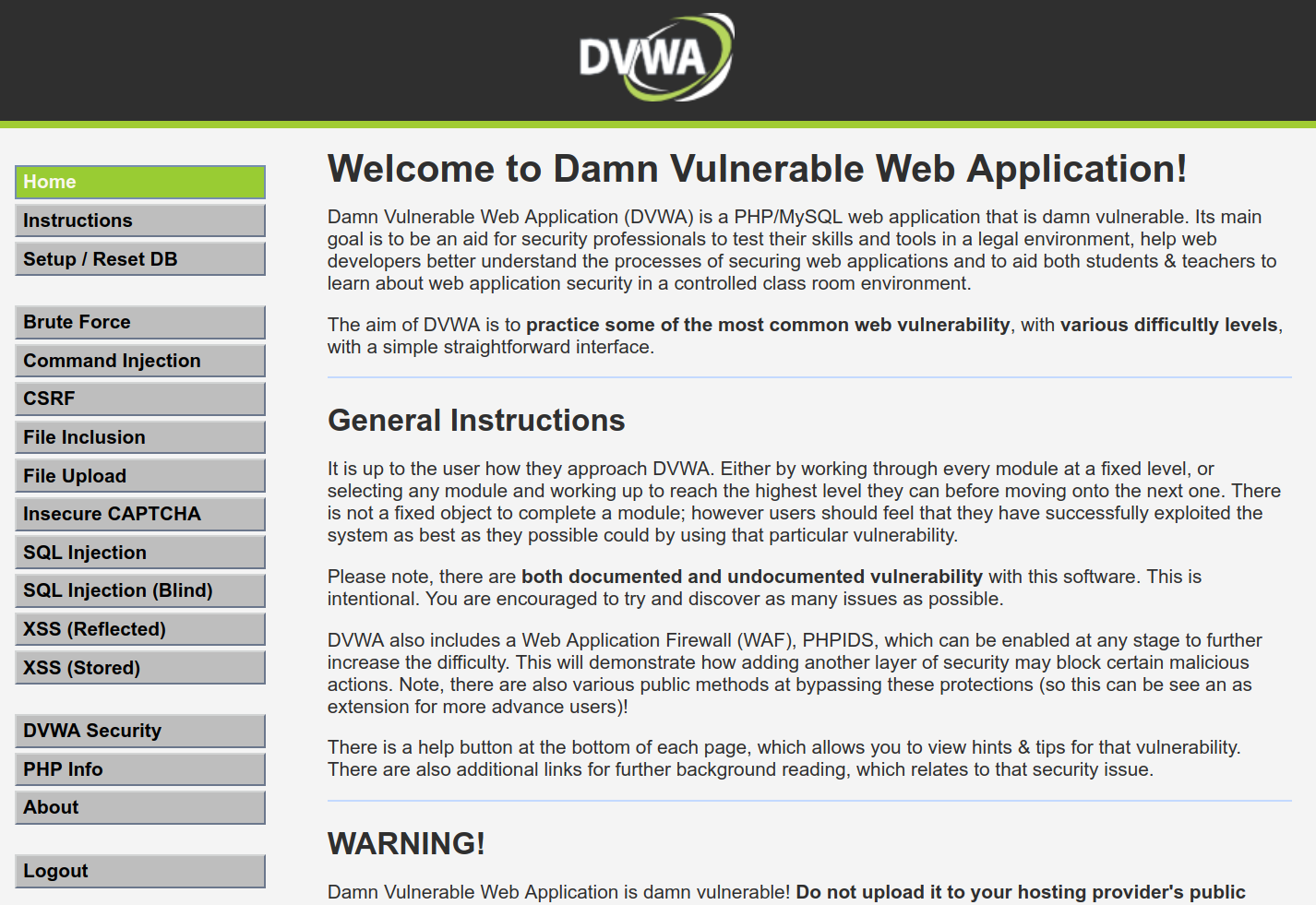

DVWA är en PHP/MySQL-webbapplikation vars huvudsyfte är att vara ett hjälpmedel för säkerhetspersonal för att testa sina färdigheter och verktyg i en laglig miljö. Vi har försökt göra distributionen av DVWA så enkel som möjligt och har byggt ett funktionstillägg som enkelt kan tillämpas på edgeNEXUS ALB-X load balancer.

Hur

Alb-X har förmågan att köra containeriserade tillämpningar som kan kopplas samman direkt eller genom att använda load balancerns proxy. Den här bilden har 1 redan distribuerad Add-On men du kan alltid gå till Appstore den och distribuera fler.

Översikt över anslutningsmöjligheter

Virtuella maskiner som distribueras i Azure-molnet använder sig av privat intern IP-adressering (NAT-IP:er) på samma sätt som de skulle distribueras i en vanlig datacentermiljö. För att få tillgång till resursen via det offentliga internet utförs en NAT-funktion från den tilldelade offentliga IP-adressen till den virtuella maskinens privata IP-adress. En IP-adress tilldelas apparaten och olika portar används för att få tillgång till de olika resurserna. Diagrammet nedan visar hur de olika funktionerna kommunicerar.

Dockerns värdnamn/IP-adress och IP-tjänstens konnektivitet

Add-on-tillämpningar som distribueras på ALB-X kommunicerar med ALB-X via ett internt docker0-nätverksgränssnitt. De tilldelas automatiskt IP-adresser från den interna docker0-poolen. Ett värdnamn för varje instans av tilläggsprogrammet konfigureras via ALB-X GUI innan programmet startas. ALB-X kan lösa upp docker0-IP-adressen för programmet med hjälp av detta interna värdnamn. Använd alltid värdnamnet när du adresserar programbehållarna – IP-adresserna kan ändras! IP-tjänster som använder den privata IP-adressen Azure eth0 konfigureras på ALB-X för att möjliggöra extern åtkomst till tilläggsapplikationen. Detta gör det möjligt att använda ALB-X reverse proxy-funktionen för att utföra SSL-avlastning och portöversättning vid behov. Så detta är alla öppna portar:

ALB-X GUI Management: 27376 DVWA: 80

Accessing the Test Drive GUI

När du begär en testkörning skapas en ny instans av DVWA-testapparaten i Azure. När den har startat kommer du att få information om internetvärdsnamnet för att kunna få tillgång till ALB-X-plattformens webbgränssnitt samt den unika kombinationen av användarnamn och lösenord.  Vi rekommenderar att du använder webbläsaren Chrome för detta ändamål. Få tillgång till servern

Vi rekommenderar att du använder webbläsaren Chrome för detta ändamål. Få tillgång till servern

https://host name:27376

Då vi använder ett lokalt SSL-certifikat för hanteringsåtkomst kommer du att uppmanas i din webbläsare att acceptera säkerhetsvarningen. Du kommer att se skärmen för förkonfigurering av IP-tjänster när du har loggat in.

ALB-X Add-Ons

Klicka på Library i vänstermenyn och välj Add-Ons. Här kan du se DVWA-tillägget som har distribuerats på ALB-X-plattformen. Det har konfigurerats med en behållare eller ett värdnamn dvwa1 och du kan se den 172.x.x.x.x dynamiska docker0-IP-adressen som tilldelades när programmet startades. Observera att i Azure-miljön används inte knapparna för åtkomst till tilläggsgränssnittet i GUI. Klicka gärna runt i resten av ALB-X GUI-gränssnittet för att bli bekant.

Klicka på Library i vänstermenyn och välj Add-Ons. Här kan du se DVWA-tillägget som har distribuerats på ALB-X-plattformen. Det har konfigurerats med en behållare eller ett värdnamn dvwa1 och du kan se den 172.x.x.x.x dynamiska docker0-IP-adressen som tilldelades när programmet startades. Observera att i Azure-miljön används inte knapparna för åtkomst till tilläggsgränssnittet i GUI. Klicka gärna runt i resten av ALB-X GUI-gränssnittet för att bli bekant.

Damn Vulnerable Web App

Då det är DVWA-funktionaliteten som du är intresserad av är det vettigt att nu ta en titt på DVWA GUI. DVWA körs, som du kan se på IP-tjänsterna, på port 80. När du skriver in din testkörningsadress i din webbläsare kommer du att få se sidan DVWA Setup.  Klicka på Create / Reset Database

Klicka på Create / Reset Database

Logga in på DVWA med standardreferensen admin / lösenord.

Du kommer nu att vara inloggad på DVWA som admin.

Du kommer nu att vara inloggad på DVWA som admin.  Standard säkerhetsnivån för DVWA är ”Impossible” så den kommer inte att uppvisa några sårbarheter.

Standard säkerhetsnivån för DVWA är ”Impossible” så den kommer inte att uppvisa några sårbarheter.

Du bör ställa in nivån till låg genom att klicka på menyn DVWA Security och välja ”Low” från rullgardinsmenyn och klicka på submit.

DVWA är nu helt förberedd och redo att användas som mål för sårbarhetstester.

Command Injection

Vi kommer att försöka utnyttja en av sårbarheterna i DVWA. Som vi kan se finns det en sida i DVWA där vi kan pinga vilken IP-adress som helst. Låt oss kontrollera om DVWA utför validering av inmatningsparametrar i säkerhetsläget ”Låg”. Ange ”127.0.0.0.1; cat /etc/passwd” i inmatningsfältet för IP-adressen. Voilà, vi har framgångsrikt injicerat ett godtyckligt kommando och fått en lista över användare som är registrerade i operativsystemet. Det finns många online-resurser om användning av DVWA som kan hjälpa dig att förbättra dina kunskaper om säkerhet för webbapplikationer. Vi välkomnar din feedback och hjälper gärna till med att sätta upp din egen WAF-implementering i produktion. Om du vill ha hjälp kan du skicka ett mail till [email protected]

.