În timpul investigației noastre asupra unui atac Ryuk din septembrie 2020, am descoperit că actorii Ryuk au folosit o metodă relativ nouă de obținere a accesului inițial: un dropper malware numit Buer. Atacul din septembrie a făcut parte dintr-un atac de spear phishing de volum redus, urmărit de Sophos. Pe parcursul lunii următoare, acesta a evoluat într-o campanie de spam mult mai mare, care transporta Buer, precum și o serie de alte tipuri de malware „loader”, în timp ce operatorii Ryuk căutau să își intensifice atacurile.

Primul introdus în august 2019, Buer este o ofertă de malware ca serviciu care este utilizată pentru a livra orice pachet pe care clientul serviciului îl dorește, asigurând compromiterea inițială a PC-urilor Windows ale țintelor și permițându-le acestora să stabilească un cap de pod digital pentru activități malițioase ulterioare. Buer a fost legat anterior de atacuri cu troieni bancari și de alte implementări de malware – iar acum, se pare, a fost îmbrățișat de operatorii de ransomware. În multe privințe, Buer este poziționat ca o alternativă la Emotet și la încărcătorul emergent Bazar al lui Trickbot (care folosesc ambele comportamente similare pentru a se implementa).

- Bot-uri cu servicii complete

- Premieră în interiorul fiecărui doc

- Mixing it up

- Sophos dorește să recunoască contribuțiile lui Peter Mackenzie, Elida Leite, Syed Shahram și Bill Kearny din cadrul echipei Sophos Rapid Response, precum și ale lui Anand Ajjan, Brett Cove și Gabor Szappanos din cadrul SophosLabs pentru contribuțiile lor la acest raport

Bot-uri cu servicii complete

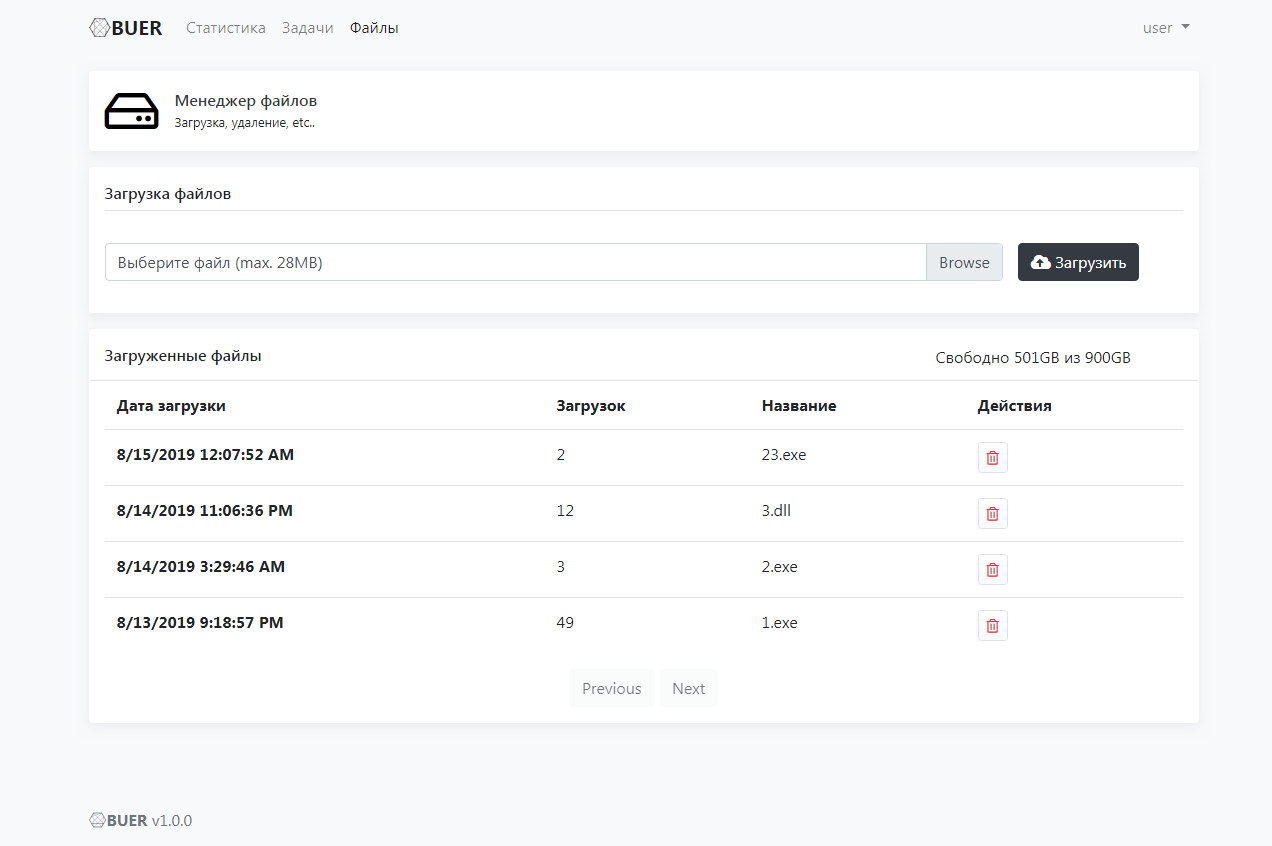

Buer a fost anunțat pentru prima dată într-o postare pe forum la 20 august 2019 sub titlul „Modular Buer Loader”, descris de dezvoltatorii săi ca fiind „un nou bot modular… scris în C pur” cu cod de comandă și control (C&C) de server scris în .NET Core MVC (care poate fi rulat pe servere Linux). Pentru 350 de dolari (plus orice taxă pe care o ia un garant terț), un infractor cibernetic poate cumpăra un încărcător personalizat și acces la panoul C&C de la o singură adresă IP – cu o taxă de 25 de dolari pentru a schimba această adresă. Dezvoltatorii lui Buer limitează utilizatorii la două adrese pe cont.

Codul bot-ului, compilat pentru fiecare utilizator specific unei descărcări, are o dimensiune anunțată între 22 și 26 de kilobiți – deși eșantionul pe care l-am analizat avea aproximativ 40 de kilobiți după ce a fost despachetat din dropper-ul său. Bot-ul poate fi configurat pentru a fi executat fie ca executabil Windows pe 32 de biți, fie ca DLL.

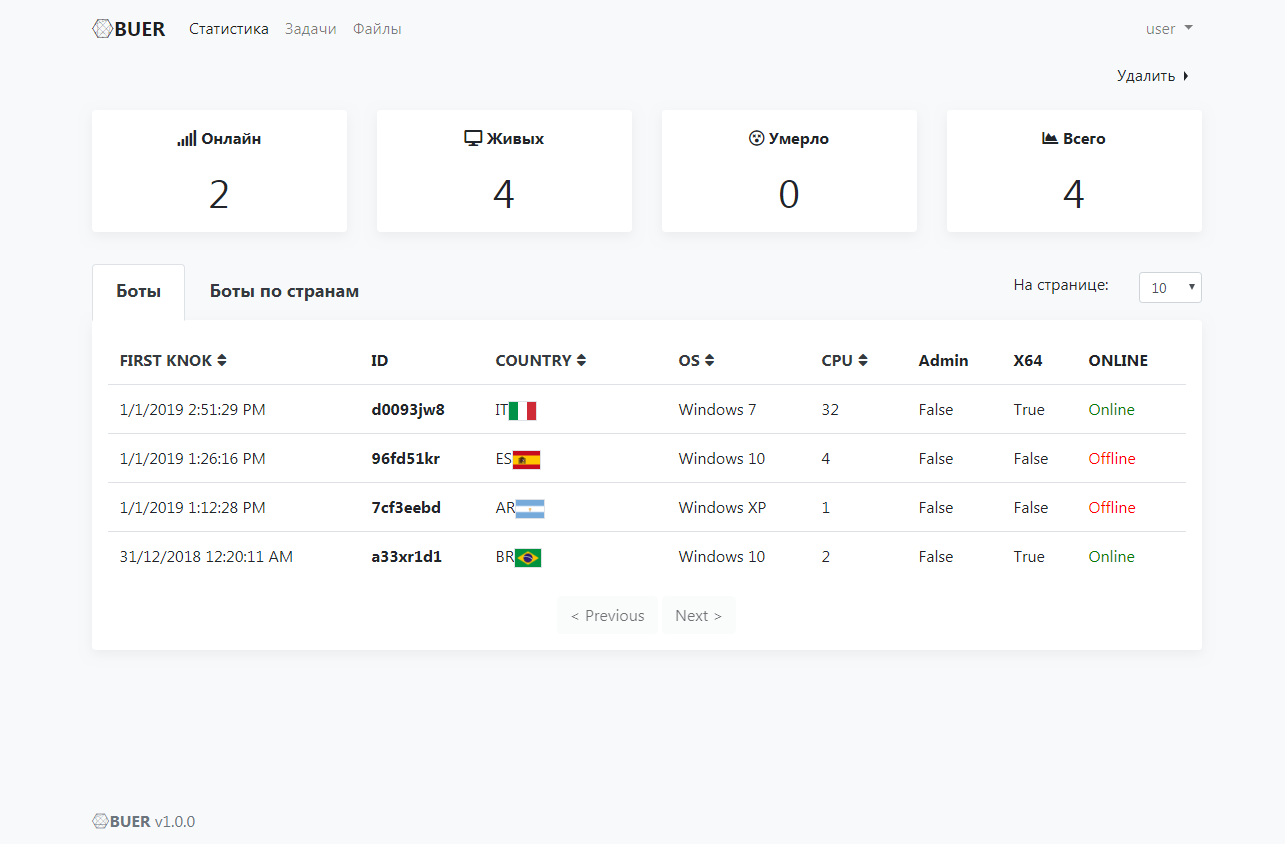

C&C poate fi folosit pentru a urmări numărul de descărcări reușite într-o campanie și pentru a atribui sarcini roboților în funcție de filtre precum țara în care se află, „bitness-ul sistemului de operare” (32 sau 64 de biți), numărul de procesoare de pe mașina infectată și nivelul de permisiuni obținut de bot. Boții detectați că operează în cadrul Comunității Statelor Independente vor fi opriți – ceea ce reprezintă un comportament obișnuit al programelor malware dezvoltate în regiunea fostei URSS, ca o încercare de a evita atenția autorităților locale.

Tașele pot fi programate să ruleze pentru o anumită perioadă de timp, sau suspendate la comandă, cu telemetria pentru sarcina trimisă înapoi la panou. Panoul poate fi, de asemenea, utilizat pentru a implementa actualizări pentru roboți, inclusiv (cel puțin pe baza anunțului) implementarea modulelor, cu module prefabricate care să fie adăugate „în timp” ca parte a serviciului. Și, bineînțeles, se oferă consultanță pentru configurare și asistență tehnică.

Premieră în interiorul fiecărui doc

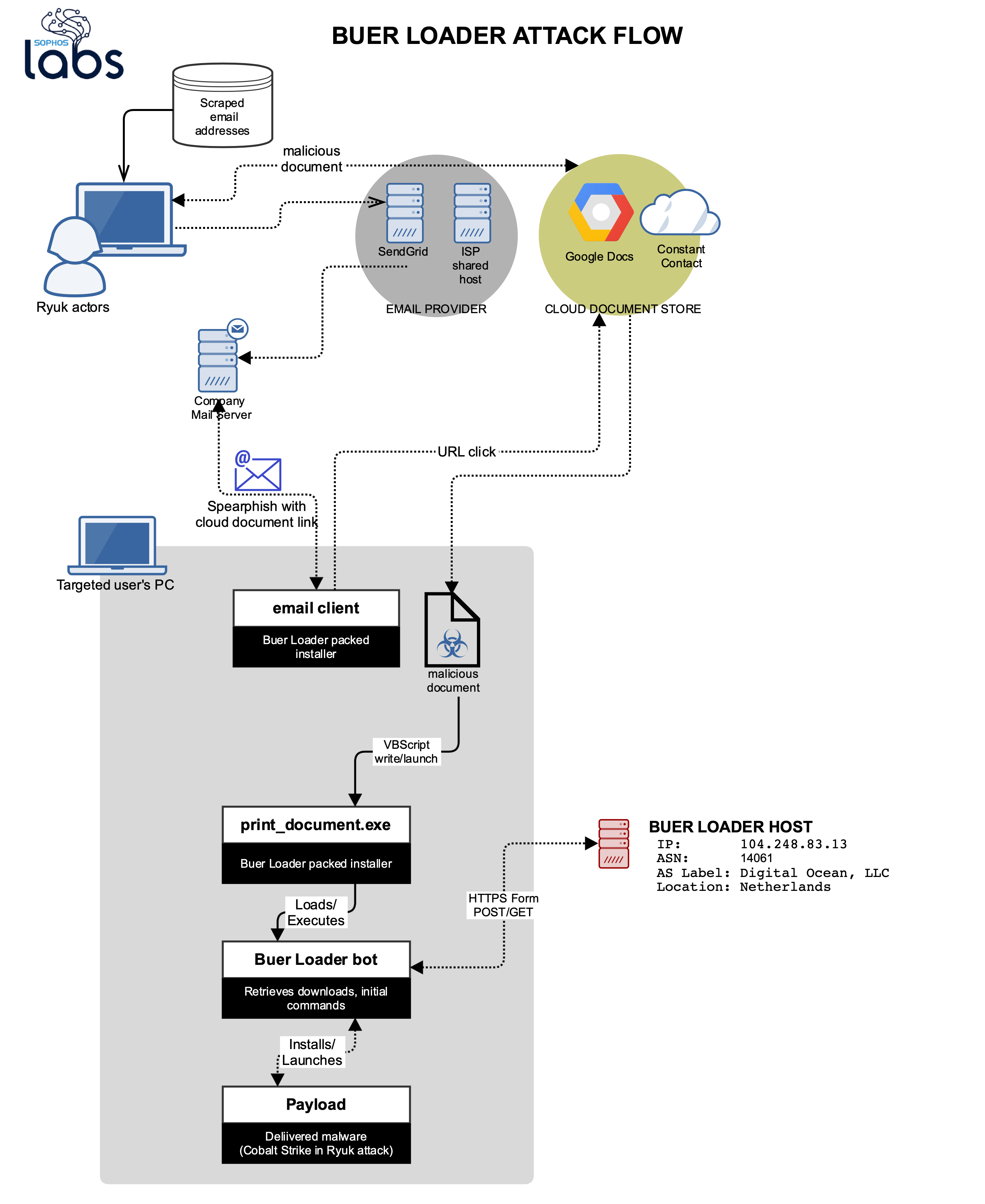

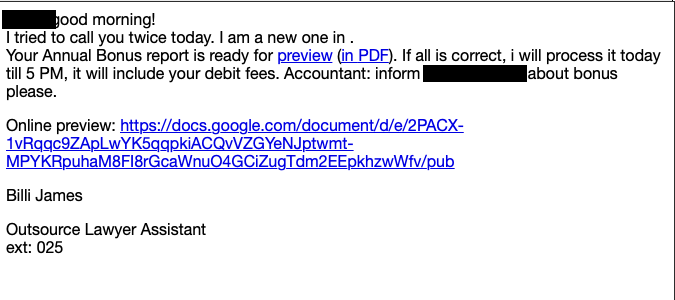

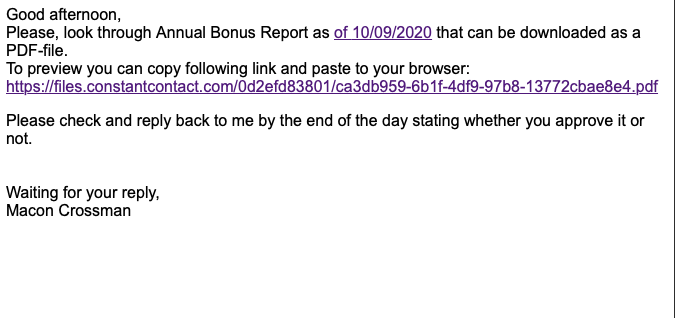

Echipa de răspuns rapid a Sophos a descoperit o mostră de Buer la baza unui atac Ryuk din septembrie. Încărcătorul a fost livrat printr-un document malițios stocat pe Google Docs, care cerea victimei să activeze conținutul scriptat pentru a se activa – un comportament similar cu Emotet și alte atacuri cu încărcător prin intermediul e-mailurilor spam malițioase, dar care valorifică stocarea în cloud pentru a face mai dificilă analiza criminalistică.

Am colectat alte mesaje din aceeași campanie în capcanele de spam ale Sophos în aceeași perioadă. Toate mesajele au folosit fișiere Google Docs și au fost trimise folosind un serviciu comercial popular de distribuire a e-mailurilor – ascunzând și mai mult sursa și linkul asociat cu documentul malițios.

Carava utilă a acelui document malițios a fost numită print_document.exe. Ca și alte mostre de dropper Buer pe care le-am analizat, era un binar semnat digital, folosind un certificat furat și acum revocat, emis de DigiCert pentru „NEEDCODE SP Z O O”, un dezvoltator de software polonez, emis la 17 septembrie 2020. Dropperul a fost construit folosind codul modificat dintr-o aplicație de probă Microsoft pentru capturarea imaginilor, AcquireTest, folosind funcția de „enumerare a fișierelor” a codului pentru a șterge și a scăpa codul.

Dropperul face o serie de lucruri pentru a asigura livrarea corectă. Mai întâi verifică prezența unui debugger pentru a se sustrage analizei criminalistice, apoi verifică setările de limbă și localizare pentru a determina regiunea geografică a sistemului atacat. În cazul în care setările corespund unei țări CSI, acesta va ieși fără să depună malware-ul. În caz contrar, dropperul descarcă apoi botul Buer în memorie și îl execută.

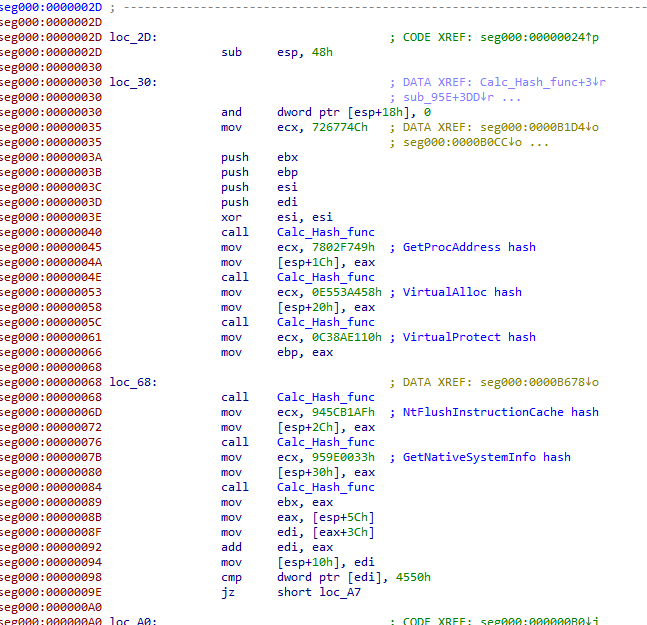

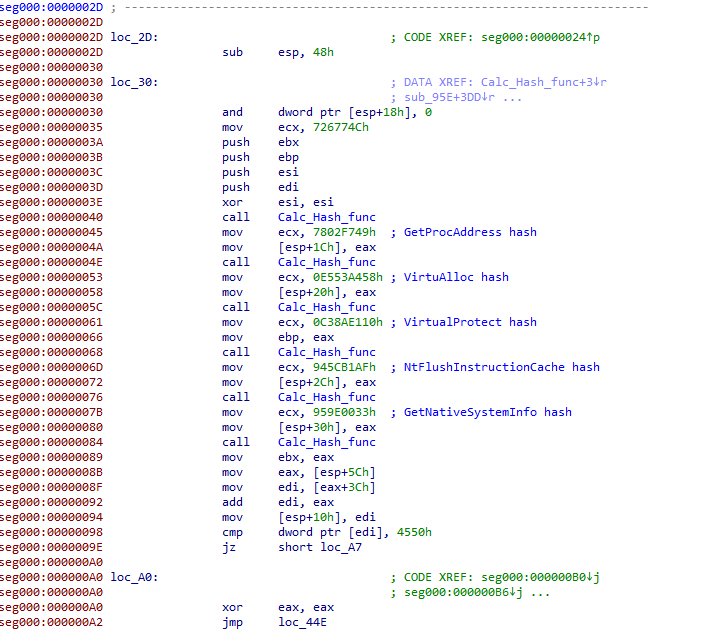

În mod curios, Buer Loader și Ryuk ransomware utilizează același încărcător de shellcode pentru a executa codul malware despachetat în memorie:

Buer loader shell code….

și codul shell al încărcătorului Ryuk.

Este posibil ca acest lucru să nu fie un indiciu al paternității comune; este posibil ca dezvoltatorii să fi folosit pur și simplu același eșantion de cod ca sursă.

După lansare, robotul Buer face o serie de lucruri pentru a se instala. Botul execută două seturi de comenzi PowerShell – unul pentru a ocoli politicile de execuție pentru a permite comenzilor PowerShell executate de bot să treacă fără avertismente (Set-ExecutionPolicy Bypass), iar altul (add-mppreference -exclusionpath) pentru a face modificări în lista de excludere a Windows Defender – ascunzând fișierele pe care le descarcă de la protecția malware încorporată în Windows.

Buer interoghează Registrul Windows pentru valoarea lui \Microsoft\Cryptography\MachineGuid pentru a obține identificatorul unic al mașinii infectate. Și robotul sună acasă, interacționând cu serverul de comandă și control (în acest caz, 104248.83.13) printr-o serie de mesaje HTTP securizate „POST” și „GET”.

Apoi există partea de „încărcare” a ceea ce face Buer. Fișierele împachetate pentru a fi lansate de Buer sunt preluate dintr-o sursă desemnată și lansate într-un dosar creat în directorul C:\ProgramData\ – numele directorului este creat în mod programatic și variază în funcție de implementări. În atacul din septembrie, Buer a fost folosit pentru a implementa o baliză Cobalt Strike pe computerul infectat, care a fost apoi, la rândul său, folosit pentru a exploata rețeaua și a lansa un atac Ryuk.

Mixing it up

Campania de spam malițios care a dus la infecțiile cu încărcătorul Buer și ransomware Ryuk a evoluat la sfârșitul lunii septembrie, deoarece am observat că actorii din spatele acesteia au schimbat aceleași tactici, trecând de la un volum redus pe SendGrid la corespondența trimisă prin intermediul furnizorilor de găzduire pe internet – în principal prin intermediul unui singur ISP rus. Apoi, în octombrie, volumul de spam a crescut dramatic – trecând de la Google Docs (deoarece Google a închis vechile fișiere pentru încălcări ale termenilor de serviciu) la un alt serviciu comercial de e-mail și de livrare de fișiere.

În ultimele două faze, în timp ce tacticile au rămas similare și alte semne distinctive sugerau că actorul de spam era același, mai multe tipuri de malware „dropper” au fost implementate ca atașamente. În plus față de Buer, au fost găsite, de asemenea, mostre de Bazar și ZLoader, cu sarcini utile de livrare care variau. Pentru o încărcătură utilă Bazar loader, atacatorii au folosit o foaie de calcul Excel protejată prin parolă. În același interval de timp, Bazar și ZLoader au fost, de asemenea, cunoscuți ca fiind implicați în atacurile Ryuk.

Este clar că Ryuk s-a întors și că actorii din spatele acestuia își evoluează metodele de compromitere inițială, folosind mai mulți roboți loader pentru a obține accesul inițial. Nu este clar dacă același actor se află în spatele tuturor acestor atacuri, folosind mai multe platforme malware-as-a-service pentru a livra Ryuk, sau dacă există mai mulți actori Ryuk. Dar similitudinea tehnicilor din aceste campanii sugerează că există cel puțin o coordonare între ele: ele folosesc e-mailuri țintite cu documente malițioase bazate pe cloud și o momeală pentru a stimula o acțiune imediată (adesea legată de salarii sau impozite).

Cea mai bună măsură de atenuare a acestor atacuri este consolidarea formării privind atacurile de phishing. În timp ce aceste e-mailuri malițioase sunt direcționate, ele sunt de obicei redactate ciudat și folosesc numele țintei în moduri ciudate. Citirea atentă a e-mailului va da de gol majoritatea utilizatorilor educați. Dar aceste atacuri devin din ce în ce mai sofisticate, și chiar și utilizatorii bine instruiți pot, în cele din urmă, să facă clic pe linkul greșit dintr-un e-mail dacă detectarea spam-ului nu îi prinde mai întâi.

Sophos detectează și blochează Buer atât cu detecții personalizate (Troj/BuerLd-A), cât și cu învățare automată, și detectează mesajele de spear phishing ca spam. Indicatorii de compromitere asociați cu Buer Loader pot fi găsiți pe GitHub al SophosLabs.

Sophos dorește să recunoască contribuțiile lui Peter Mackenzie, Elida Leite, Syed Shahram și Bill Kearny din cadrul echipei Sophos Rapid Response, precum și ale lui Anand Ajjan, Brett Cove și Gabor Szappanos din cadrul SophosLabs pentru contribuțiile lor la acest raport

.