Ce este?

Bine ați venit la testul nostru de testare – acest document vă va oferi informațiile de care aveți nevoie pentru a obține cele mai bune rezultate din testul de testare Damn Vulnerable Web App (DVWA) în Azure.

Obțineți drive-ul de testare aici:

![]()

DVWA este o aplicație web PHP/MySQL, al cărei scop principal este de a fi un ajutor pentru profesioniștii din domeniul securității pentru a-și testa abilitățile și instrumentele într-un mediu legal. Am încercat să facem ca implementarea DVWA să fie cât mai simplă posibil și am construit un add-on de funcții care poate fi aplicat cu ușurință la echilibrul de sarcină edgeNEXUS ALB-X.

Cum

Alb-X are capacitatea de a rula aplicații containerizate care pot fi îmbinate direct sau prin utilizarea proxy-ului echilibrului de sarcină. Această imagine are 1 add-on deja implementat, dar puteți oricând să mergeți la Appstore the și să implementați mai multe.

Connectivity Overview

Mașinile virtuale implementate în cloud-ul Azure utilizează adresarea IP internă privată (NAT’ed IP’s) în același mod în care ar fi implementate într-un mediu standard de centru de date. Pentru a obține acces la resursă prin intermediul internetului public, se realizează o funcție NAT de la adresa IP publică alocată la adresa IP privată a mașinii virtuale. Aparatului i se alocă o singură adresă IP și se utilizează porturi diferite pentru a accesa diferitele resurse. Diagrama de mai jos arată modul în care comunică diferitele funcții.

Numele de gazdă / adresa IP a docker-ului și conectivitatea serviciului IP

Aplicațiile add-on implementate pe ALB-X comunică cu ALB-X prin intermediul unei interfețe de rețea interne docker0. Acestora li se alocă automat adrese IP din fondul intern docker0. Un nume de gazdă pentru fiecare instanță a aplicației Add-On este configurat prin intermediul interfeței grafice ALB-X înainte de a porni aplicația. ALB-X este capabil să rezolve adresa IP docker0 pentru aplicație folosind acest nume de gazdă intern. Utilizați întotdeauna numele de gazdă atunci când vă adresați containerelor aplicației – IP-urile se pot schimba! Serviciile IP care utilizează adresa IP privată Azure eth0 sunt configurate pe ALB-X pentru a permite accesul extern la aplicația adițională. Acest lucru permite utilizarea funcției de proxy invers ALB-X pentru a efectua descărcarea SSL și traducerea porturilor acolo unde este necesar. Așadar, acestea sunt toate porturile deschise:

ALB-X GUI Management: 27376 DVWA: 80

Accesul la GUI Test Drive

Când solicitați un test drive, o nouă instanță a dispozitivului de testare DVWA este creată în Azure. După ce aceasta a pornit, vi se va comunica numele gazdei de internet pentru a putea accesa interfața grafică web a platformei ALB-X, precum și combinația unică de nume de utilizator și parolă.  Vă recomandăm să folosiți în acest scop browserul Chrome. Accesați serverul

Vă recomandăm să folosiți în acest scop browserul Chrome. Accesați serverul

https://host nume:27376

Deoarece folosim un certificat SSL local pentru accesul de gestionare, vi se va solicita în browser să acceptați alerta de securitate. După ce vă conectați, veți vedea ecranul de preconfigurare a serviciilor IP.

ALB-X Add-Ons

Faceți clic pe Library în meniul din stânga și selectați Add-Ons. Aici puteți vedea add-on-ul DVWA care a fost implementat pe platforma ALB-X. Acesta a fost configurat cu un container sau un nume de gazdă dvwa1 și puteți vedea adresa IP dinamică 172.x.x.x.x docker0 care a fost alocată atunci când a fost pornită aplicația. Rețineți că în mediul Azure, butoanele de acces la Add-On GUI nu sunt utilizate. Nu ezitați să faceți clic pe restul interfeței GUI ALB-X pentru a vă familiariza cu aceasta.

Faceți clic pe Library în meniul din stânga și selectați Add-Ons. Aici puteți vedea add-on-ul DVWA care a fost implementat pe platforma ALB-X. Acesta a fost configurat cu un container sau un nume de gazdă dvwa1 și puteți vedea adresa IP dinamică 172.x.x.x.x docker0 care a fost alocată atunci când a fost pornită aplicația. Rețineți că în mediul Azure, butoanele de acces la Add-On GUI nu sunt utilizate. Nu ezitați să faceți clic pe restul interfeței GUI ALB-X pentru a vă familiariza cu aceasta.

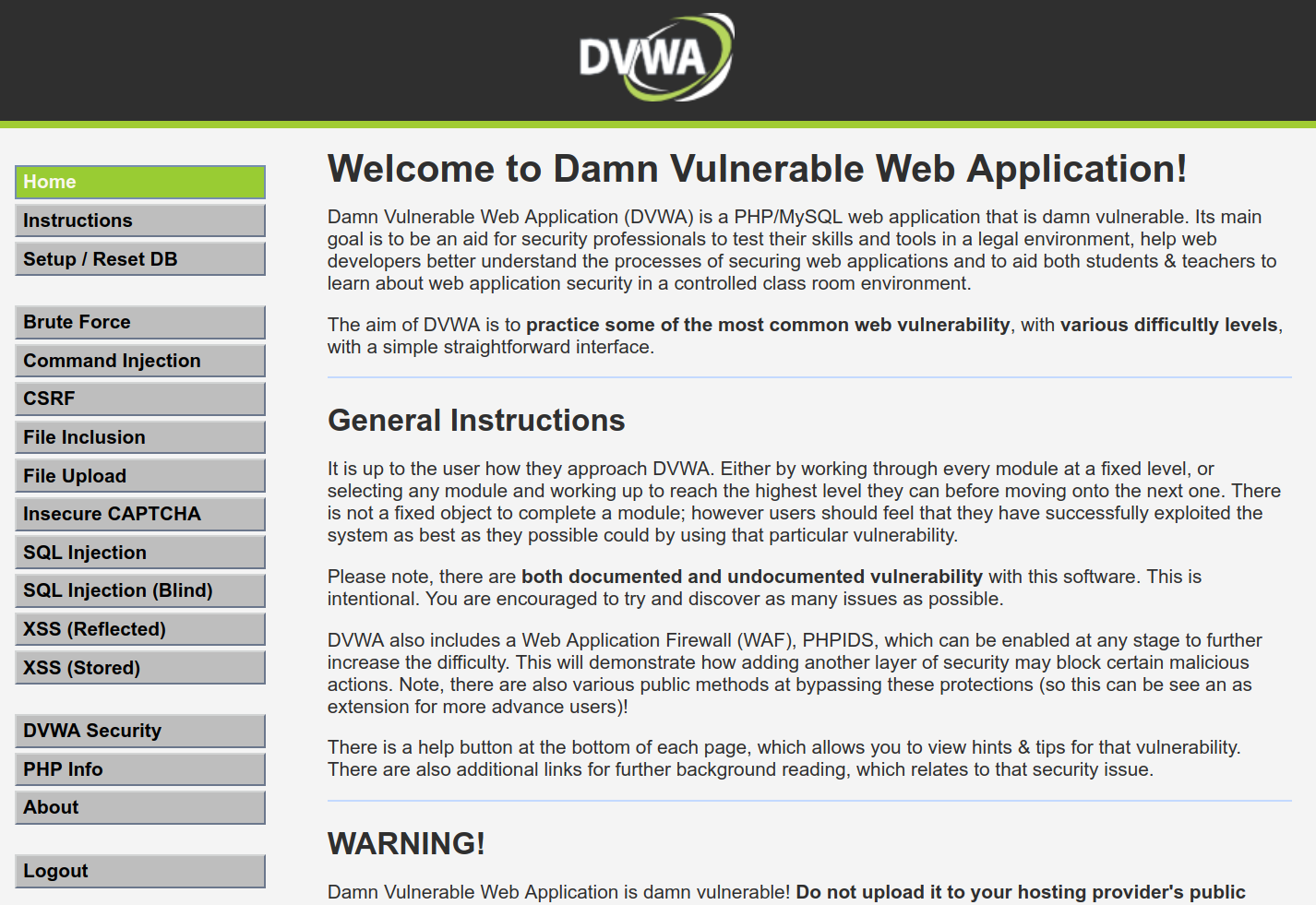

Damn Vulnerable Web App

Pentru că vă interesează funcționalitatea DVWA, ar fi logic ca acum să aruncați o privire la GUI DVWA. După cum puteți vedea din denumirea serviciilor IP, DVWA rulează pe portul 80. Atunci când introduceți adresa de testare în browserul dvs. veți primi pagina de configurare DVWA.  Faceți clic pe Create / Reset Database

Faceți clic pe Create / Reset Database

Conectați-vă la DVWA cu credențialele implicite admin / password.

Acum veți fi conectat la DVWA ca administrator.

Acum veți fi conectat la DVWA ca administrator.  Nivelul de securitate implicit pentru DVWA este „Imposibil”, astfel încât nu va prezenta nicio vulnerabilitate.

Nivelul de securitate implicit pentru DVWA este „Imposibil”, astfel încât nu va prezenta nicio vulnerabilitate.

Ar trebui să setați nivelul la scăzut făcând clic pe meniul DVWA Security (Securitate DVWA), selectând „Low” din meniul derulant și făcând clic pe submit.

DVWA este acum pregătit și gata de utilizare ca țintă pentru testarea vulnerabilităților.

Command Injection

Vom încerca să exploatăm una dintre vulnerabilitățile DVWA. După cum putem vedea, există o pagină în DVWA unde putem face ping la orice adresă IP. Să verificăm dacă DVWA efectuează validarea parametrilor de intrare în modul de securitate „Low”. Introduceți „127.0.0.0.1; cat /etc/passwd” în câmpul de introducere a adresei IP. Iată, am reușit să injectăm cu succes o comandă arbitrară și am obținut o listă de utilizatori înregistrați în sistemul de operare. Există multe resurse online despre utilizarea DVWA care vă pot ajuta să vă îmbunătățiți abilitățile de securitate a aplicațiilor web. Ne bucurăm de feedback-ul dvs. și vom fi bucuroși să vă ajutăm la configurarea propriei implementări WAF de producție. Pentru asistență, vă rugăm să trimiteți un e-mail la [email protected]

.