Durante nossa investigação de um ataque Ryuk em setembro de 2020, descobrimos que os atores Ryuk tinham usado um método relativamente novo para obter acesso inicial: um conta-gotas malware chamado Buer. O ataque de Setembro era parte de um ataque de phishing de lança de baixo volume, rastreado pela Sophos. No mês seguinte, ele evoluiu para uma campanha de spam muito maior, carregando o Buer, assim como vários outros tipos de “carregador” de malware, enquanto os operadores Ryuk procuravam aumentar seus ataques.

Inicialmente introduzido em agosto de 2019, o Buer é uma oferta de malware como serviço que é usado para entregar qualquer pacote que o cliente do serviço deseje, fornecendo o compromisso inicial dos PCs Windows dos alvos e permitindo que eles estabeleçam uma praia digital para mais atividades maliciosas. O Buer já esteve anteriormente ligado a ataques de trojans bancários e outras implementações de malware – e agora, aparentemente, tem sido adotado por operadores de resgate. De muitas maneiras, o Buer é posicionado como uma alternativa ao Emotet e ao emergente carregador Bazar do Trickbot (que ambos usam comportamentos similares para implantar).

- Full-service bots

- Prize dentro de cada doc

- Misturando-o para cima

- Sophos gostaria de agradecer as contribuições de Peter Mackenzie, Elida Leite, Syed Shahram e Bill Kearny da equipe Sophos Rapid Response, e Anand Ajjan, Brett Cove e Gabor Szappanos da SophosLabs por suas contribuições a este relatório

Full-service bots

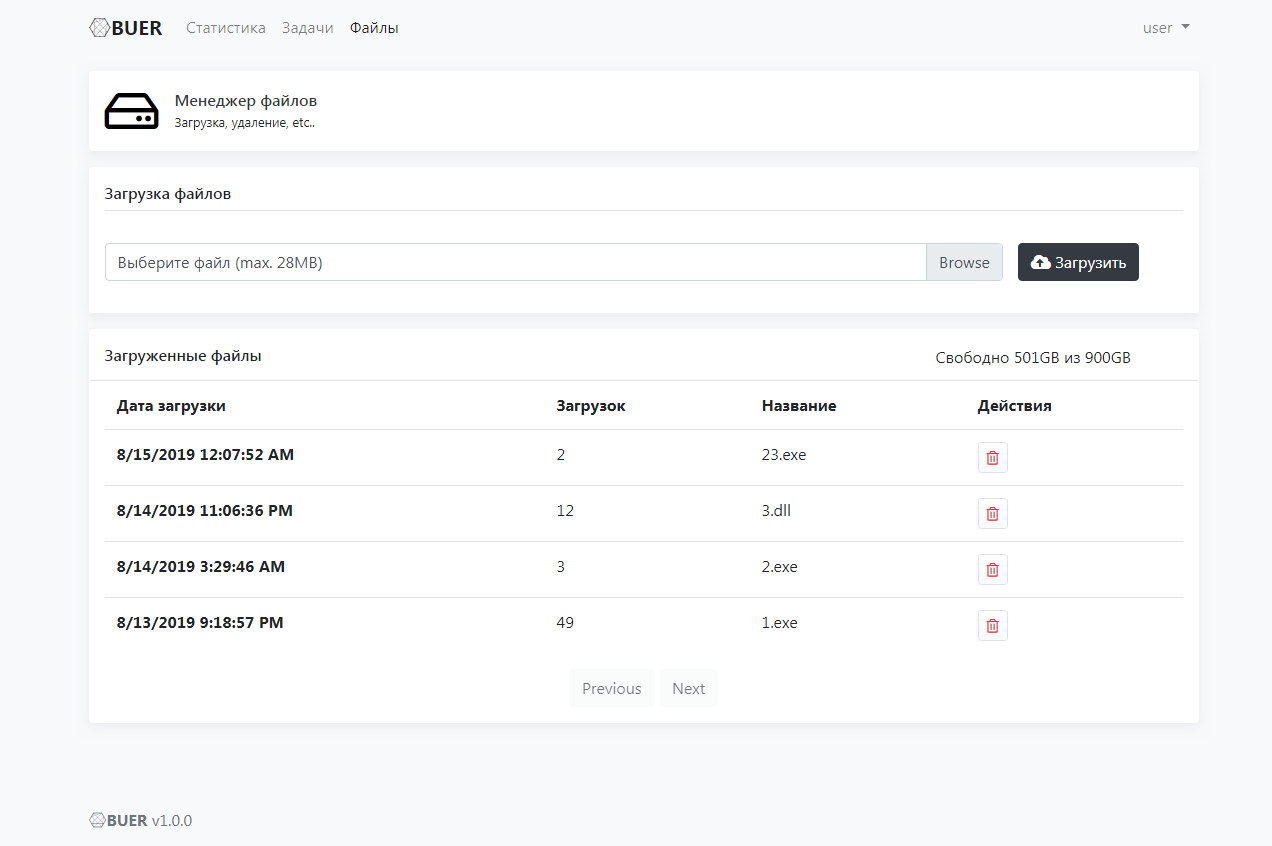

Buer foi anunciado pela primeira vez em um post do fórum em 20 de agosto de 2019 sob o título “Modular Buer Loader”, descrito por seus desenvolvedores como “um novo bot modular…escrito em C puro” com comando e controle (C&C) código de servidor escrito em .NET Core MVC (que pode ser executado em servidores Linux). Por $350 (mais qualquer taxa que um terceiro garantidor aceite), um cybercriminal pode comprar um carregador personalizado e acesso ao painel C&C a partir de um único endereço IP – com uma taxa de $25 para alterar esse endereço. Os desenvolvedores do buffer limitam os usuários a dois endereços por conta.

O código do bot, compilado para cada usuário específico de um download, tem um tamanho anunciado entre 22 e 26 kilobytes – embora a amostra que olhamos era cerca de 40 kilobytes depois de ser desempacotada de seu conta-gotas. O bot pode ser configurado para execução como um executável Windows de 32 bits ou como uma DLL.

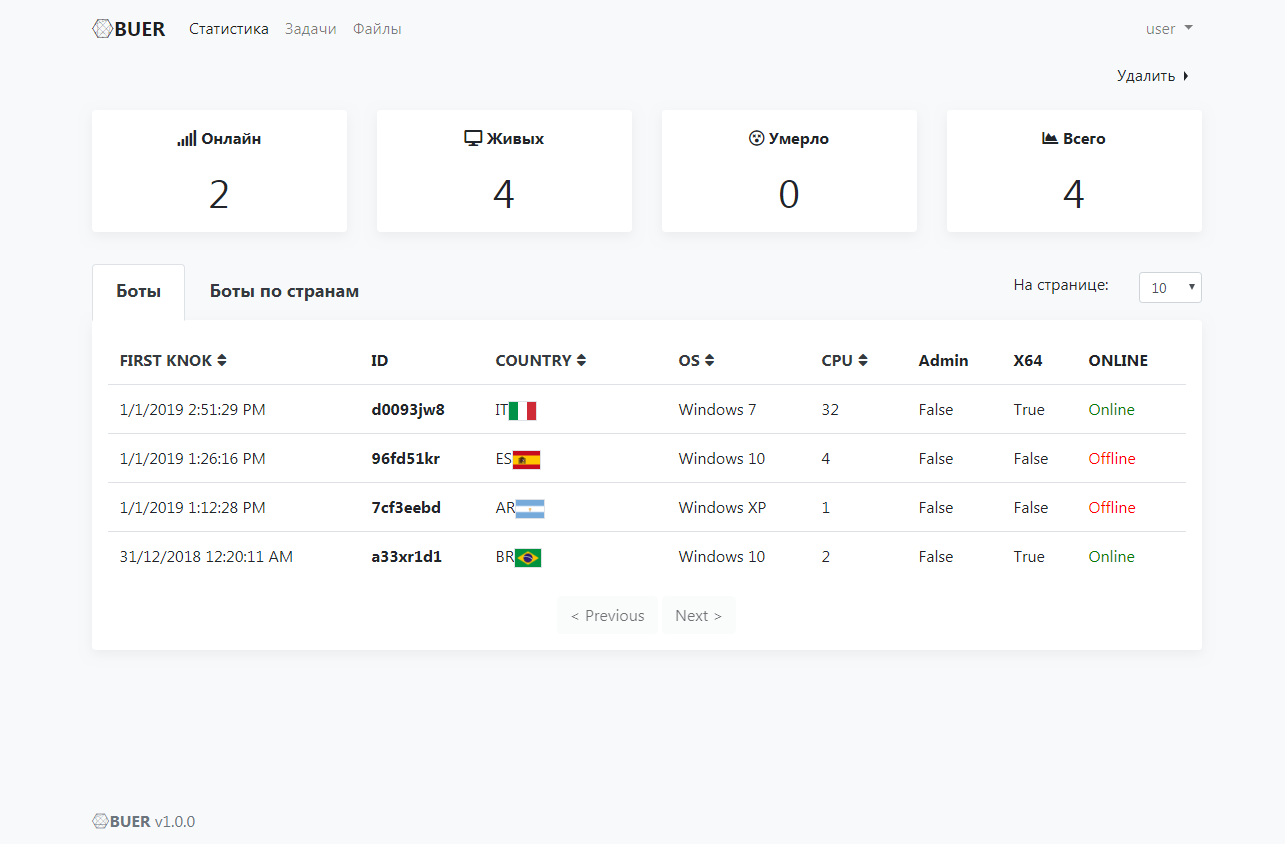

O C&C pode ser usado para acompanhar o número de downloads bem sucedidos em uma campanha, e para atribuir tarefas aos bots por filtros como o país em que eles estão, o “bitness do sistema operacional” (32 ou 64 bits), o número de processadores na máquina infectada e o nível de permissões obtidas pelo bot. Os bots detectados a operar dentro da Comunidade de Estados Independentes serão desligados – o que é um comportamento comum de malware desenvolvido na região ex-USSR, como uma tentativa de evitar a atenção das autoridades locais.

As tarefas podem ser programadas para rodar por um tempo específico, ou suspensas sob comando, com telemetria para a tarefa enviada de volta para o painel. O painel também pode ser usado para implantar atualizações para bots, incluindo (pelo menos baseado no anúncio) implantação de módulos, com módulos pré-construídos para serem adicionados “ao longo do tempo” como parte do serviço. E claro, consultoria de configuração e suporte técnico são fornecidos.

Prize dentro de cada doc

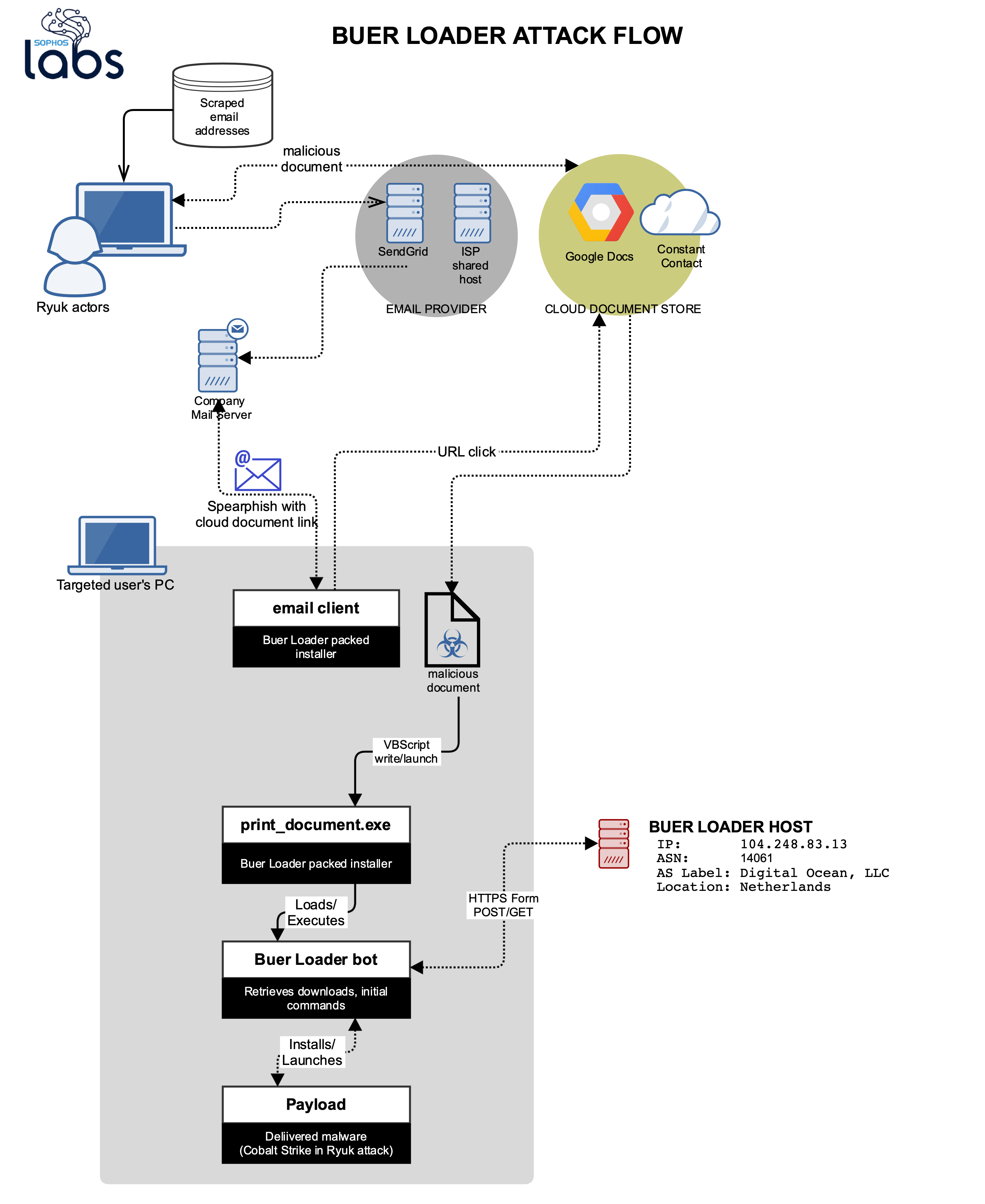

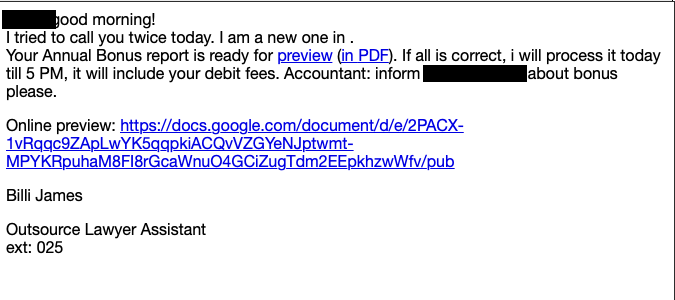

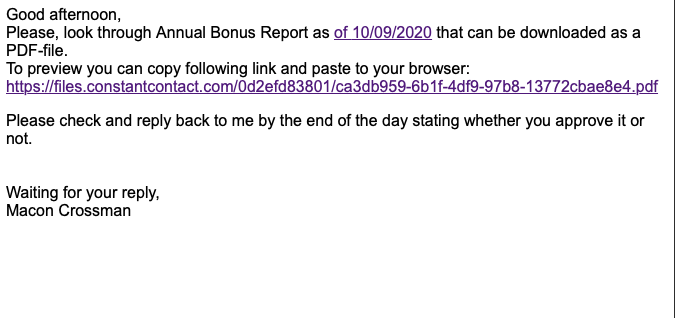

Equipe de Resposta Rápida do Sophos descobriu uma amostra de Buer na causa raiz de um ataque de Ryuk de setembro. O carregador foi entregue por um documento malicioso armazenado no Google Docs, que exigia que a vítima ativasse o conteúdo do script – um comportamento semelhante ao Emotet e outros ataques de carregador através de e-mails de spam maliciosos, mas alavancando o armazenamento em nuvem para tornar a análise forense mais difícil.

Recolhemos outras mensagens da mesma campanha nas armadilhas de spam da Sophos durante o mesmo período. Todas as mensagens usaram arquivos do Google Docs, e foram enviadas usando um popular serviço comercial de distribuição de e-mails – obscurecendo ainda mais a fonte e o link associado ao documento malicioso.

A carga útil desse documento malicioso foi nomeada print_document.exe. Como outras amostras de conta-gotas Buer que analisamos, era um binário assinado digitalmente, usando um certificado roubado e agora revogado emitido pela DigiCert para “NEEDCODE SP Z O O”, um desenvolvedor de software polonês, emitido em 17 de setembro de 2020. O conta-gotas foi construído usando código modificado de uma aplicação de amostra da Microsoft para captura de imagens, AcquireTest, usando a função do código para “enumeração de arquivos” para excluir e soltar código.

O conta-gotas faz uma série de coisas para garantir a entrega adequada. Ele primeiro verifica a presença de um depurador para escapar da análise forense, e depois verifica o idioma e as configurações de localização para determinar a região geográfica do sistema sendo atacado. Se as configurações corresponderem a um país CIS, ele sairá sem depositar o malware. Caso contrário, o conta-gotas então descarrega o Buer Bot na memória e o executa.

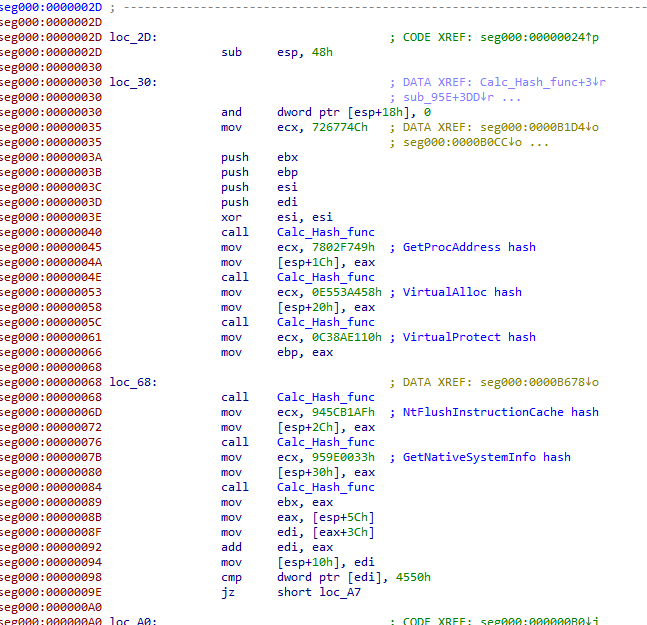

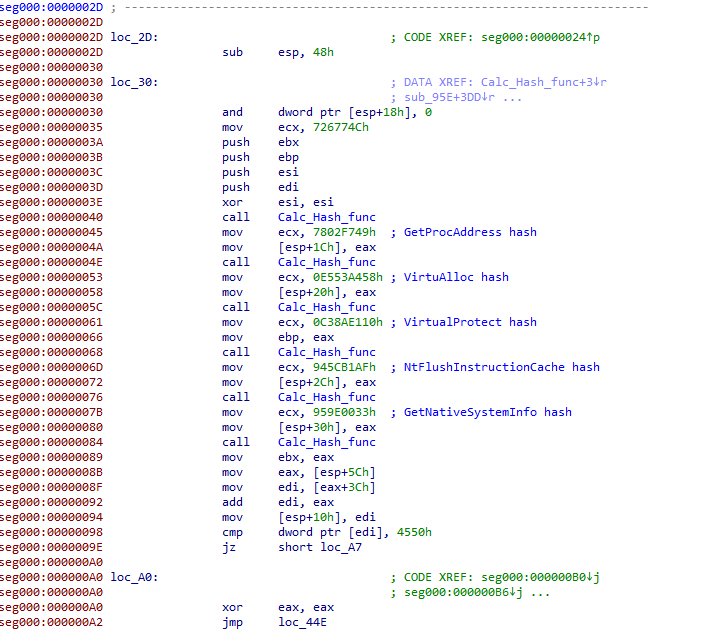

Intrigualmente, o Buer Loader e o Ryuk ransomware usa o mesmo carregador de código da shell para executar o código do malware descompactado na memória:

Buer loader shell code…

e código shell do carregador de Ryuk.

Isso pode não ser uma indicação de autoria compartilhada; os desenvolvedores podem simplesmente ter usado o mesmo código de exemplo do seu código fonte.

Lançamento do componente, o bot do Buer faz uma série de coisas para configurar a loja. O bot executa dois conjuntos de comandos PowerShell – um para contornar as políticas de execução para permitir que os comandos PowerShell executados pelo bot passem sem avisos (Set-ExecutionPolicy Bypass), e outro (add-mppreference -exclusionpath) para fazer alterações na lista de exclusão do Windows Defender – ocultando arquivos que ele baixa da proteção contra malware embutida do Windows.

Buer consulta o Registo do Windows pelo valor de \icrosoft\Cryptography\MachineGuid para obter o identificador único para a máquina infectada. E o bot chama para casa, interagindo com o servidor de comando e controle (neste caso, 104248.83.13) através de uma série de mensagens seguras HTTP “POST” e “GET”.

Então há a parte “loader” do que o Buer faz. Os arquivos empacotados para serem descartados pelo Buer são recuperados de uma fonte designada e descartados em uma pasta criada no diretório C:\ProgramData\ – o nome do diretório é criado programmaticamente e varia com as implementações. No ataque de setembro, o Buer foi usado para implantar um beacon Cobalt Strike no computador infectado, que por sua vez foi usado para explorar a rede e lançar um ataque Ryuk.

Misturando-o para cima

A campanha de spam malicioso que resultou no Buer loader e infecções por Ryuk ransomware evoluiu no final de setembro, pois observamos os atores por trás dele mudarem as mesmas táticas de baixo volume no SendGrid para e-mail enviado através de provedores de hospedagem de Internet – predominantemente através de um único provedor russo. Então, em outubro, o volume de spam aumentou drasticamente, afastando-se do Google Docs (já que o Google desligou os arquivos antigos por violação de termos de serviço) para outro e-mail comercial e serviço de entrega de arquivos.

Nas duas últimas fases, enquanto as táticas permaneceram semelhantes e outras marcas sugeriram que o ator do spam era o mesmo, vários tipos de malware “dropper” foram implantados como anexos. Além do Buer, amostras do Bazar e ZLoader também foram encontradas, com as cargas úteis de entrega variando. Para um Bazar loader payloader, os atacantes usaram uma planilha de Excel protegida por senha. Durante o mesmo período de tempo, Bazar e ZLoader também eram conhecidos por estarem envolvidos em ataques de Ryuk.

Está claro que Ryuk está de volta, e que os atores por trás dele estão desenvolvendo seus métodos para o compromisso inicial, usando múltiplos carregadores bots para alcançar o acesso inicial. Não está claro se o mesmo ator está por trás de todos esses ataques, usando múltiplas plataformas machistas como serviço para entregar Ryuk, ou se existem múltiplos atores de Ryuk. Mas a semelhança nas técnicas destas campanhas sugere que há pelo menos coordenação entre eles: eles usam e-mails direcionados com documentos maliciosos baseados em nuvem e uma atração para estimular ação imediata (muitas vezes relacionada a salários ou impostos).

A melhor mitigação para estes ataques é reforçar o treinamento em ataques de phishing. Enquanto esses e-mails maliciosos são alvos, eles são geralmente desajeitados e usam o nome do alvo de maneiras estranhas. A leitura cuidadosa do e-mail irá avisar os usuários mais instruídos. Mas esses ataques estão crescendo em sofisticação, e mesmo usuários bem treinados podem eventualmente clicar no link errado em um e-mail se a detecção de spam não os pegar primeiro.

Sophos detecta e bloqueia Buer tanto com detecções personalizadas (Troj/BuerLd-A) quanto com a aprendizagem da máquina, e detecta as mensagens de phishing de lança como spam. Indicadores de compromisso associados ao Buer Loader podem ser encontrados no GitHub.