Podczas naszego dochodzenia w sprawie ataku Ryuk we wrześniu 2020 r. odkryliśmy, że aktorzy Ryuk wykorzystali stosunkowo nową metodę uzyskiwania wstępnego dostępu: złośliwy dropper o nazwie Buer. Wrześniowy atak był częścią niewielkiego ataku typu spear phishing śledzonego przez Sophos. W ciągu następnego miesiąca przekształcił się w znacznie większą kampanię spamową, przenoszącą Buer, jak również szereg innych rodzajów złośliwego oprogramowania „ładującego”, ponieważ operatorzy Ryuk starali się nasilić swoje ataki.

Po raz pierwszy wprowadzony w sierpniu 2019 r., Buer jest ofertą malware-as-a-service, która jest wykorzystywana do dostarczania dowolnego pakietu, jakiego życzy sobie klient usługi, zapewniając początkową kompromitację komputerów PC z systemem Windows celów i umożliwiając im ustanowienie cyfrowego przyczółka dla dalszej złośliwej działalności. Buer był wcześniej powiązany z atakami trojanów bankowych i innymi złośliwymi programami – a teraz, jak się wydaje, został przyjęty przez operatorów oprogramowania ransomware. Pod wieloma względami Buer jest pozycjonowany jako alternatywa dla Emoteta i powstającego programu ładującego Bazar firmy Trickbot (oba wykorzystują podobne zachowania do wdrażania).

Boty z pełną obsługą

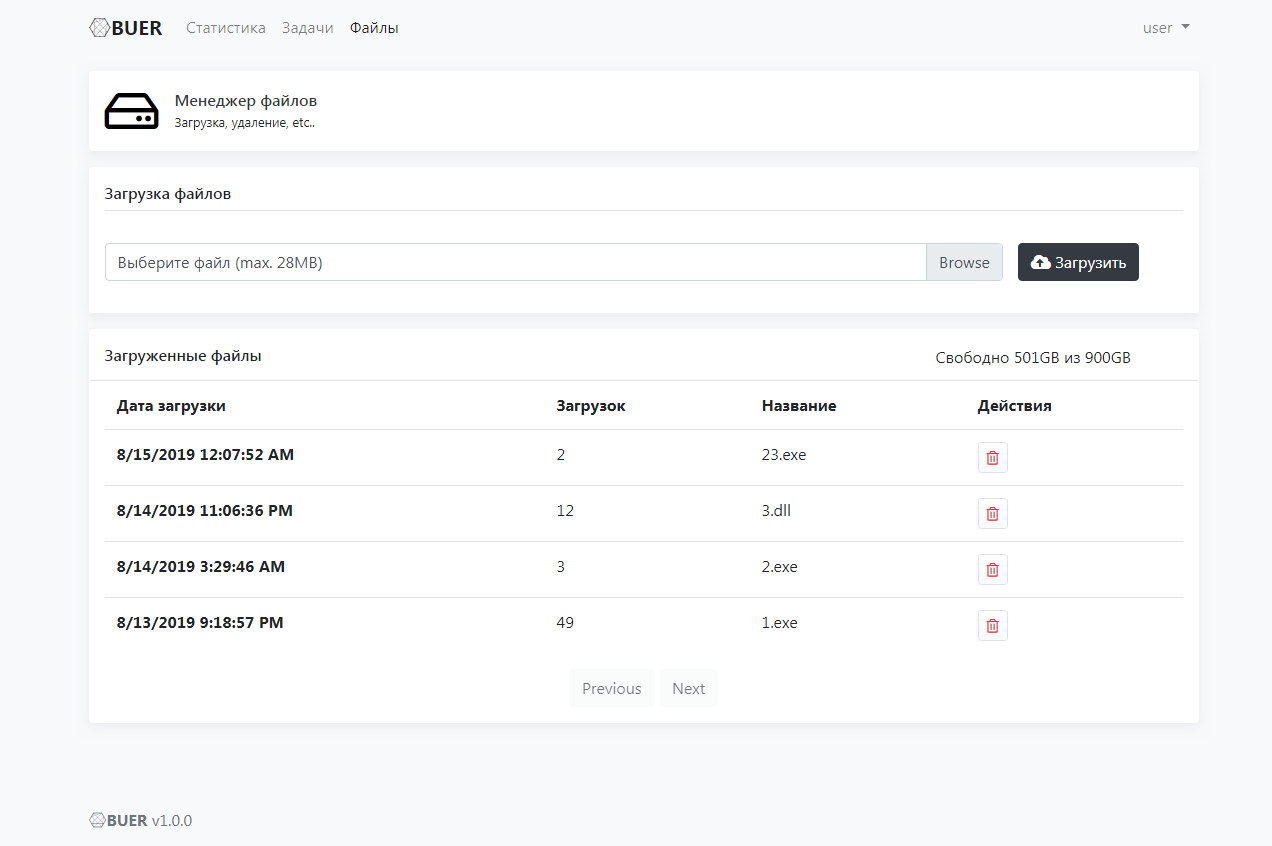

Buer został po raz pierwszy zareklamowany w poście na forum 20 sierpnia 2019 r. pod tytułem „Modular Buer Loader”, opisany przez jego twórców jako „nowy modułowy bot… napisany w czystym C” z kodem serwera dowodzenia i kontroli (C&C) napisanym w .NET Core MVC (który można uruchomić na serwerach Linux). Za 350 dolarów (plus opłaty pobierane przez zewnętrznego gwaranta) cyberprzestępca może kupić niestandardowy program ładujący i dostęp do panelu C&C z jednego adresu IP – z opłatą 25 dolarów za zmianę tego adresu. Twórcy Buera ograniczają użytkowników do dwóch adresów na konto.

Kod bota, kompilowany dla każdego użytkownika w celu pobrania, ma reklamowany rozmiar między 22 a 26 kilobajtów – chociaż próbka, którą obejrzeliśmy, miała około 40 kilobajtów po rozpakowaniu z droppera. Bot może być skonfigurowany do działania jako 32-bitowy plik wykonywalny Windows lub jako DLL.

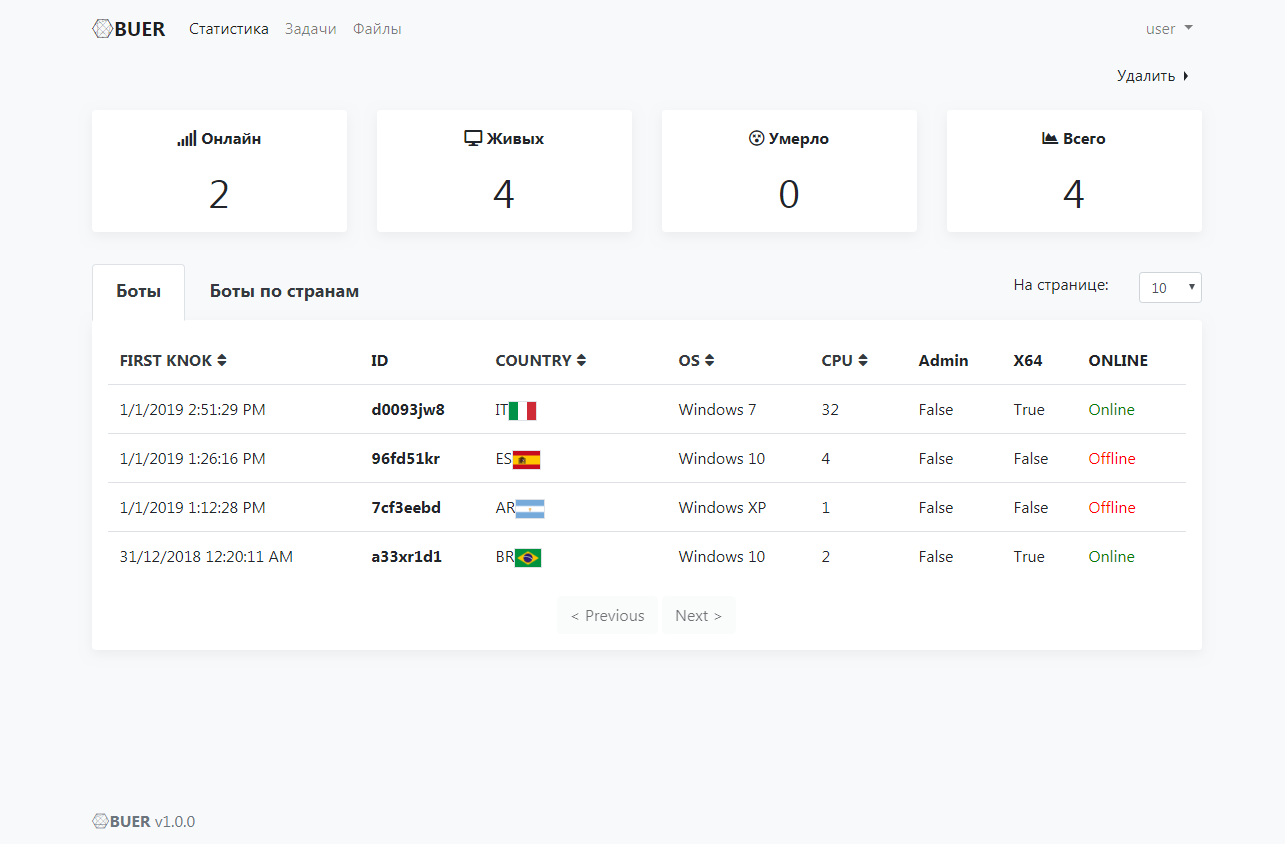

C&C może być wykorzystany do śledzenia liczby udanych pobrań w kampanii oraz do przydzielania zadań botom na podstawie takich filtrów, jak kraj, w którym się znajdują, „bitowość systemu operacyjnego” (32 lub 64 bit), liczba procesorów na zainfekowanej maszynie oraz poziom uprawnień uzyskanych przez bota. Boty wykryte jako działające na terenie Wspólnoty Niepodległych Państw będą wyłączane – co jest częstym zachowaniem złośliwego oprogramowania rozwijanego w regionie byłego ZSRR, jako próba uniknięcia uwagi lokalnych władz.

Zadania mogą być zaplanowane do uruchomienia na określony czas lub zawieszone na polecenie, z telemetrią dla zadania wysyłaną z powrotem do panelu. Panel może być również używany do wdrażania aktualizacji do botów, w tym (przynajmniej w oparciu o reklamę) wdrażanie modułów, z prebudowanych modułów, które mają być dodane „w czasie” jako część usługi. No i oczywiście zapewnione jest doradztwo w zakresie konfiguracji i wsparcie techniczne.

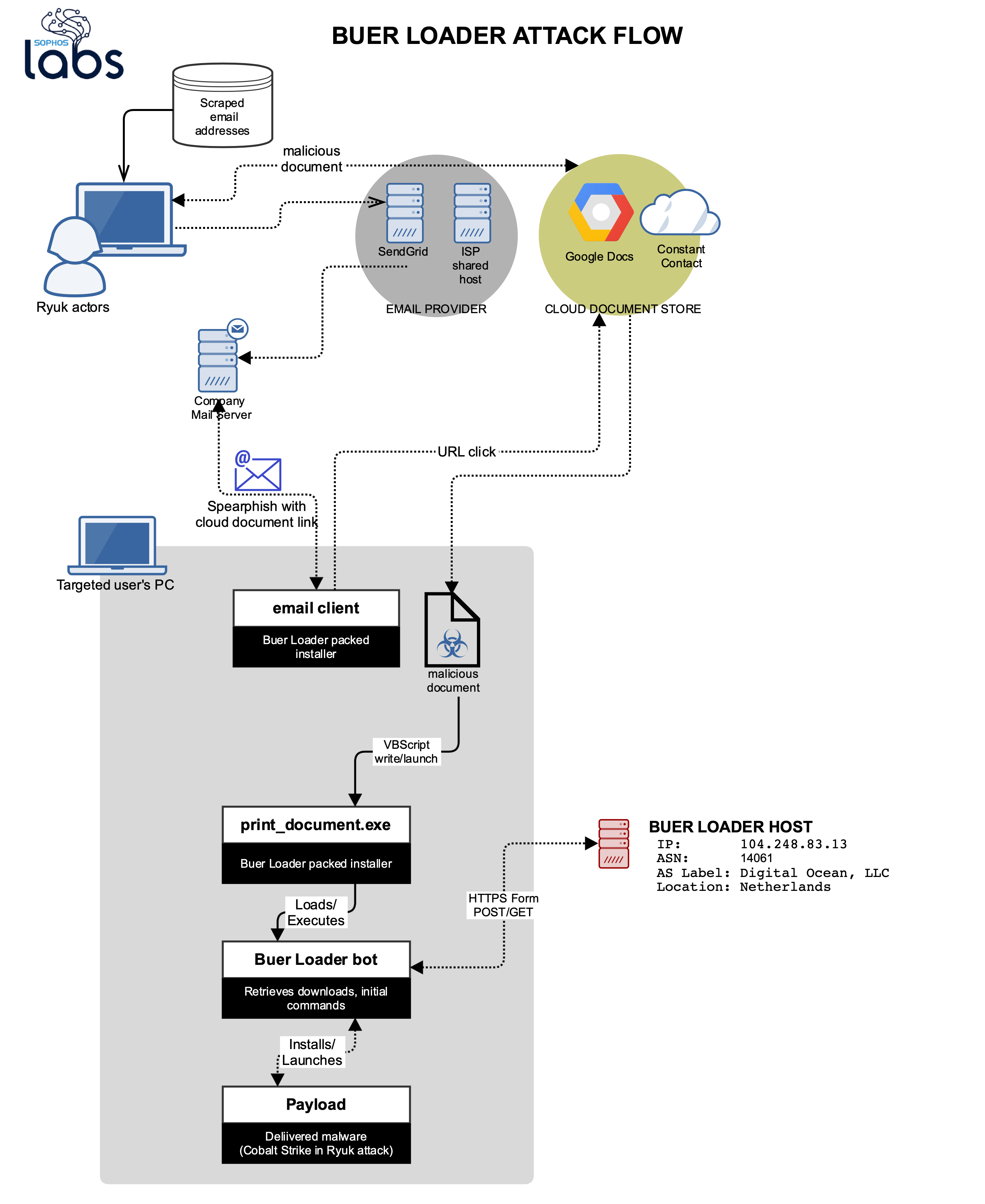

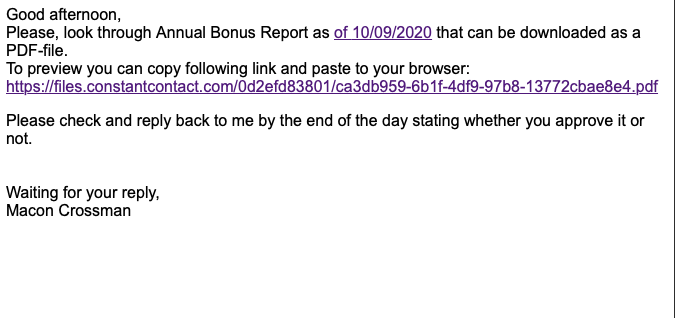

Prize inside every doc

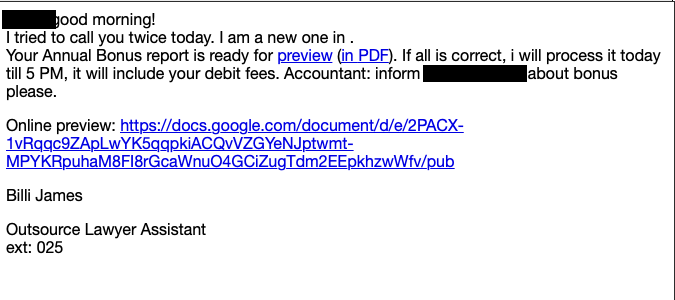

Zespół szybkiego reagowania firmy Sophos odkrył próbkę Buera jako główną przyczynę wrześniowego ataku Ryuk. Program ładujący został dostarczony przez złośliwy dokument przechowywany w Google Docs, który wymagał od ofiary włączenia treści skryptowych w celu aktywacji – zachowanie podobne do Emoteta i innych ataków ładujących za pośrednictwem złośliwych wiadomości spamowych, ale wykorzystujące przechowywanie w chmurze w celu utrudnienia analizy kryminalistycznej.

Zebraliśmy inne wiadomości z tej samej kampanii w pułapkach spamowych Sophos w tym samym okresie. Wszystkie te wiadomości wykorzystywały pliki Google Docs i zostały wysłane przy użyciu popularnej komercyjnej usługi dystrybucji wiadomości e-mail – co dodatkowo ukrywa źródło i link związany ze złośliwym dokumentem.

Ładunek tego złośliwego dokumentu został nazwany print_document.exe. Podobnie jak inne próbki droppera Buer, które przeanalizowaliśmy, był to cyfrowo podpisany plik binarny, wykorzystujący skradziony i obecnie odwołany certyfikat wystawiony przez DigiCert dla „NEEDCODE SP Z O O”, polskiego twórcy oprogramowania, wydany 17 września 2020 r. Dropper został zbudowany przy użyciu zmodyfikowanego kodu z przykładowej aplikacji Microsoftu do przechwytywania obrazu, AcquireTest, wykorzystując funkcję kodu do „wyliczania plików” w celu usunięcia i upuszczenia kodu.

Dropper wykonuje szereg czynności w celu zapewnienia prawidłowego dostarczenia. Najpierw sprawdza obecność debuggera w celu uniknięcia analizy kryminalistycznej, a następnie sprawdza ustawienia języka i lokalizacji w celu określenia regionu geograficznego atakowanego systemu. Jeśli ustawienia odpowiadają krajowi CIS, program kończy działanie bez umieszczania złośliwego oprogramowania. W przeciwnym razie, dropper następnie zrzuca bota Buer do pamięci i wykonuje go.

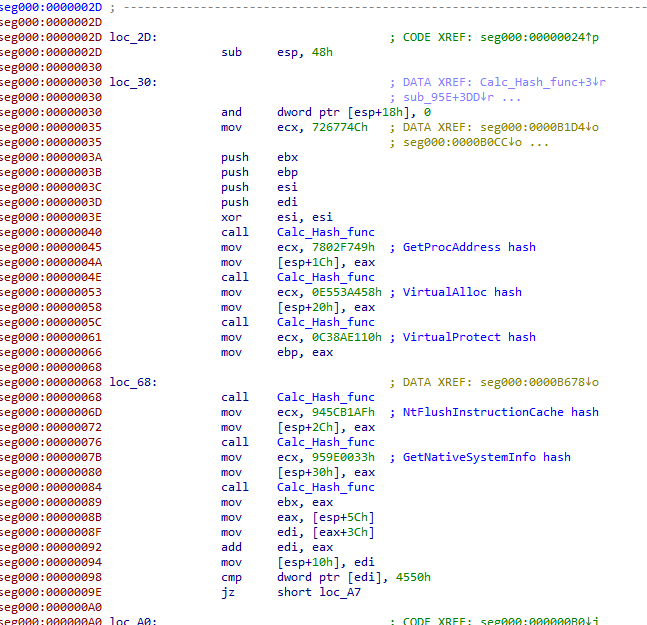

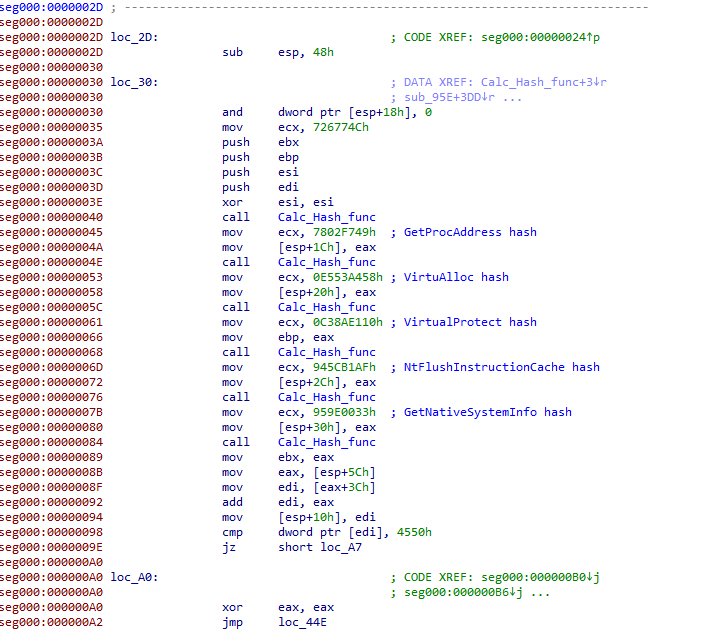

Interesująco, Buer Loader i Ryuk ransomware używają tego samego loadera shellcode do wykonania rozpakowanego złośliwego kodu w pamięci:

Kod shell loadera Buera…

i Ryuk loader shell code.

To może nie wskazywać na wspólne autorstwo; programiści mogli po prostu użyć tego samego przykładowego kodu jako swojego źródła.

Po uruchomieniu bot Buer wykonuje kilka czynności, aby rozkręcić sklep. Wykonuje dwa zestawy poleceń PowerShell – jedno w celu obejścia zasad wykonywania, aby polecenia PowerShell wykonywane przez bota przechodziły bez ostrzeżeń (Set-ExecutionPolicy Bypass), a drugie (add-mppreference -exclusionpath) w celu wprowadzenia zmian na liście wykluczeń programu Windows Defender – ukrywając pobierane pliki przed wbudowaną ochroną przed złośliwym oprogramowaniem systemu Windows.

Buer odpytuje rejestr Windows o wartość \Microsoft\Cryptography\MachineGuid, aby uzyskać unikatowy identyfikator zainfekowanej maszyny. Następnie bot dzwoni do domu, wchodząc w interakcję z serwerem dowodzenia i kontroli (w tym przypadku 104248.83.13) poprzez serię bezpiecznych komunikatów HTTP „POST” i „GET”.

Następnie, Buer zajmuje się „ładowaniem”. Pliki spakowane do zrzucenia przez Buera są pobierane z określonego źródła i zrzucane do folderu utworzonego w katalogu C:™ProgramData™ – nazwa katalogu jest tworzona programowo i zmienia się w zależności od wdrożenia. W ataku wrześniowym Buer został wykorzystany do umieszczenia na zainfekowanym komputerze sygnalizatora Cobalt Strike, który z kolei został użyty do wykorzystania sieci i przeprowadzenia ataku Ryuk.

Zmieszanie

Złośliwa kampania spamowa, której wynikiem były infekcje Buer loader i Ryuk ransomware, rozwinęła się pod koniec września, gdy zaobserwowaliśmy, jak stojący za nią aktorzy przenieśli tę samą taktykę z niskiego wolumenu na SendGrid na pocztę wysyłaną za pośrednictwem dostawców usług hostingowych – głównie za pośrednictwem jednego rosyjskiego dostawcy usług internetowych. Następnie w październiku ilość spamu gwałtownie wzrosła – z Google Docs (ponieważ Google zamknęło stare pliki z powodu naruszenia warunków świadczenia usług) na inną komercyjną usługę dostarczania wiadomości e-mail i plików.

W ostatnich dwóch fazach, podczas gdy taktyka pozostała podobna, a inne cechy charakterystyczne sugerowały, że podmiot odpowiedzialny za spam był ten sam, jako załączniki wysyłane były różne rodzaje złośliwego oprogramowania typu „dropper”. Oprócz Buera znaleziono również próbki Bazara i ZLoadera, których ładunki różniły się między sobą. W przypadku jednego z ładunków Bazar, atakujący użyli chronionego hasłem arkusza kalkulacyjnego Excel. W tym samym okresie Bazar i ZLoader były również znane z udziału w atakach Ryuk.

Jasne jest, że Ryuk powrócił, a stojący za nim aktorzy ewoluują swoje metody początkowego kompromitowania, wykorzystując wiele botów ładujących do uzyskania początkowego dostępu. Nie jest jasne, czy za wszystkimi tymi atakami stoi ten sam aktor, wykorzystujący wiele platform typu malware-as-a-service do dostarczenia Ryuka, czy też jest wielu aktorów Ryuka. Jednak podobieństwo technik w tych kampaniach sugeruje, że istnieje przynajmniej koordynacja między nimi: wykorzystują one ukierunkowane wiadomości e-mail ze złośliwymi dokumentami w chmurze oraz przynętę, która ma skłonić do natychmiastowego działania (często związanego z płacami lub podatkami).

Najlepszym środkiem zaradczym w przypadku tych ataków jest wzmocnienie szkoleń dotyczących ataków phishingowych. Podczas gdy te złośliwe wiadomości e-mail są ukierunkowane, są one zazwyczaj niezręcznie sformułowane i używają nazwy celu w dziwny sposób. Uważne przeczytanie wiadomości e-mail może zmylić większość wyedukowanych użytkowników. Jednak ataki te są coraz bardziej wyrafinowane i nawet dobrze wyszkoleni użytkownicy mogą w końcu kliknąć na niewłaściwy odsyłacz w wiadomości e-mail, jeśli wykrywanie spamu nie wyłapie ich wcześniej.

Sophos wykrywa i blokuje Buera zarówno za pomocą niestandardowych detekcji (Troj/BuerLd-A), jak i uczenia maszynowego, a także wykrywa wiadomości typu spear phishing jako spam. Wskaźniki kompromitacji związane z Buer Loader można znaleźć na GitHub SophosLabs.

Sophos chciałby podziękować Peterowi Mackenzie, Elidzie Leite, Syedowi Shahramowi i Billowi Kearny z zespołu Sophos Rapid Response, oraz Anandowi Ajjjanowi, Brettowi Cove i Gaborowi Szappanosowi z SophosLabs za ich wkład w ten raport

.