Co to jest?

Witamy na naszej jeździe testowej – ten dokument dostarczy Ci informacji, których potrzebujesz, aby w pełni wykorzystać możliwości Damn Vulnerable Web App (DVWA) podczas jazdy testowej w Azure.

Get your test drive here:

![]()

DVWA to aplikacja webowa PHP/MySQL, której głównym celem jest pomoc specjalistom ds. bezpieczeństwa w testowaniu ich umiejętności i narzędzi w legalnym środowisku. Postaraliśmy się, aby wdrożenie DVWA było jak najprostsze i zbudowaliśmy dodatek funkcyjny, który można łatwo zaaplikować na load balancer edgeNEXUS ALB-X.

Jak

AlB-X ma możliwość uruchamiania skonteneryzowanych aplikacji, które można łączyć ze sobą bezpośrednio lub za pomocą proxy load balancera. Ten obraz ma 1 już wdrożony Add-On, ale zawsze możesz przejść do Appstore i wdrożyć więcej.

Przegląd łączności

Maszyny wirtualne wdrożone w chmurze Azure korzystają z prywatnego wewnętrznego adresowania IP (NAT’ed IP’s) w taki sam sposób, w jaki zostałyby wdrożone w standardowym środowisku centrum danych. Aby uzyskać dostęp do zasobów przez publiczny Internet, wykonywana jest funkcja NAT z przydzielonego publicznego adresu IP na prywatny adres IP maszyny wirtualnej. Do urządzenia przypisany jest jeden adres IP, a do dostępu do różnych zasobów wykorzystywane są różne porty. Poniższy diagram pokazuje, w jaki sposób komunikują się poszczególne funkcje.

Nazwa hosta dockera / adres IP i łączność usług IP

Aplikacje Add-On wdrożone na ALB-X komunikują się z ALB-X poprzez wewnętrzny interfejs sieciowy docker0. Automatycznie przydzielane są im adresy IP z wewnętrznej puli docker0. Nazwa hosta dla każdej instancji aplikacji Add-On jest konfigurowana poprzez ALB-X GUI przed uruchomieniem aplikacji. ALB-X jest w stanie rozwiązać adres IP docker0 dla aplikacji za pomocą tej wewnętrznej nazwy hosta. Zawsze używaj nazwy hosta podczas adresowania kontenerów aplikacji – adresy IP mogą się zmieniać! Usługi IP wykorzystujące prywatny adres IP Azure eth0 są skonfigurowane na ALB-X, aby umożliwić zewnętrzny dostęp do aplikacji dodatkowej. Umożliwia to korzystanie z funkcji odwrotnego proxy ALB-X w celu wykonania odciążenia SSL i translacji portów w razie potrzeby. Oto wszystkie otwarte porty:

ALB-X GUI Management: 27376 DVWA: 80

Dostęp do interfejsu GUI jazdy testowej

Kiedy zażądasz jazdy testowej, nowa instancja urządzenia testowego DVWA zostanie utworzona w Azure. Po jej uruchomieniu zostanie podana nazwa hosta internetowego, aby można było uzyskać dostęp do interfejsu GUI platformy ALB-X oraz unikalna kombinacja nazwy użytkownika i hasła.  Do tego celu zalecamy użycie przeglądarki Chrome. Dostęp do serwera

Do tego celu zalecamy użycie przeglądarki Chrome. Dostęp do serwera

https://hostnazwa:27376

Jako że używamy lokalnego certyfikatu SSL dla dostępu do zarządzania, zostaniesz poproszony w przeglądarce o zaakceptowanie alertu bezpieczeństwa. Po zalogowaniu się zostanie wyświetlony ekran wstępnej konfiguracji usług IP.

ALB-X Add-Ons

Kliknij na Library w lewym menu i wybierz Add-Ons. Tutaj możesz zobaczyć dodatek DVWA Add-On, który został wdrożony na platformie ALB-X. Został on skonfigurowany z kontenerem lub nazwą hosta dvwa1 i można zobaczyć 172.x.x.x dynamiczny adres IP docker0, który został przydzielony podczas uruchamiania aplikacji. Zauważ, że w środowisku Azure przyciski dostępu do GUI Add-On nie są używane. Zapraszamy do zapoznania się z pozostałą częścią interfejsu ALB-X GUI.

Kliknij na Library w lewym menu i wybierz Add-Ons. Tutaj możesz zobaczyć dodatek DVWA Add-On, który został wdrożony na platformie ALB-X. Został on skonfigurowany z kontenerem lub nazwą hosta dvwa1 i można zobaczyć 172.x.x.x dynamiczny adres IP docker0, który został przydzielony podczas uruchamiania aplikacji. Zauważ, że w środowisku Azure przyciski dostępu do GUI Add-On nie są używane. Zapraszamy do zapoznania się z pozostałą częścią interfejsu ALB-X GUI.

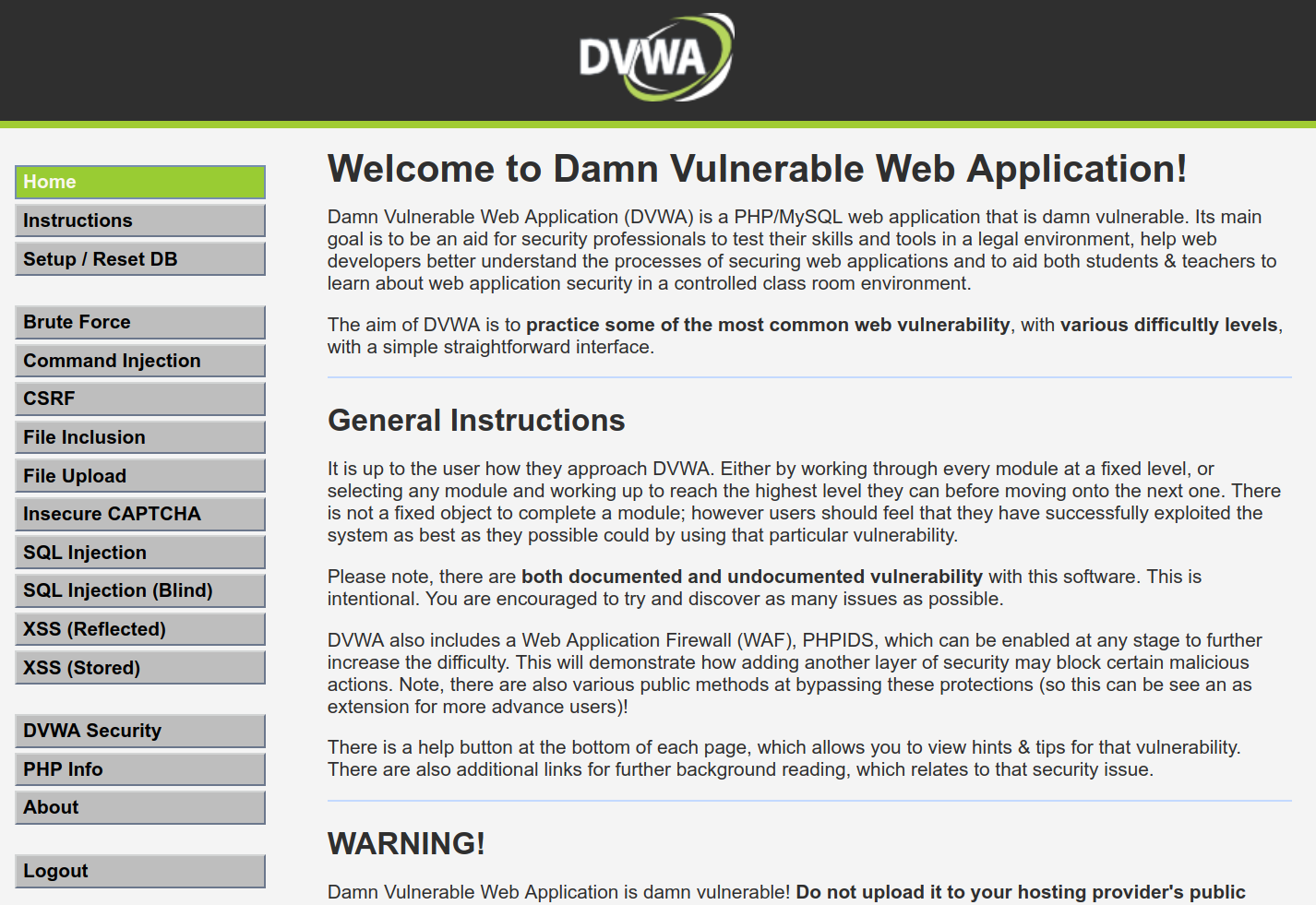

Damn Vulnerable Web App

Jako że interesuje nas funkcjonalność DVWA, warto teraz przyjrzeć się GUI DVWA. Jak widać z nazewnictwa usług IP, DVWA działa na porcie 80. Po wpisaniu w przeglądarce adresu dysku testowego wyświetli się strona DVWA Setup.  Kliknij na Create / Reset Database

Kliknij na Create / Reset Database

Zaloguj się do DVWA za pomocą domyślnych danych uwierzytelniających admin / password.

Teraz będziesz zalogowany do DVWA jako admin.

Teraz będziesz zalogowany do DVWA jako admin.  Domyślny poziom bezpieczeństwa dla DVWA to „Impossible”, więc nie będzie on wykazywał żadnych podatności.

Domyślny poziom bezpieczeństwa dla DVWA to „Impossible”, więc nie będzie on wykazywał żadnych podatności.

Powinieneś ustawić poziom na niski klikając na menu Bezpieczeństwo DVWA wybierając „Niski” z listy rozwijanej i klikając submit.

DVWA jest teraz gotowa do użycia jako cel testu podatności.

Command Injection

Spróbujemy wykorzystać jedną z podatności DVWA. Jak widzimy, w DVWA jest strona, na której możemy pingować dowolny adres IP. Sprawdźmy czy DVWA wykonuje walidację parametrów wejściowych w trybie „Low” security. W polu adresu IP wpisujemy „127.0.0.1; cat /etc/passwd”. Voila, udało nam się wstrzyknąć dowolną komendę i uzyskać listę użytkowników zarejestrowanych w systemie operacyjnym. Istnieje wiele zasobów online na temat używania DVWA, które mogą pomóc poprawić Twoje umiejętności w zakresie bezpieczeństwa aplikacji internetowych. Chętnie pomożemy Ci skonfigurować Twoją własną produkcyjną implementację WAF. W celu uzyskania pomocy prosimy o kontakt mailowy [email protected]

.