Wat is het?

Welkom bij onze test drive – dit document zal u voorzien van de informatie die u nodig heeft om het meeste uit Damn Vulnerable Web App (DVWA) test drive in Azure te halen.

Krijg hier uw proefrit:

![]()

DVWA is een PHP/MySQL-webapplicatie, waarvan het hoofddoel is een hulpmiddel te zijn voor beveiligingsprofessionals om hun vaardigheden en tools in een legale omgeving te testen. We hebben geprobeerd om de implementatie van de DVWA zo eenvoudig mogelijk te maken en hebben een feature add-on gebouwd die eenvoudig kan worden toegepast op de edgeNEXUS ALB-X load balancer.

Hoe

De ALB-X heeft de mogelijkheid om gecontaineriseerde applicaties te draaien die direct kunnen worden samengevoegd of door gebruik te maken van de load balancer proxy. Dit image heeft 1 reeds geïmplementeerde add-on, maar u kunt altijd naar de Appstore gaan om er meer te implementeren.

Connectiviteitsoverzicht

Virtuele machines die in de Azure cloud worden ingezet, maken gebruik van interne privé-IP-adressering (NAT’ed IP’s) op dezelfde manier als in een standaard datacenteromgeving zou worden ingezet. Om toegang te krijgen tot de bron via het publieke internet wordt een NAT-functie uitgevoerd van het toegewezen publieke IP-adres naar het private IP-adres van de virtuele machine. Er wordt één IP-adres toegewezen aan de appliance en er worden verschillende poorten gebruikt om toegang te krijgen tot de verschillende bronnen. Het onderstaande diagram toont hoe de verschillende functies communiceren.

Docker hostnaam / IP-adres en IP-dienstconnectiviteit

Add-On-toepassingen die op de ALB-X worden ingezet, communiceren met de ALB-X via een interne docker0-netwerkinterface. Zij krijgen automatisch IP-adressen toegewezen uit de interne docker0 pool. Een hostnaam voor elke instantie van de add-on toepassing wordt geconfigureerd via de ALB-X GUI voordat de toepassing wordt gestart. De ALB-X is in staat om het docker0 IP-adres voor de toepassing op te lossen met behulp van deze interne hostnaam. Gebruik altijd de hostnaam bij het adresseren van de applicatiecontainers – IP’s kunnen veranderen! IP services die gebruik maken van het Azure eth0 privé IP adres worden geconfigureerd op de ALB-X om externe toegang tot de add-on toepassing mogelijk te maken. Dit maakt het gebruik van de ALB-X reverse proxy functie mogelijk om SSL offload en poortvertaling uit te voeren waar nodig. Dit zijn dus alle open poorten:

ALB-X GUI Management: 27376 DVWA: 80

Toegang tot de Test Drive GUI

Wanneer u een testrit aanvraagt wordt er een nieuwe instantie van de DVWA test appliance aangemaakt in Azure. Zodra deze is opgestart zal u de Internet hostnaam worden geadviseerd om toegang te krijgen tot de Web GUI van het ALB-X platform en de unieke gebruikersnaam en wachtwoord combinatie.  Wij raden u aan om hiervoor de Chrome browser te gebruiken. Toegang tot de server

Wij raden u aan om hiervoor de Chrome browser te gebruiken. Toegang tot de server

https://host name:27376

Aangezien wij een lokaal SSL-certificaat gebruiken voor de beheertoegang, wordt u in uw browser gevraagd om de beveiligingswaarschuwing te accepteren. Zodra u bent ingelogd, ziet u het voorconfiguratiescherm voor IP-diensten.

ALB-X Add-Ons

Klik op Bibliotheek in het linkermenu en selecteer Add-Ons. Hier ziet u de DVWA Add-On die op het ALB-X platform is geïmplementeerd. Het is geconfigureerd met een container of hostnaam dvwa1 en u kunt het 172.x.x.x dynamische docker0 IP-adres zien dat werd toegewezen toen de toepassing werd gestart. Merk op dat in de Azure omgeving de Add-On GUI toegangsknoppen niet worden gebruikt. Klik gerust rond in de rest van de ALB-X GUI interface om er vertrouwd mee te raken.

Klik op Bibliotheek in het linkermenu en selecteer Add-Ons. Hier ziet u de DVWA Add-On die op het ALB-X platform is geïmplementeerd. Het is geconfigureerd met een container of hostnaam dvwa1 en u kunt het 172.x.x.x dynamische docker0 IP-adres zien dat werd toegewezen toen de toepassing werd gestart. Merk op dat in de Azure omgeving de Add-On GUI toegangsknoppen niet worden gebruikt. Klik gerust rond in de rest van de ALB-X GUI interface om er vertrouwd mee te raken.

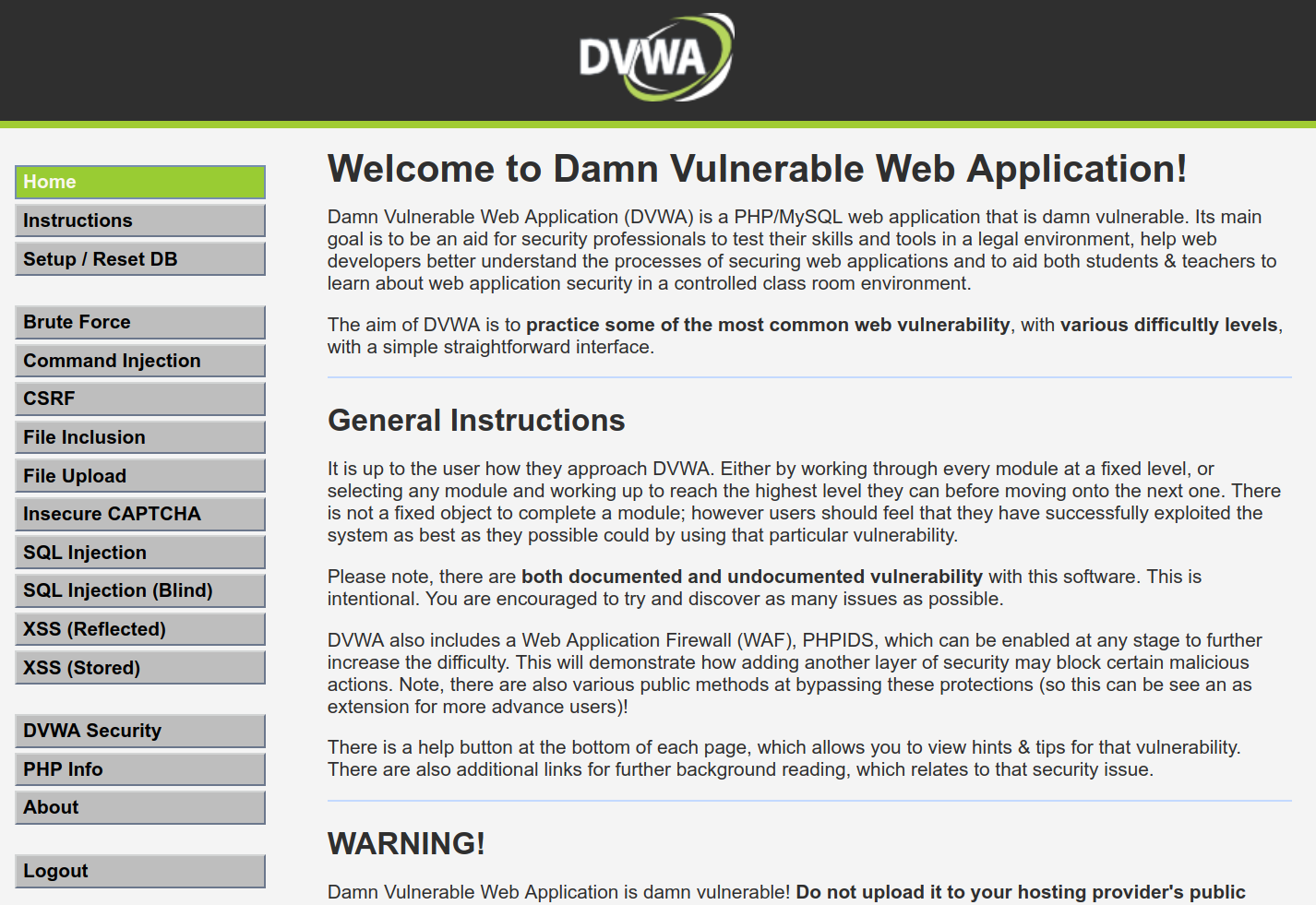

Damn Vulnerable Web App

Aangezien het de DVWA functionaliteit is waarin u geïnteresseerd bent, zou het zinvol zijn om nu een blik te werpen op de DVWA GUI. Zoals je kunt zien in de IP services naamgeving draait de DVWA op poort 80. Als je het adres van je teststation in je browser invoert krijg je de DVWA Setup pagina te zien.  Klik op Create / Reset Database

Klik op Create / Reset Database

Log in op DVWA met de standaard credential admin / password.

U bent nu ingelogd op DVWA als admin.

U bent nu ingelogd op DVWA als admin.  Het standaard beveiligingsniveau voor DVWA is “Onmogelijk”, dus het zal geen kwetsbaarheden vertonen.

Het standaard beveiligingsniveau voor DVWA is “Onmogelijk”, dus het zal geen kwetsbaarheden vertonen.

U moet het niveau op laag instellen door op het menu DVWA Beveiliging te klikken en “Laag” te selecteren uit het drop-down menu en op submit te klikken.

DVWA is nu helemaal klaar voor gebruik als doelwit om kwetsbaarheden te testen.

Command Injection

We gaan proberen om een van de DVWA-kwetsbaarheden uit te buiten. Zoals we kunnen zien is er een pagina in DVWA waar we ieder IP adres kunnen pingen. Laten we eens kijken of DVWA invoerparameters valideert in “Lage” beveiligingsmode. Voer “127.0.0.1; cat /etc/passwd” in het IP adres invoer veld. Voilà, we hebben met succes een willekeurig commando geïnjecteerd en een lijst gekregen van gebruikers die geregistreerd zijn in het besturingssysteem. Er zijn veel online bronnen over het gebruik van DVWA die kunnen helpen bij het verbeteren van uw web applicatie beveiligings vaardigheden. Wij verwelkomen uw feedback en helpen u graag bij het opzetten van uw eigen productie WAF implementatie. Voor assistentie kunt u mailen naar [email protected]