2020年9月のRyuk攻撃の調査中に、Ryuk行為者が初期アクセス取得に比較的新しい方法、Buerというマルウェアドロッパーを使っていたことが判明しました。 9月の攻撃は、ソフォスが追跡した低容量のスピアフィッシング攻撃の一部でした。 翌月には、より大規模なスパム キャンペーンに発展し、Buerだけでなく、他の多くの種類の「ローダー」マルウェアを搭載し、Ryukのオペレーターは攻撃を強化しようとしました。

2019年8月に初めて登場したBuerは、サービス顧客が望むあらゆるパッケージを提供するために使用するマルウェア・アズ・ア・サービスで、目標のWindows PCの最初の侵害を行い、さらなる悪質行為のためにデジタル ビーチヘッドを確立できるようにするものです。 Buerは、これまでにもバンキング・トロイの木馬攻撃やその他のマルウェアと関連していましたが、現在では明らかにランサムウェアの運営者にも受け入れられています。 多くの点で、Buerは、EmotetおよびTrickbotの新型Bazarローダー(どちらも同様の動作を使用して展開する)の代替品として位置付けられています。

フルサービスボット

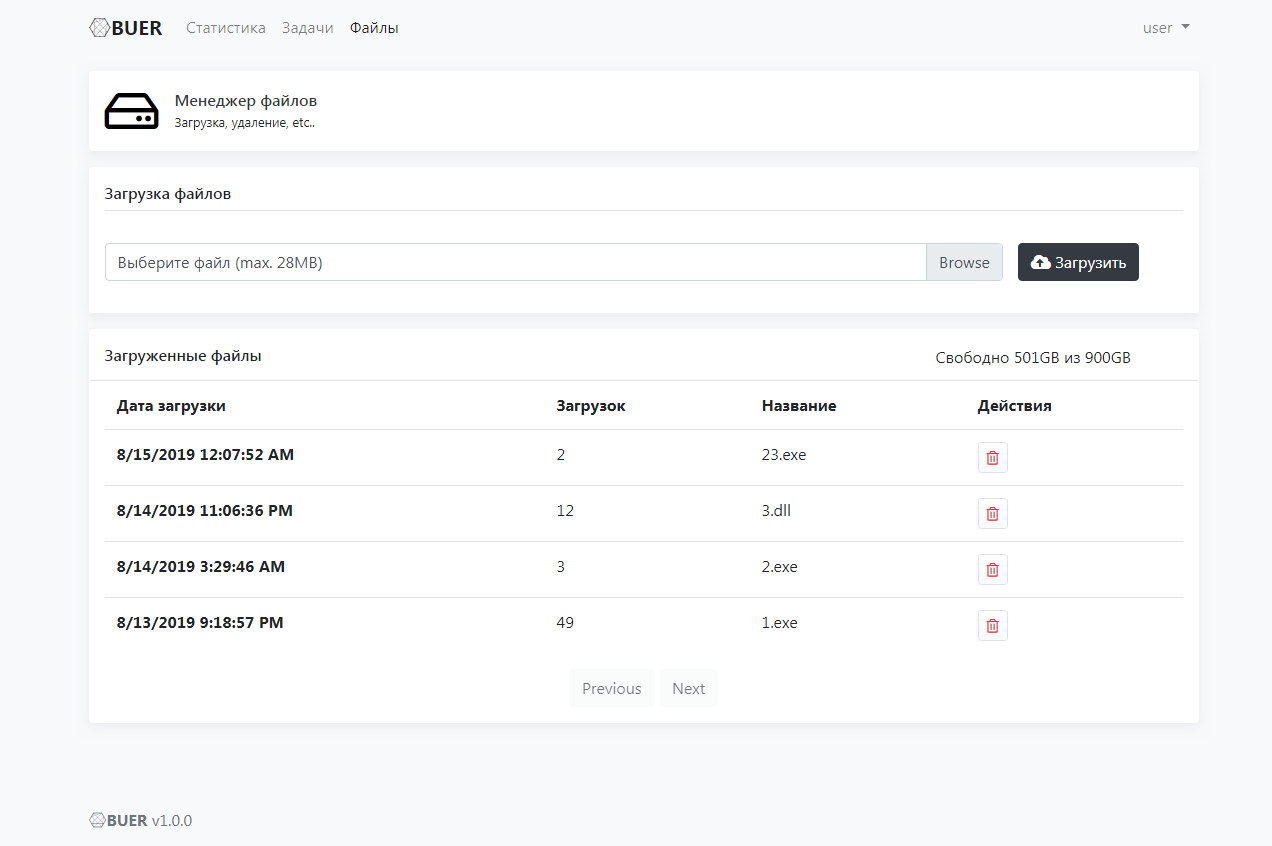

Buerは、2019年8月20日のフォーラム投稿で「Modular Buer Loader」というタイトルで初めて広告され、開発者によって「新しいモジュラーボット・・・純粋なCで書かれている」と説明され、コマンド&コントロール(C&C)サーバーコードは.NET Core MVC(Linuxサーバー上で実行可能)で書かれています。 サイバー犯罪者は、350 ドル (およびサードパーティの保証人が取る手数料) でカスタム ローダーを購入し、単一の IP アドレスから C&C パネルにアクセスすることができますが、そのアドレスを変更するには 25 ドルが必要です。 Buer の開発者は、ユーザーを 1 アカウントにつき 2 つのアドレスに制限しています。

ボット コードは、ダウンロードに際して各ユーザー用にコンパイルされ、22 ~ 26 キロバイトのサイズが宣伝されています。 ボットは、32 ビット Windows 実行ファイルとして、または DLL として実行するように構成できます。

C&C は、キャンペーンで成功したダウンロード数を追跡したり、ボットがいる国、「オペレーティング システムのビット数」(32 ビットまたは 64 ビット)、感染したマシンのプロセッサ数、ボットが得た権限のレベルなどのフィルターによってボットにタスクを割り当てるために使用することが可能です。 独立国家共同体内で動作していることが検出されたボットはシャットダウンされます。これは、地元当局からの注目を避けるために、旧ソ連地域で開発されたマルウェアによく見られる動作です。

Prize inside every doc

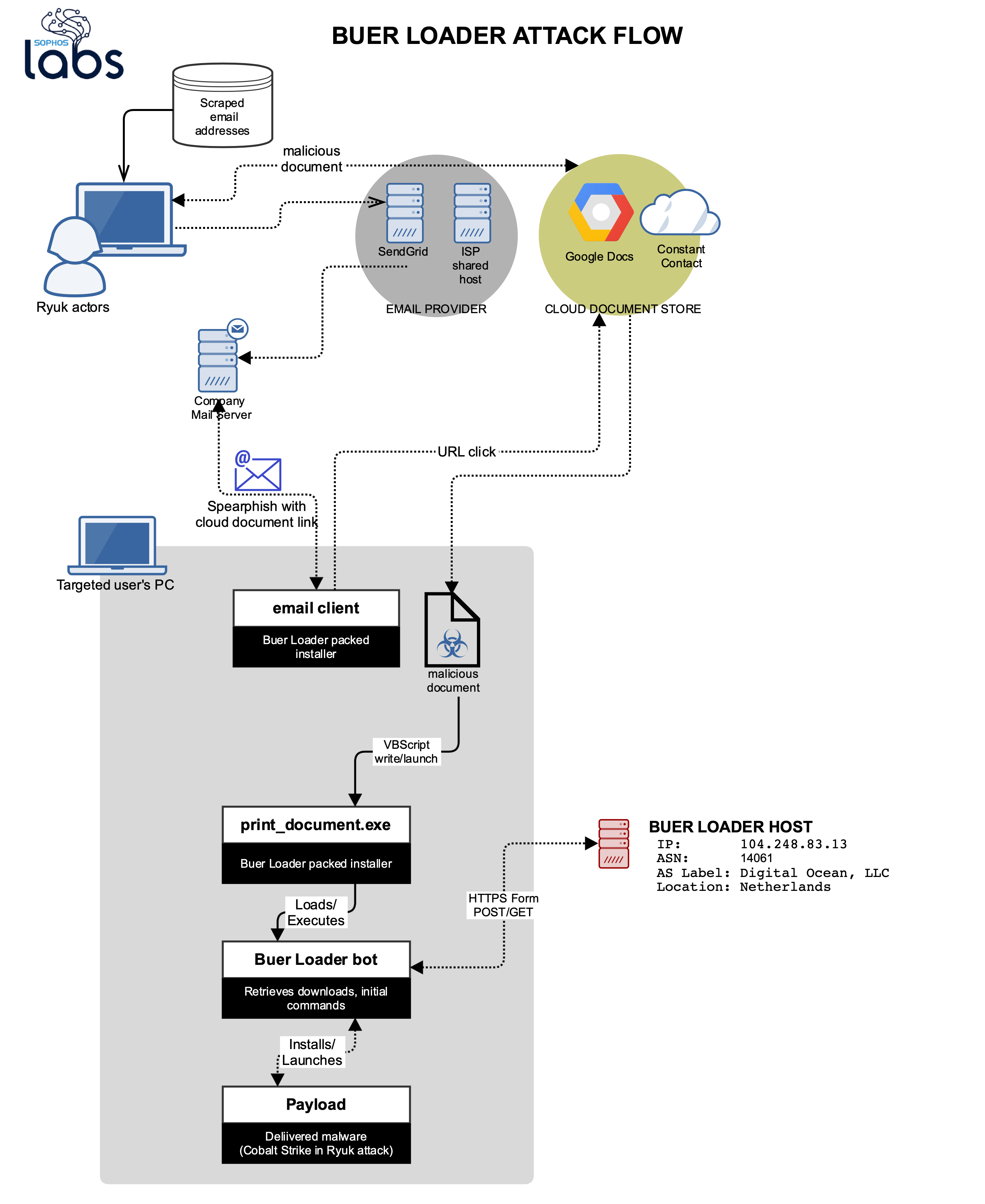

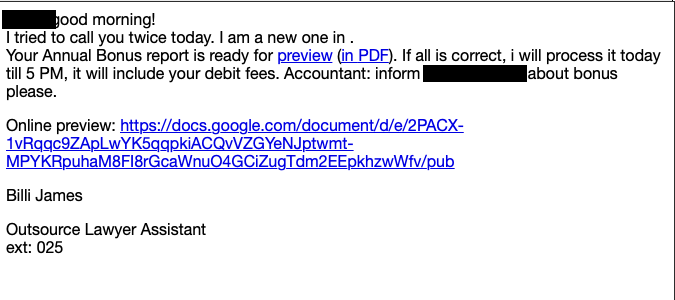

Sophos’ Rapid Response チームは、9月の Ryuk攻撃の根本原因においてBuerのサンプルを検出しました。 このローダーは、Google Docs に保存された悪意のあるドキュメントによって配信され、被害者がスクリプト コンテンツを有効化する必要がありました。これは、Emotet やその他の悪意のあるスパム メールを介したローダー攻撃と同様の動作ですが、フォレンジック分析を困難にするためにクラウドストレージを活用しています。 これらのメッセージはすべて Google Docs ファイルを使用しており、一般的な商用メール配信サービスを使用して送信されたため、悪意のあるドキュメントに関連するソースやリンクがさらに不明瞭になっています。

この悪意のあるドキュメントは print_document.exe という名前でペイロードされています。 私たちが分析した他のBuerドロッパーのサンプルと同様に、それはデジタル署名されたバイナリで、DigiCertがポーランドのソフトウェア開発者である「NEEDCODE SP Z O O」に対して2020年9月17日に発行した盗まれ現在は無効になっている証明書を使用しています。 ドロッパーは、画像キャプチャ用のMicrosoftサンプルアプリケーション「AcquireTest」の修正コードを使用して構築され、コードの「ファイル列挙」の機能を使用してコードを削除してドロップします

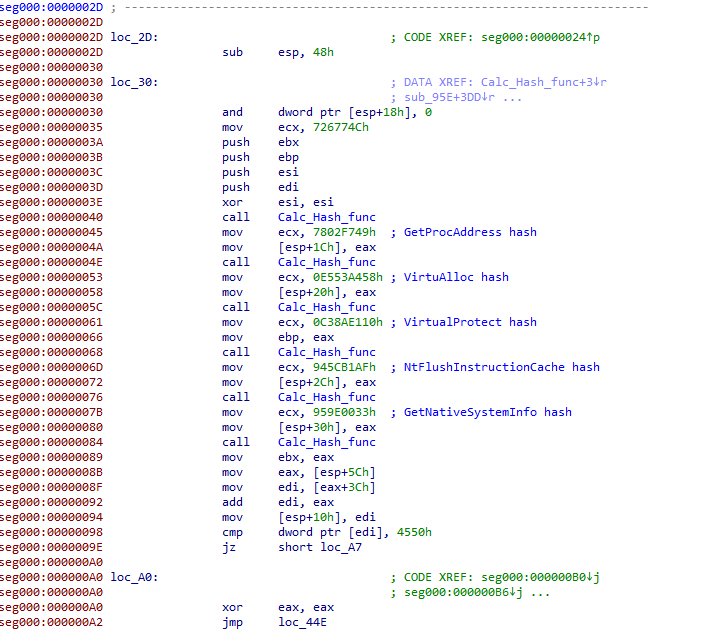

ドロッパーは、適切に配信するために多くのことを実行します。 まず、フォレンジック分析を回避するためにデバッガの存在を確認し、次に、言語とローカライゼーションの設定をチェックして、攻撃されるシステムの地理的な地域を判断します。 設定がCIS諸国に一致する場合、マルウェアを寄託することなく終了します。 そうでない場合、ドロッパーは Buer ボットをメモリにダンプして実行します。

Buer Loader および Ryuk ランサムウェアは、メモリに展開されたマルウェア コードを実行するのに、同じシェルコード ローダーを使用するのが興味深いところです。…

and Ryuk loader shell code.

これは、作者の共有を示すものではなく、開発者は単にソースとして同じサンプル コードを使用しただけかもしれません。 1つは、ボットによって実行されるPowerShellコマンドが警告なしで通過できるように実行ポリシーをバイパスするコマンド (Set-ExecutionPolicy Bypass) で、もう1つは、Windows Defenderの除外リストに変更を加え、ダウンロードしたファイルをWindowsの組み込みマルウェア保護から隠すコマンド (add-mppreference -exclusionpath) で、このボットは2セットのPowerShellコマンドを実行します。

Buer は、Windows レジストリに \MicrosoftCryptographyMachineGuid の値を照会し、感染したマシンの一意の識別子を取得します。 そして、ボットは家に電話をかけ、一連の安全な HTTP 「POST」および「GET」メッセージを通じてコマンド アンド コントロール サーバー (この場合は 104248.83.13) と対話します。

それから、Buer が行うことの「ローダー」部分があります。 Buer がドロップするためにパッケージ化されたファイルは、指定されたソースから取得され、C:³³³ ディレクトリ (ディレクトリ名はプログラムによって作成され、デプロイメントによって変化します) に作成されたフォルダにドロップされます。 9月の攻撃では、Buerを利用して感染したPCにCobalt Strikeビーコンを展開し、そのビーコンを利用してネットワークを悪用してRyuk攻撃を仕掛けています。

Mixing it up

Buer loader と Ryuk ランサムウェアの感染につながった悪質なスパム キャンペーンは、9月末に進化し、その背後にいる行為者が、同じ手法を SendGrid の低容量メールから、主にロシアの単一の ISP を通じてインターネット ホスティング プロバイダから送信されるメールに移行したことが確認されました。

最後の2つのフェーズでは、手口が似ており、他の特徴からスパムの送信者が同じであることがわかる一方で、複数のタイプの「ドロッパー」マルウェアが添付ファイルとして展開されました。 Buerに加え、BazarとZLoaderのサンプルも発見され、その配信ペイロードは様々でした。 あるBazar loaderのペイロードでは、攻撃者はパスワードで保護されたExcelスプレッドシートを使用していました。 同じ期間に、BazarとZLoaderは、Ryuk攻撃にも関与していることが知られています。

Ryukが復活し、その背後にいる行為者が、初期アクセスのために複数のローダー ボットを使用して、初期侵害の方法を進化させていることは明らかです。 これらの攻撃の背後で、同じ行為者が複数のmalware-as-a-serviceプラットフォームを使用してRyukを配信しているのか、あるいは複数のRyuk行為者が存在するのかは、明らかではありません。 しかし、これらのキャンペーンで手法が類似していることから、少なくともキャンペーン間で連携が取れていることがわかります。クラウドベースの悪意のあるドキュメントを含む標的型メールと、即時行動を促す誘い文句(多くは賃金や税金に関するもの)を使用しています。

これらの攻撃に対する最善の緩和策は、フィッシング攻撃に関するトレーニングを強化することです。 これらの悪質な電子メールは標的を定めていますが、通常、ぎこちない表現で、ターゲットの名前を奇妙な方法で使用しています。 メールを注意深く読めば、教育を受けているユーザーのほとんどが気付くでしょう。 しかし、これらの攻撃はますます洗練されてきており、よく訓練されたユーザーであっても、スパム検出が最初に検出しなければ、最終的に電子メールの間違ったリンクをクリックしてしまう可能性があります。

Sophos はカスタム検出 (Troj/BuerLd-A) と機械学習の両方で Buer を検出およびブロックし、スピア フィッシング メッセージをスパムとして検出します。 Buer Loader に関連する侵害の指標は、SophosLabs の GitHub で確認できます。

Sophos Rapid Response チームの Peter Mackenzie、Elida Leite、Syed Shahram および Bill Kearny、ならびに SophosLabs の Anand Ajjan、Brett Cove および Gabor Szappanos が本報告に貢献していることを感謝いたします

。