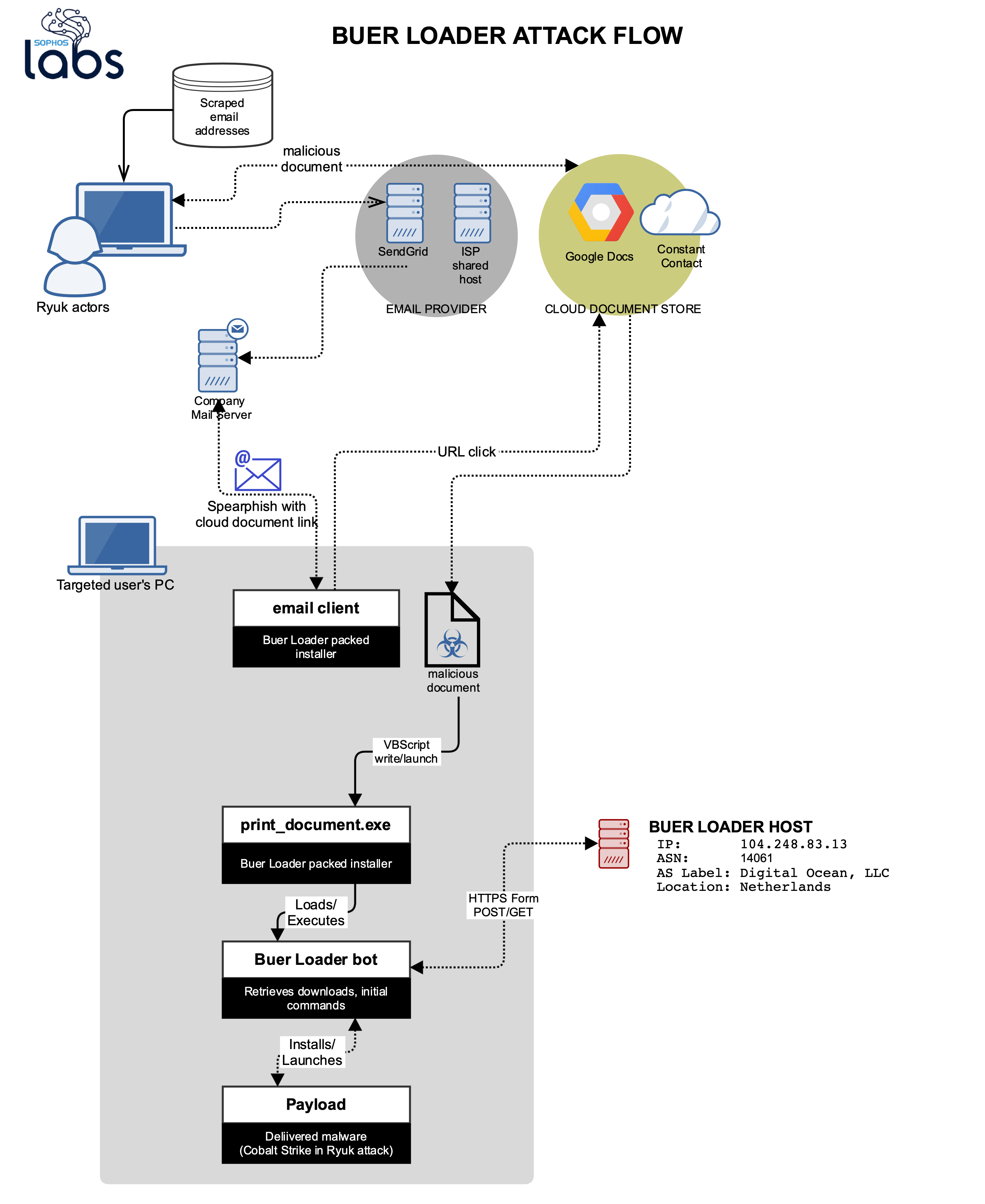

Durante la nostra indagine su un attacco Ryuk nel settembre 2020, abbiamo scoperto che gli attori Ryuk avevano usato un metodo relativamente nuovo per ottenere l’accesso iniziale: un malware dropper chiamato Buer. L’attacco di settembre faceva parte di un attacco di spear phishing a basso volume tracciato da Sophos. Nel corso del mese successivo, si è evoluto in una campagna di spam molto più grande, portando Buer così come una serie di altri tipi di malware “caricatore”, mentre gli operatori di Ryuk cercavano di aumentare i loro attacchi.

Primamente introdotto nell’agosto del 2019, Buer è un malware-as-a-service che viene utilizzato per fornire qualsiasi pacchetto che il cliente del servizio desidera, fornendo la compromissione iniziale dei PC Windows degli obiettivi e permettendo loro di stabilire una testa di ponte digitale per ulteriori attività dannose. Buer è stato precedentemente legato ad attacchi di trojan bancari e altre implementazioni di malware e ora, apparentemente, è stato abbracciato dagli operatori di ransomware. In molti modi, Buer è posizionato come un’alternativa a Emotet e all’emergente Bazar loader di Trickbot (che entrambi utilizzano comportamenti simili per distribuire).

Bot a servizio completo

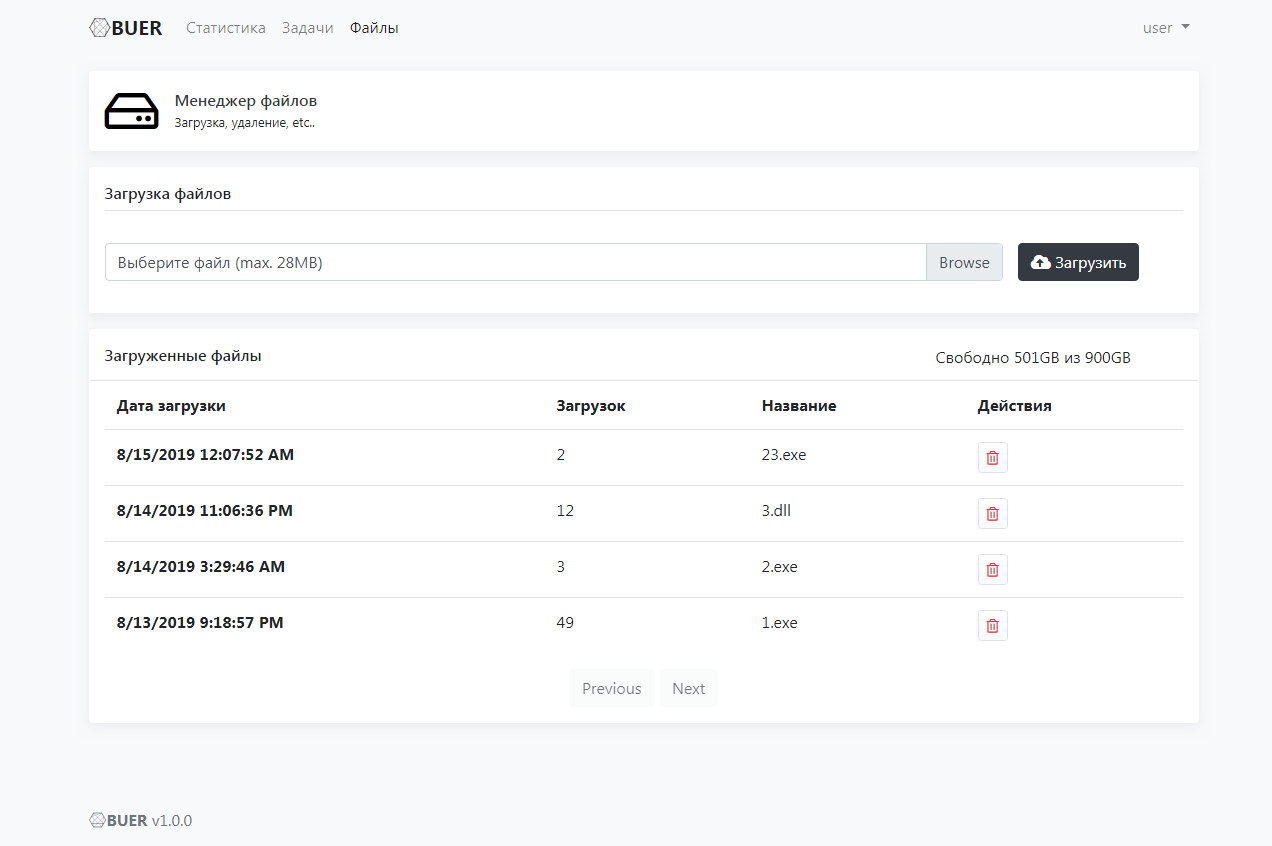

Buer è stato pubblicizzato per la prima volta in un post sul forum il 20 agosto 2019 con il titolo “Modular Buer Loader”, descritto dai suoi sviluppatori come “un nuovo bot modulare…scritto in puro C” con codice server di comando e controllo (C&C) scritto in .NET Core MVC (che può essere eseguito su server Linux). Per 350 dollari (più qualsiasi tassa presa da un garante terzo), un criminale informatico può comprare un caricatore personalizzato e l’accesso al pannello C&C da un singolo indirizzo IP – con un costo di 25 dollari per cambiare quell’indirizzo. Gli sviluppatori di Buer limitano gli utenti a due indirizzi per account.

Il codice del bot, compilato per ogni utente specifico per un download, ha una dimensione pubblicizzata tra i 22 e i 26 kilobyte – anche se il campione che abbiamo guardato era di circa 40 kilobyte dopo essere stato scompattato dal suo dropper. Il bot può essere configurato per l’esecuzione sia come un eseguibile Windows a 32 bit o come una DLL.

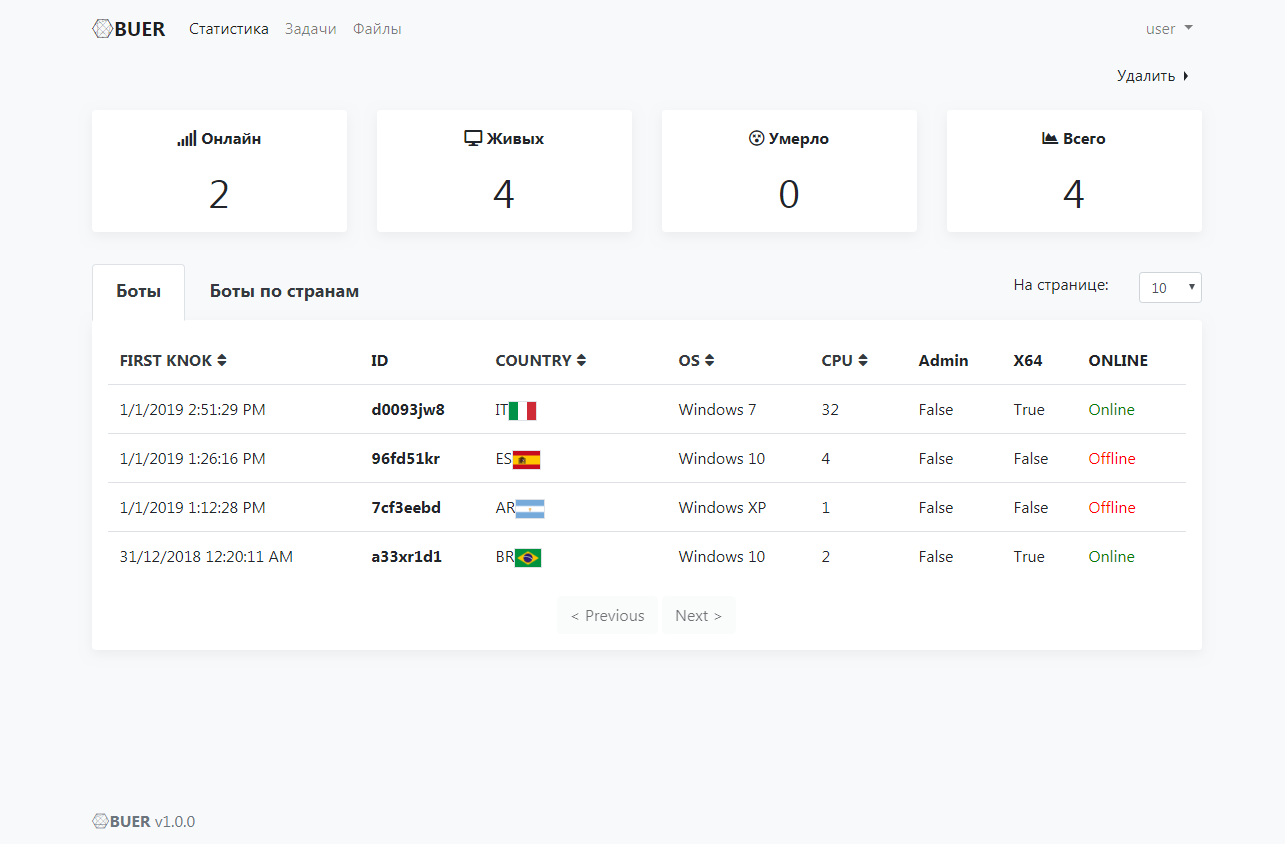

Il C&C può essere utilizzato per tenere traccia del numero di download riusciti in una campagna, e per assegnare compiti ai bot in base a filtri come il paese in cui si trovano, il “bit del sistema operativo” (32 o 64 bit), il numero di processori sulla macchina infetta e il livello di autorizzazioni ottenuto dal bot. I bot rilevati che operano all’interno della Comunità degli Stati Indipendenti saranno chiusi – un comportamento comune del malware sviluppato nella regione ex-URSS, nel tentativo di evitare l’attenzione delle autorità locali.

I compiti possono essere programmati per essere eseguiti per un determinato periodo di tempo, o sospesi su comando, con la telemetria del compito inviata al pannello. Il pannello può anche essere usato per distribuire aggiornamenti ai bot, incluso (almeno in base alla pubblicità) il dispiegamento di moduli, con moduli precostituiti da aggiungere “nel tempo” come parte del servizio. E, naturalmente, vengono forniti consulenza per la configurazione e supporto tecnico.

Premio all’interno di ogni doc

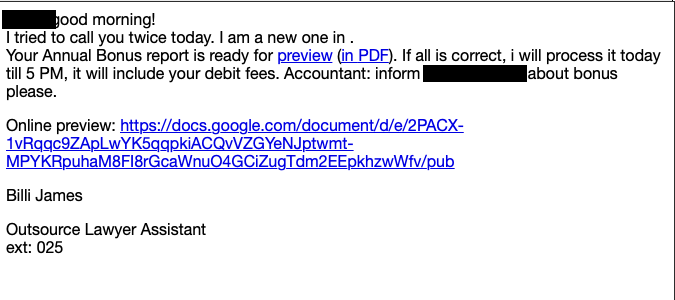

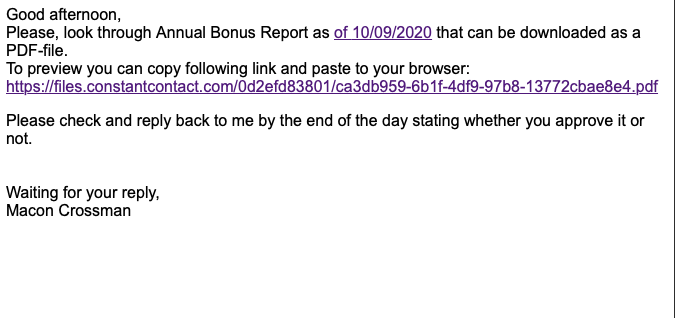

Il team Rapid Response di Sofos ha scoperto un campione di Buer alla base di un attacco Ryuk di settembre. Il caricatore è stato consegnato da un documento dannoso memorizzato su Google Docs, che richiedeva alla vittima di attivare un contenuto scriptato – un comportamento simile a Emotet e ad altri attacchi di caricatori tramite e-mail di spam dannose, ma che sfruttavano il cloud storage per rendere più difficile l’analisi forense.

Abbiamo raccolto altri messaggi della stessa campagna nelle spam trap di Sophos nello stesso periodo. I messaggi utilizzavano tutti file Google Docs e sono stati inviati utilizzando un popolare servizio commerciale di distribuzione di e-mail, oscurando ulteriormente la fonte e il link associato al documento dannoso.

Il payload di quel documento dannoso era chiamato print_document.exe. Come altri campioni di dropper di Buer che abbiamo analizzato, era un binario firmato digitalmente, utilizzando un certificato rubato e ora revocato rilasciato da DigiCert a “NEEDCODE SP Z O O”, uno sviluppatore di software polacco, rilasciato il 17 settembre 2020. Il dropper è stato costruito utilizzando il codice modificato di un’applicazione campione di Microsoft per l’acquisizione di immagini, AcquireTest, utilizzando la funzione del codice per la “enumerazione dei file” per eliminare e rilasciare il codice.

Il dropper fa una serie di cose per garantire una consegna corretta. Prima controlla la presenza di un debugger per eludere l’analisi forense, e poi controlla la lingua e le impostazioni di localizzazione per determinare la regione geografica del sistema attaccato. Se le impostazioni corrispondono a un paese della CSI, esce senza depositare il malware. Altrimenti, il dropper scarica il bot Buer in memoria e lo esegue.

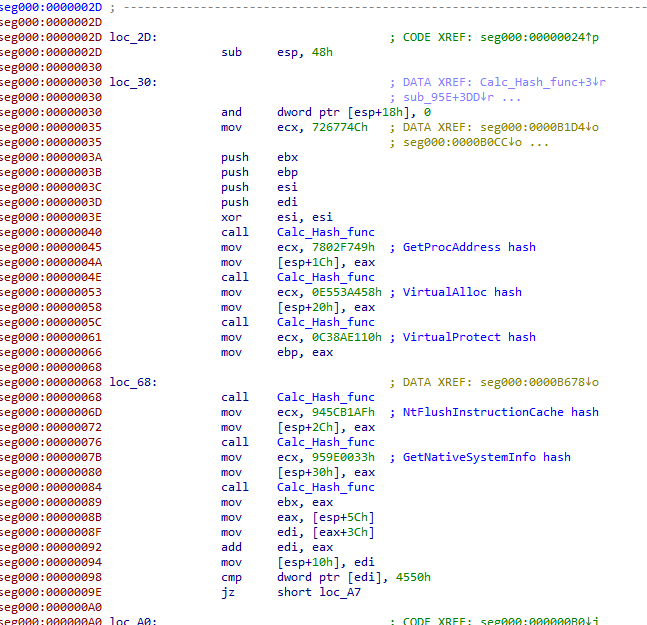

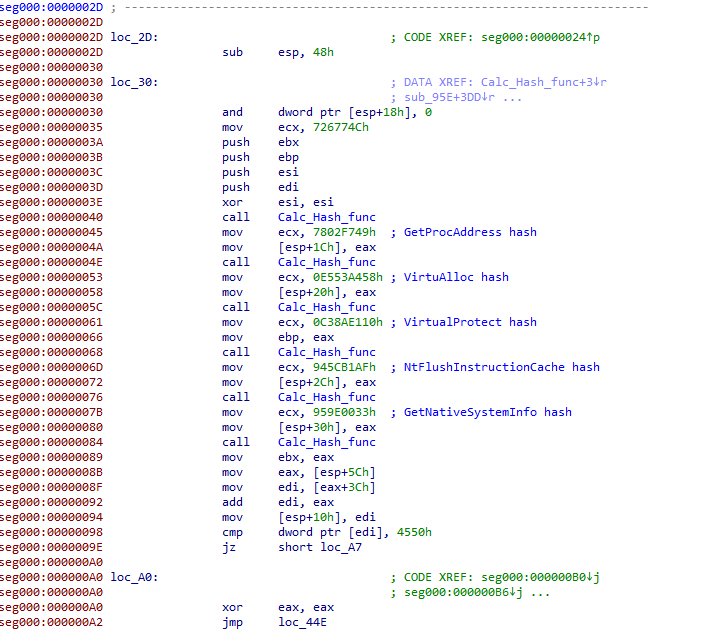

Intrigante, il Buer Loader e il ransomware Ryuk usano lo stesso shellcode loader per eseguire il codice malware scompattato in memoria:

Buer loader shell code…

e Ryuk loader shell code.

Questa potrebbe non essere un’indicazione di paternità condivisa; gli sviluppatori potrebbero semplicemente aver usato lo stesso codice di esempio come fonte.

Al lancio, il bot Buer fa una serie di cose per organizzare il negozio. Il bot esegue due set di comandi PowerShell: uno per bypassare le politiche di esecuzione per consentire ai comandi PowerShell eseguiti dal bot di passare senza avvertimenti (Set-ExecutionPolicy Bypass), e un altro (add-mppreference -exclusionpath) per apportare modifiche alla lista di esclusione di Windows Defender, nascondendo i file che scarica dalla protezione anti-malware integrata di Windows.

Buer interroga il registro di Windows per il valore di \Microsoft\Cryptography\MachineGuid per ottenere l’identificatore unico della macchina infetta. E il bot chiama a casa, interagendo con il server di comando e controllo (in questo caso, 104248.83.13) attraverso una serie di messaggi HTTP sicuri “POST” e “GET”.

Poi c’è la parte “loader” di ciò che Buer fa. I file confezionati per essere scaricati da Buer sono recuperati da una fonte designata e scaricati in una cartella creata nella directory C:\ProgramData\il nome della directory è creato programmaticamente e varia con le distribuzioni. Nell’attacco di settembre, Buer è stato utilizzato per distribuire un beacon Cobalt Strike al computer infetto, che è stato poi utilizzato per sfruttare la rete e lanciare un attacco Ryuk.

Mixing it up

La campagna di spam dannoso che ha portato alle infezioni del caricatore Buer e del ransomware Ryuk si è evoluta alla fine di settembre, quando abbiamo osservato gli attori dietro di essa spostare le stesse tattiche dal basso volume su SendGrid alla posta inviata attraverso i provider di hosting Internet, principalmente attraverso un singolo ISP russo. Poi, nel mese di ottobre, il volume di spam è aumentato drammaticamente, spostandosi da Google Docs (come Google ha chiuso i vecchi file per violazioni dei termini di servizio) a un altro servizio commerciale di posta elettronica e consegna di file.

Nelle ultime due fasi, mentre le tattiche sono rimaste simili e altre caratteristiche suggeriscono che l’attore dello spam era lo stesso, più tipi di malware “dropper” sono stati distribuiti come allegati. Oltre a Buer, sono stati trovati anche campioni di Bazar e ZLoader, con payload di consegna variabili. Per un carico utile di Bazar, gli aggressori hanno usato un foglio di calcolo Excel protetto da password. Durante lo stesso periodo, Bazar e ZLoader erano anche noti per essere coinvolti negli attacchi Ryuk.

È chiaro che Ryuk è tornato, e che gli attori dietro di esso stanno evolvendo i loro metodi per la compromissione iniziale, utilizzando più bot loader per ottenere l’accesso iniziale. Non è chiaro se lo stesso attore è dietro tutti questi attacchi, utilizzando più piattaforme malware-as-a-service per fornire Ryuk, o se ci sono più attori Ryuk. Ma la somiglianza nelle tecniche di queste campagne suggerisce che c’è almeno un coordinamento tra di loro: usano email mirate con documenti malevoli basati su cloud e un’esca per spronare un’azione immediata (spesso legata a salari o tasse).

La migliore mitigazione per questi attacchi è rafforzare la formazione sugli attacchi di phishing. Mentre queste email maligne sono mirate, di solito sono formulate in modo goffo e usano il nome dell’obiettivo in modi strani. Un’attenta lettura dell’email farà capire alla maggior parte degli utenti istruiti. Ma questi attacchi stanno diventando sempre più sofisticati, e anche gli utenti ben addestrati possono alla fine cliccare sul link sbagliato in un’email se il rilevamento dello spam non li cattura prima.

Sophos rileva e blocca Buer sia con rilevamenti personalizzati (Troj/BuerLd-A) che con l’apprendimento automatico, e rileva i messaggi di spear phishing come spam. Gli indicatori di compromissione associati a Buer Loader possono essere trovati su GitHub dei SophosLabs.

Sophos desidera riconoscere i contributi di Peter Mackenzie, Elida Leite, Syed Shahram e Bill Kearny del team Sophos Rapid Response, e Anand Ajjan, Brett Cove e Gabor Szappanos dei SophosLabs per i loro contributi a questo report

.