Mikä se on?

Tervetuloa testiajoon – tämä asiakirja antaa sinulle tiedot, joita tarvitset saadaksesi kaiken irti Damn Vulnerable Web App (DVWA) -testiajosta Azuressa.

Tule testiajoon tästä:

![]()

DVWA on PHP/MySQL-verkkosovellus, jonka päätavoitteena on toimia tietoturva-alan ammattilaisten apuvälineenä, jonka avulla he voivat testata taitojaan ja työkalujaan laillisessa ympäristössä. Olemme pyrkineet tekemään DVWA:n käyttöönotosta mahdollisimman yksinkertaista ja rakentaneet lisäominaisuuden, jota voidaan helposti soveltaa edgeNEXUS ALB-X -kuormantasaajassa.

Miten

ALB-X:ssä on mahdollisuus ajaa konttipohjaisia sovelluksia, jotka voidaan liittää toisiinsa joko suoraan tai kuormantasaajan välityspalvelimen avulla. Tässä kuvassa on 1 jo käyttöönotettu lisäosa, mutta voit aina mennä Appstore the ja ottaa käyttöön lisää.

Yhteyksien yleiskatsaus

Azure-pilvipalvelussa käyttöönotetut virtuaalikoneet käyttävät yksityistä sisäistä IP-osoitetta (NAT:ia) samalla tavalla kuin tavallisessa datakeskusympäristössä käyttöönotetut koneet. Jotta resurssia voidaan käyttää julkisen internetin kautta, NAT-toiminto suoritetaan myönnetystä julkisesta IP-osoitteesta virtuaalikoneen yksityiseen IP-osoitteeseen. Laitteelle on varattu yksi IP-osoite, ja eri resursseja käytetään eri porttien kautta. Alla olevassa kaaviossa esitetään, miten eri toiminnot kommunikoivat keskenään.

Dockerin isäntänimi / IP-osoite ja IP-palveluyhteys

ALB-X:ssä käyttöönotetut lisäsovellukset kommunikoivat ALB-X:n kanssa sisäisen docker0-verkkoliitännän kautta. Niille jaetaan automaattisesti IP-osoitteet sisäisestä docker0-poolista. Kunkin Add-On-sovelluksen instanssin isäntänimi määritetään ALB-X:n graafisen käyttöliittymän kautta ennen sovelluksen käynnistämistä. ALB-X pystyy ratkaisemaan sovelluksen docker0-IP-osoitteen tämän sisäisen isäntänimen avulla. Käytä aina isäntänimeä, kun osoitat sovelluskontteja – IP-osoitteet voivat muuttua! ALB-X:ssä määritetään Azure eth0 -yksityistä IP-osoitetta käyttävät IP-palvelut, jotta lisäsovellusta voidaan käyttää ulkoisesti. Tämä mahdollistaa ALB-X:n käänteisen välityspalvelimen käytön SSL:n purkamiseen ja porttikääntämiseen tarvittaessa. Nämä ovat siis kaikki avoimet portit:

ALB-X:n graafisen käyttöliittymän hallinta: 27376 DVWA: 80

Käyttäytyminen testiajon graafiseen käyttöliittymään

Kun pyydät testiajoa, luodaan Azureen uusi instanssi DVWA-testilaitteesta. Kun se on käynnistynyt, sinulle ilmoitetaan Internet-isäntänimi, jotta voit käyttää ALB-X-alustan Web GUI -käyttöliittymää, sekä yksilöllinen käyttäjätunnuksen ja salasanan yhdistelmä.  Suosittelemme Chrome-selaimen käyttöä tähän tarkoitukseen. Pääsy palvelimelle

Suosittelemme Chrome-selaimen käyttöä tähän tarkoitukseen. Pääsy palvelimelle

https://host name:27376

Koska käytämme paikallista SSL-sertifikaattia hallintakäyttöä varten, sinua pyydetään selaimessasi hyväksymään turvallisuusvaroitus. Näet IP-palvelujen esiasetusnäytön, kun olet kirjautunut sisään.

ALB-X Add-Ons

Napsauta vasemmanpuoleisessa valikossa kohtaa Library ja valitse Add-Ons. Täältä näet DVWA Add-Onin, joka on otettu käyttöön ALB-X-alustalla. Se on määritetty kontti- tai isäntänimellä dvwa1, ja näet 172.x.x.x dynaamisen docker0-IP-osoitteen, joka osoitettiin, kun sovellus käynnistettiin. Huomaa, että Azure-ympäristössä ei käytetä Add-On GUI -käyttöliittymän käyttöpainikkeita. Voit vapaasti napsauttaa loput ALB-X GUI-käyttöliittymästä tutuksi.

Napsauta vasemmanpuoleisessa valikossa kohtaa Library ja valitse Add-Ons. Täältä näet DVWA Add-Onin, joka on otettu käyttöön ALB-X-alustalla. Se on määritetty kontti- tai isäntänimellä dvwa1, ja näet 172.x.x.x dynaamisen docker0-IP-osoitteen, joka osoitettiin, kun sovellus käynnistettiin. Huomaa, että Azure-ympäristössä ei käytetä Add-On GUI -käyttöliittymän käyttöpainikkeita. Voit vapaasti napsauttaa loput ALB-X GUI-käyttöliittymästä tutuksi.

Damn Vulnerable Web App

Koska olet kiinnostunut DVWA-toiminnallisuudesta, olisi järkevää tarkastella nyt DVWA GUI:ta. Kuten IP-palveluiden nimeämisestä näkyy, DVWA toimii portissa 80. Kun syötät selaimeen testiajosi osoitteen, saat näkyviin DVWA-asetussivun.  Klikkaa Create / Reset Database (Luo / Nollaa tietokanta)

Klikkaa Create / Reset Database (Luo / Nollaa tietokanta)

Kirjaudu DVWA:han oletusarvoisilla tunnuksilla admin / salasana.

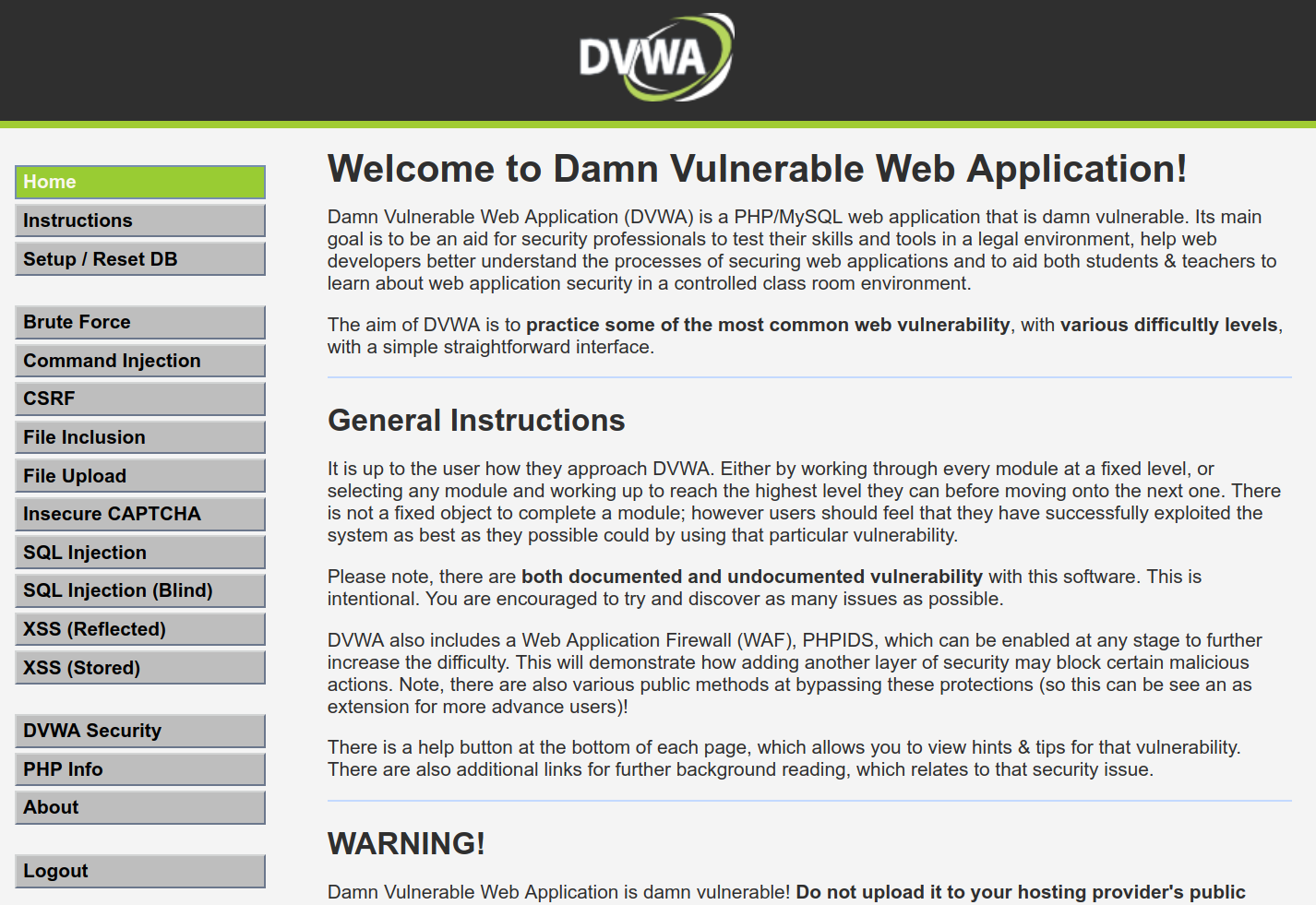

Olet nyt kirjautunut DVWA:han adminina.

Olet nyt kirjautunut DVWA:han adminina.  DVWA:n oletusturvataso on ”Impossible”, joten siinä ei ole haavoittuvuuksia.

DVWA:n oletusturvataso on ”Impossible”, joten siinä ei ole haavoittuvuuksia.

Taso kannattaa asettaa matalaksi napsauttamalla DVWA:n tietoturvavalikosta valitsemalla pudotusvalikosta ”Low” ja napsauttamalla lähetä.

DVWA on nyt valmiiksi pohjustettu ja valmis käytettäväksi haavoittuvuustestin kohteeksi.

Komentojen sisäänsyöttö (Command Injection)

Kokeilemme yhden DVWA:n haavoittuvuuden hyväksikäyttöä. Kuten näemme, DVWA:ssa on sivu, jolla voimme pingata minkä tahansa IP-osoitteen. Tarkistetaan, suorittaako DVWA syöttöparametrien validoinnin ”Low”-turvatilassa. Kirjoita IP-osoitteen syöttökenttään ”127.0.0.0.1; cat /etc/passwd”. Voilà, olemme onnistuneesti syöttäneet mielivaltaisen komennon ja saaneet luettelon käyttöjärjestelmään rekisteröidyistä käyttäjistä. Verkossa on monia DVWA:n käyttöä koskevia resursseja, jotka voivat auttaa parantamaan web-sovellusten tietoturvataitojasi. Otamme mielellämme vastaan palautetta ja autamme mielellämme oman tuotannollisen WAF-toteutuksen perustamisessa. Jos tarvitset apua, lähetä sähköpostia osoitteeseen [email protected]

.